Malware Android ruba le password da 337 app molto diffuse

Il malware BlackRock ruba credenziali e dati delle carte di credito da 337 app Android, fra cui alcune molto diffuse. L'utente non si accorge di nulla.

Sono 337 le app Android finora conteggiate che sono prese di mira dal malware BlackRock. Fra queste ce ne sono di molto popolari, come Amazon, eBay, Facebook, Instagram, Netflix, PlayStation, Skype, Snapchat, TikTok, Tinder, Tumblr, Twitter.

Gli esperti di sicurezza di ThreatFabric hanno tracciato BlackRock per la prima volta a maggio di quest'anno. Di recente è emerso tutto il suo potenziale: è dotato di una vasta gamma di funzionalità per il furto dei dati. In particolare, può rubare entrambe le credenziali di accesso (nome utente e password) delle 337 app "supportate". Se la vittima ha inserito nelle app anche i dettagli della carta di credito, anche queste informazioni cadranno nelle mani dei cyber criminali.

Fra le altre caratteristiche di questo malware rientrano poi la capacità di intercettare gli SMS, inviare SMS di spam ai contatti, avviare app specifiche, modificare chiavi di registro (funzionalità keylogger), mostrare notifiche push personalizzate, sabotare le app antivirus e molto altro.

Secondo i ricercatori, in origine il malware ThreatFabric si basava sul codice sorgente di un altro ceppo di malware, Xerxes. Con il passare delle settimane è stato potenziato con caratteristiche aggiuntive. Il suo funzionamento è analogo a quello della maggior parte dei trojan bancari per Android.

Secondo i ricercatori, in origine il malware ThreatFabric si basava sul codice sorgente di un altro ceppo di malware, Xerxes. Con il passare delle settimane è stato potenziato con caratteristiche aggiuntive. Il suo funzionamento è analogo a quello della maggior parte dei trojan bancari per Android.

La raccolta dei dati avviene tramite una tecnica chiamata "sovrapposizione". Consiste nel rilevare quando un utente tenta di interagire con un'applicazione legittima. Invece della schermata originale, ne viene sovrapposta una falsa, che consegna i dati di accesso e quelli della carta di credito ai cyber criminali.

L'utente non si accorge di nulla, perché dopo avere inserito i dati nella finestra fake ha accesso normalmente all'applicazione legittima. A insospettire dovrebbe essere un passaggio precedente. In particolare, quello che si verifica quando si scarica inavvertitamente l'app dannosa che contiene il trojan.

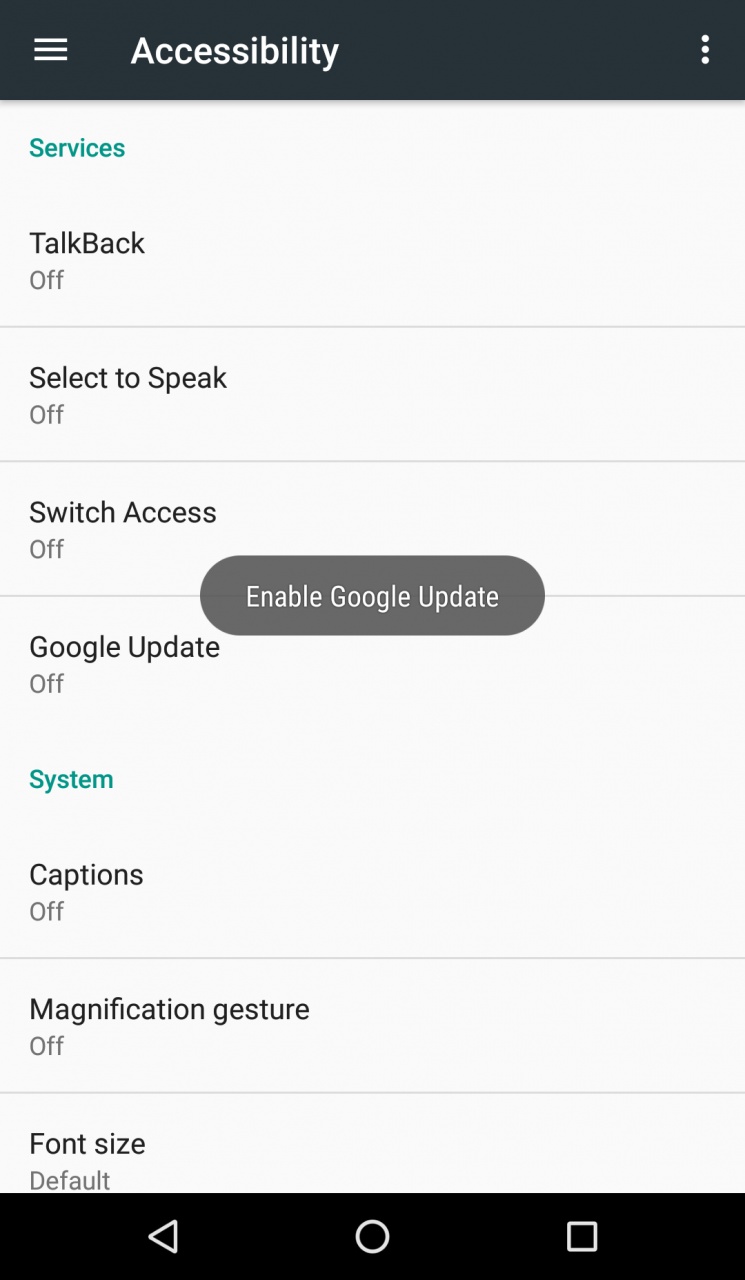

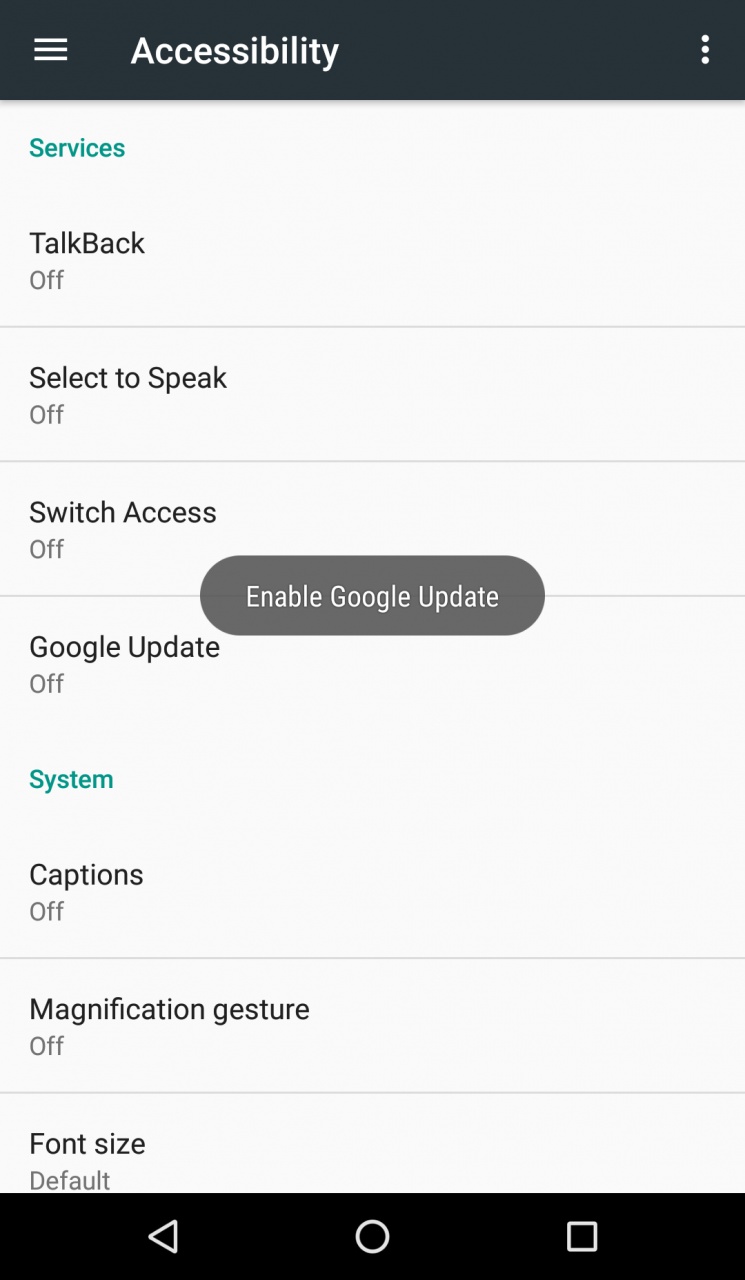

Tale app chiede all'utente di concedere l'accesso alle Funzioni di accessibilità del telefono. È un'operazione comune per gli utenti Android, ma molti ignorano che suddette funzioni sono fra le più potenti del sistema operativo mobile. Vengono usate per automatizzare le attività, e nelle azioni di hacking per condurre azioni dannose.

Grazie alle Funzioni di accessibilità, BlackRock concede a sé stessa l'accesso ad altre autorizzazioni Android. Quindi utilizza un DPC Android (un controller dei criteri del dispositivo) per avocarsi i permessi di amministratore del dispositivo. È solo a questo punto che può mostrare le sovrapposizioni di cui abbiamo parlato sopra.

Grazie alle Funzioni di accessibilità, BlackRock concede a sé stessa l'accesso ad altre autorizzazioni Android. Quindi utilizza un DPC Android (un controller dei criteri del dispositivo) per avocarsi i permessi di amministratore del dispositivo. È solo a questo punto che può mostrare le sovrapposizioni di cui abbiamo parlato sopra.

La tecnica non è nuova. La differenza rispetto agli altri malware analoghi è che BlackRock "supporta" più applicazioni. La copertura mediatica che sta ricevendo questa minaccia dovrebbe fare da monito a chi accorda distrattamente permessi alle app. È doveroso controllare sempre a quali applicazioni si stanno concedendo permessi, e cercare di capire se è necessario accordarli.

Nel caso specifico, qual è l'app malevola da cui parte tutto? In questo momento BlackRock è distribuito sottoforma di falsi pacchetti di aggiornamento di Google offerti su siti di terze parti. Non risulta che il trojan sia presente nel Play Store ufficiale. Motivo per il quale evitare accuratamente di scaricare app da siti terzi, come sempre indicato nelle linee guida di Android.

Gli esperti di sicurezza di ThreatFabric hanno tracciato BlackRock per la prima volta a maggio di quest'anno. Di recente è emerso tutto il suo potenziale: è dotato di una vasta gamma di funzionalità per il furto dei dati. In particolare, può rubare entrambe le credenziali di accesso (nome utente e password) delle 337 app "supportate". Se la vittima ha inserito nelle app anche i dettagli della carta di credito, anche queste informazioni cadranno nelle mani dei cyber criminali.

Fra le altre caratteristiche di questo malware rientrano poi la capacità di intercettare gli SMS, inviare SMS di spam ai contatti, avviare app specifiche, modificare chiavi di registro (funzionalità keylogger), mostrare notifiche push personalizzate, sabotare le app antivirus e molto altro.

Secondo i ricercatori, in origine il malware ThreatFabric si basava sul codice sorgente di un altro ceppo di malware, Xerxes. Con il passare delle settimane è stato potenziato con caratteristiche aggiuntive. Il suo funzionamento è analogo a quello della maggior parte dei trojan bancari per Android.

Secondo i ricercatori, in origine il malware ThreatFabric si basava sul codice sorgente di un altro ceppo di malware, Xerxes. Con il passare delle settimane è stato potenziato con caratteristiche aggiuntive. Il suo funzionamento è analogo a quello della maggior parte dei trojan bancari per Android. La raccolta dei dati avviene tramite una tecnica chiamata "sovrapposizione". Consiste nel rilevare quando un utente tenta di interagire con un'applicazione legittima. Invece della schermata originale, ne viene sovrapposta una falsa, che consegna i dati di accesso e quelli della carta di credito ai cyber criminali.

L'utente non si accorge di nulla, perché dopo avere inserito i dati nella finestra fake ha accesso normalmente all'applicazione legittima. A insospettire dovrebbe essere un passaggio precedente. In particolare, quello che si verifica quando si scarica inavvertitamente l'app dannosa che contiene il trojan.

Tale app chiede all'utente di concedere l'accesso alle Funzioni di accessibilità del telefono. È un'operazione comune per gli utenti Android, ma molti ignorano che suddette funzioni sono fra le più potenti del sistema operativo mobile. Vengono usate per automatizzare le attività, e nelle azioni di hacking per condurre azioni dannose.

Grazie alle Funzioni di accessibilità, BlackRock concede a sé stessa l'accesso ad altre autorizzazioni Android. Quindi utilizza un DPC Android (un controller dei criteri del dispositivo) per avocarsi i permessi di amministratore del dispositivo. È solo a questo punto che può mostrare le sovrapposizioni di cui abbiamo parlato sopra.

Grazie alle Funzioni di accessibilità, BlackRock concede a sé stessa l'accesso ad altre autorizzazioni Android. Quindi utilizza un DPC Android (un controller dei criteri del dispositivo) per avocarsi i permessi di amministratore del dispositivo. È solo a questo punto che può mostrare le sovrapposizioni di cui abbiamo parlato sopra. La tecnica non è nuova. La differenza rispetto agli altri malware analoghi è che BlackRock "supporta" più applicazioni. La copertura mediatica che sta ricevendo questa minaccia dovrebbe fare da monito a chi accorda distrattamente permessi alle app. È doveroso controllare sempre a quali applicazioni si stanno concedendo permessi, e cercare di capire se è necessario accordarli.

Nel caso specifico, qual è l'app malevola da cui parte tutto? In questo momento BlackRock è distribuito sottoforma di falsi pacchetti di aggiornamento di Google offerti su siti di terze parti. Non risulta che il trojan sia presente nel Play Store ufficiale. Motivo per il quale evitare accuratamente di scaricare app da siti terzi, come sempre indicato nelle linee guida di Android.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab