Spionaggio industriale con falla zero-day di 3ds Max

Attacco di spionaggio informatico andato a segno grazie e un nuovo malware Zero-day scovato da Bitdefender. Colpite aziende di architettura per immobili di lusso.

Una falla zero-day in Autodesk 3Ds Max ha permesso ai cyber criminali di mettere a segno un attacco di spionaggio informatico sofisticato e altamente mirato, che ha colpito aziende di architettura per immobili di lusso.

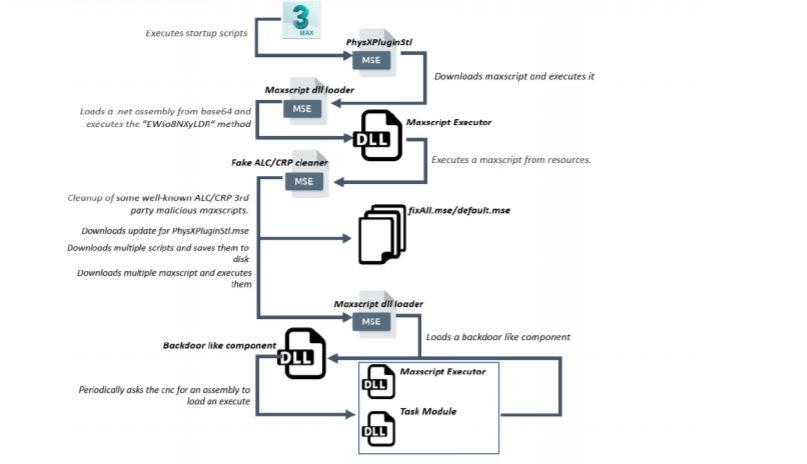

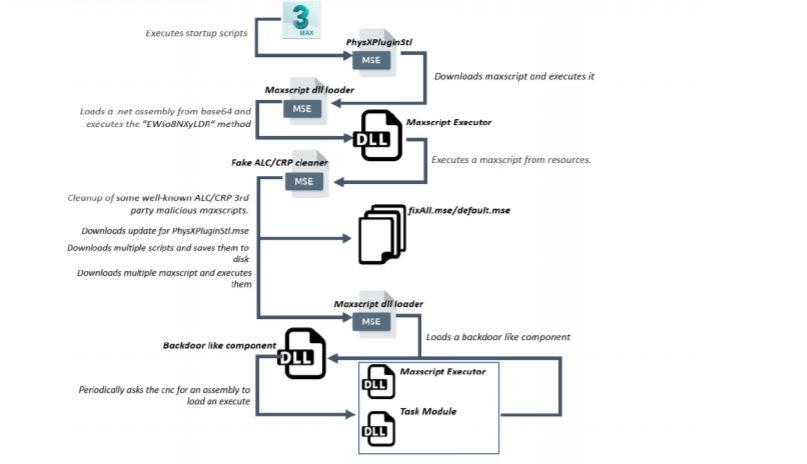

Non è possibile conoscere la data esatta dell'attacco. Gli esperti di sicurezza di Bitdefender, che sono risaliti alla causa del cyber attacco, sono intervenuti a fatti avvenuti, per fornire assistenza, consigli e una soluzione per risolvere la vulnerabilità inedita. A seguito delle indagini, infatti, gli esperti hanno stabilito che gli attaccanti si sono infiltrati nell'azienda utilizzando un plugin malevolo appositamente realizzato per Autodesk 3ds Max.

Sfruttando una vulnerabilità zero-day ha consentito al gruppo di interagire con il computer della vittima e di installare ulteriori elementi compromessi. Infatti, è emerso che i criminali informatici avevano all'attivo un intero set di strumenti con potenti capacità di spionaggio.

L'azienda su cui è intervenuta Bitdefender si occupa di progetti di lusso per immobili del valore di miliardi di dollari a New York, Londra, Australia e in Oman. La telemetria rilevata dagli esperti informatici tuttavia ha rilevato l'impiego di malware simili in Corea del Sud, Giappone e Sudafrica.

L'azienda su cui è intervenuta Bitdefender si occupa di progetti di lusso per immobili del valore di miliardi di dollari a New York, Londra, Australia e in Oman. La telemetria rilevata dagli esperti informatici tuttavia ha rilevato l'impiego di malware simili in Corea del Sud, Giappone e Sudafrica.

Denominatore comune è l'uso, in tutti i casi, dello stesso server di comando e controllo e della stessa infrastruttura. Quest'ultima, usata per testare il payload malevolo, è situata in Corea del Sud. La ricerca ha delineato una minaccia APT focalizzata sullo spionaggio industriale, usata da gruppi altamente qualificati e specializzati. Oltre tutto, alla pubblicazione del report l'infrastruttura di comando e controllo era ancora attiva, quindi potrebbe essere nuovamente utilizzata.

Quanto accaduto fa comprendere l'importanza dell'adozione di misure di cyber security di ultima generazione, e dell'installazione tempestiva di tutti gli aggiornamenti di sicurezza. in questo caso specifico i criminali hanno sfruttato una falla zero-day, ma nella stragrande maggioranza dei casi impiegano falle note da tempo di cui sono ampiamente disponibili le patch.

Non è possibile conoscere la data esatta dell'attacco. Gli esperti di sicurezza di Bitdefender, che sono risaliti alla causa del cyber attacco, sono intervenuti a fatti avvenuti, per fornire assistenza, consigli e una soluzione per risolvere la vulnerabilità inedita. A seguito delle indagini, infatti, gli esperti hanno stabilito che gli attaccanti si sono infiltrati nell'azienda utilizzando un plugin malevolo appositamente realizzato per Autodesk 3ds Max.

Sfruttando una vulnerabilità zero-day ha consentito al gruppo di interagire con il computer della vittima e di installare ulteriori elementi compromessi. Infatti, è emerso che i criminali informatici avevano all'attivo un intero set di strumenti con potenti capacità di spionaggio.

L'azienda su cui è intervenuta Bitdefender si occupa di progetti di lusso per immobili del valore di miliardi di dollari a New York, Londra, Australia e in Oman. La telemetria rilevata dagli esperti informatici tuttavia ha rilevato l'impiego di malware simili in Corea del Sud, Giappone e Sudafrica.

L'azienda su cui è intervenuta Bitdefender si occupa di progetti di lusso per immobili del valore di miliardi di dollari a New York, Londra, Australia e in Oman. La telemetria rilevata dagli esperti informatici tuttavia ha rilevato l'impiego di malware simili in Corea del Sud, Giappone e Sudafrica. Denominatore comune è l'uso, in tutti i casi, dello stesso server di comando e controllo e della stessa infrastruttura. Quest'ultima, usata per testare il payload malevolo, è situata in Corea del Sud. La ricerca ha delineato una minaccia APT focalizzata sullo spionaggio industriale, usata da gruppi altamente qualificati e specializzati. Oltre tutto, alla pubblicazione del report l'infrastruttura di comando e controllo era ancora attiva, quindi potrebbe essere nuovamente utilizzata.

Quanto accaduto fa comprendere l'importanza dell'adozione di misure di cyber security di ultima generazione, e dell'installazione tempestiva di tutti gli aggiornamenti di sicurezza. in questo caso specifico i criminali hanno sfruttato una falla zero-day, ma nella stragrande maggioranza dei casi impiegano falle note da tempo di cui sono ampiamente disponibili le patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

29-01-2026

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab