Un attacco PDFex può estrarre dati da file PDF crittografati

Usando PDFex dei ricercatori tedeschi sono riusciti a violare file PDF crittografati. A rischio 27 applicazioni e browser web. L'allarme è basso: per agire i cyber criminali dovrebbero avere accesso fisico ai computer.

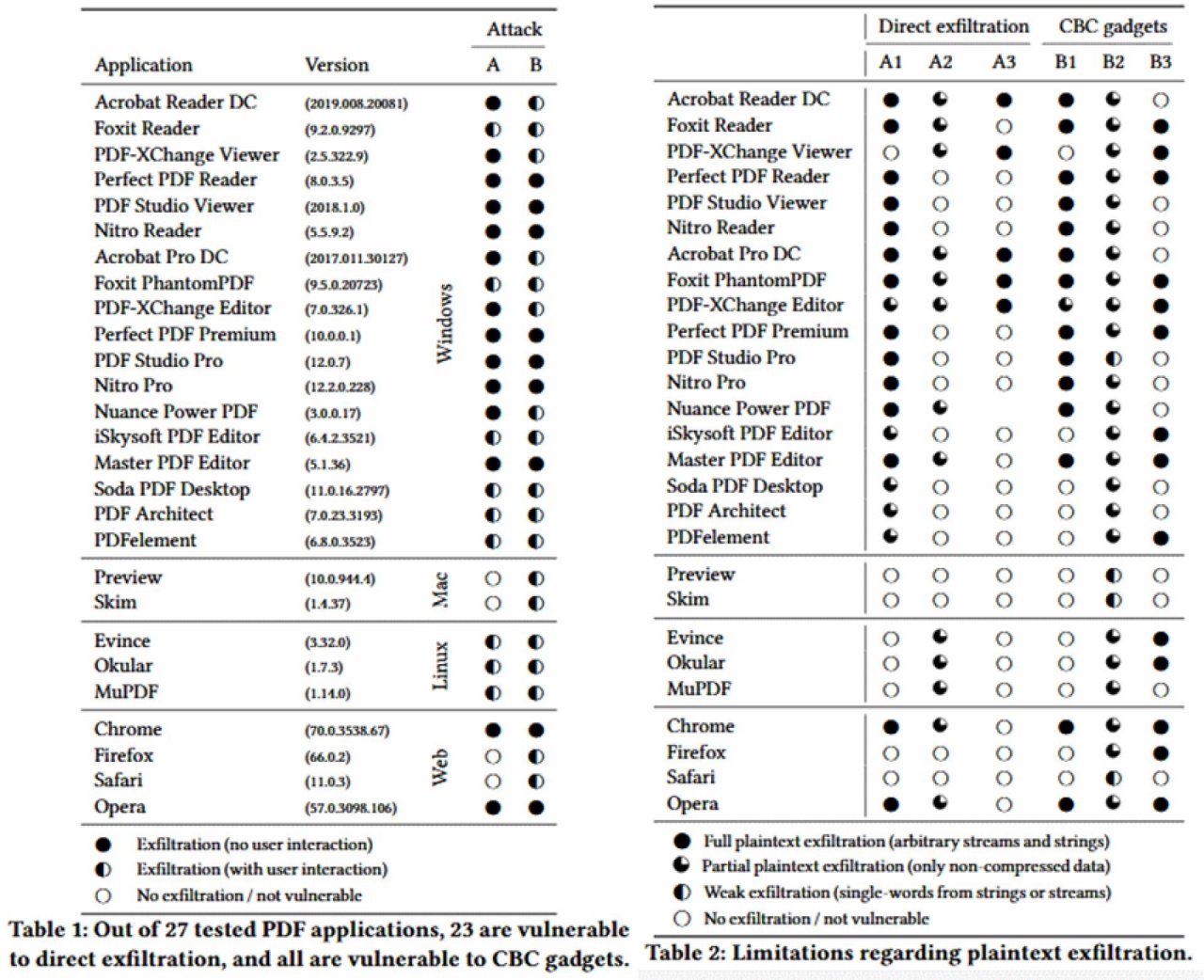

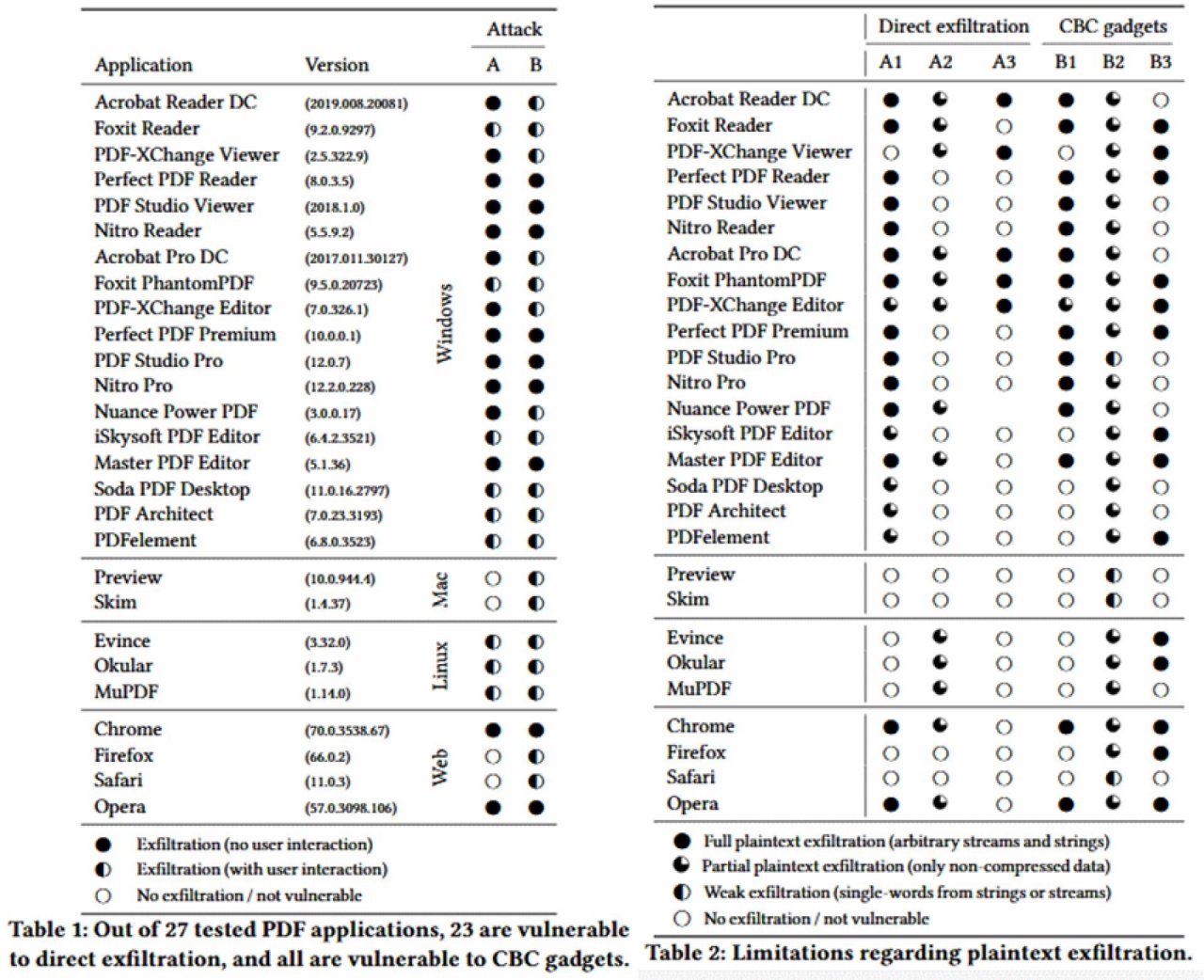

27 applicazioni desktop e web per la visualizzazione PDF sono a rischio sicurezza. L'attacco che può estrarre dati dai file PDF crittografati è stato sviluppato da un gruppo di accademici. Si chiama PDFex ed è un attacco disponibile in tre varianti, che a volte funziona anche senza l'interazione dell'utente.

I ricercatori della Ruhr-University Bochum e della Münster University l'hanno testato con successo su 27 visualizzatori PDF desktop e Web. Sono inclusi Adobe Acrobat, Foxit Reader, Evince, Nitro. Coinvolti inoltre i visualizzatori PDF integrati nei browser Chrome, Firefox, Safari e Opera. Tutti sono risultati vulnerabili ad almeno uno degli attacchi possibili.

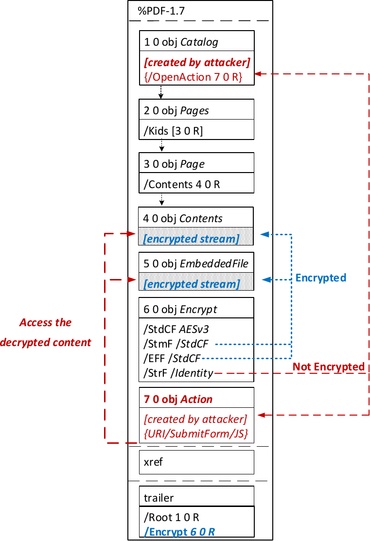

L'attacco non prende di mira la crittografia applicata a un documento PDF da software esterno, ma gli schemi di crittografia supportati nativamente dallo standard PDF. Tuttavia, gli esperti di sicurezza hanno scoperto problemi con il supporto della crittografia dello standard PDF. Sfruttandoli, hanno costruito "attacchi che consentono il recupero dell’intero testo in chiaro dei documenti crittografati, utilizzando canali di esfiltrazione che si basano su proprietà PDF conformi agli standard”.

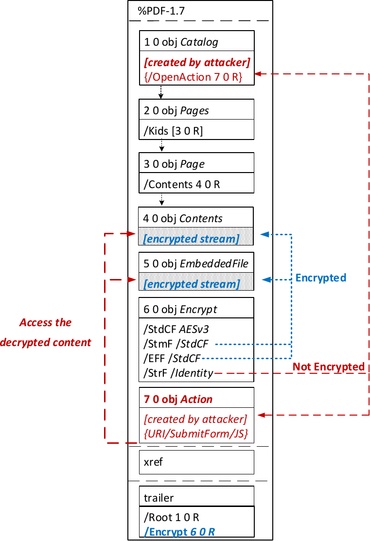

Stando alle fonti, i documenti PDF crittografati sono vulnerabili a due tipi di attacco. Il primo, “esfiltrazione diretta”, sfrutta il fatto che le applicazioni PDF non crittografano l’intero file PDF, ma solo alcune sue parti. Un cyber criminale potrebbe manomettere queste parti e creare un file PDF che, una volta aperto, tenti di inviargli il proprio contenuto.

In questo caso la procedura può prevedere l'alterazione in chiaro di un PDF, aggiungendovi un link che si attiva automaticamente quando la vittima apre un PDF crittografato. In alternativa, l'hacking potrebbe comportare l'aggiunta di un link che si attiva automaticamente quando la vittima apre un PDF. Ultima opzione è più che altro un'ipotesi teorica, perché ormai molte applicazioni PDF limitano il supporto JavaScript a causa dei rischi per la sicurezza che comporta. La prima opzione richiede l'interazione dell'utente, le altre no.

Il secondo metodo d'attacco, invece, prende di mira le parti cifrate dei PDF. Sfrutta gadget in grado di manipolare l’algoritmo crittografico CBC (Cipher Block Chain). Modifica i dati in chiaro alla fonte di modo che "si esfiltri da solo una volta decifrato”.

Il secondo metodo d'attacco, invece, prende di mira le parti cifrate dei PDF. Sfrutta gadget in grado di manipolare l’algoritmo crittografico CBC (Cipher Block Chain). Modifica i dati in chiaro alla fonte di modo che "si esfiltri da solo una volta decifrato”.

Anche con questa ipotesi d'attacco le modalità di sviluppo sarebbero molteplici. Si potrebbero replicare le prime due modalità indicate per il caso precedente, oppure modificare i dati compressi del PDF, in modo che quando il file viene aperto invii i propri dati a un server remoto.

In seguito alla pubblicazione dello studio tedesco, molti sviluppatori si sono messi al lavoro per chiudere le falle e impedire che qualcuno le sfrutti. Anche se questo richiedesse del tempo, l'allarme non desta forti preoccupazioni. In entrambi i casi, infatti, per poter agire il cyber criminale dovrebbe avere accesso fisico al computer dell'utente. In alternativa, dovrebbe intercettare il traffico di rete della vittima.

I ricercatori della Ruhr-University Bochum e della Münster University l'hanno testato con successo su 27 visualizzatori PDF desktop e Web. Sono inclusi Adobe Acrobat, Foxit Reader, Evince, Nitro. Coinvolti inoltre i visualizzatori PDF integrati nei browser Chrome, Firefox, Safari e Opera. Tutti sono risultati vulnerabili ad almeno uno degli attacchi possibili.

L'attacco non prende di mira la crittografia applicata a un documento PDF da software esterno, ma gli schemi di crittografia supportati nativamente dallo standard PDF. Tuttavia, gli esperti di sicurezza hanno scoperto problemi con il supporto della crittografia dello standard PDF. Sfruttandoli, hanno costruito "attacchi che consentono il recupero dell’intero testo in chiaro dei documenti crittografati, utilizzando canali di esfiltrazione che si basano su proprietà PDF conformi agli standard”.

Stando alle fonti, i documenti PDF crittografati sono vulnerabili a due tipi di attacco. Il primo, “esfiltrazione diretta”, sfrutta il fatto che le applicazioni PDF non crittografano l’intero file PDF, ma solo alcune sue parti. Un cyber criminale potrebbe manomettere queste parti e creare un file PDF che, una volta aperto, tenti di inviargli il proprio contenuto.

In questo caso la procedura può prevedere l'alterazione in chiaro di un PDF, aggiungendovi un link che si attiva automaticamente quando la vittima apre un PDF crittografato. In alternativa, l'hacking potrebbe comportare l'aggiunta di un link che si attiva automaticamente quando la vittima apre un PDF. Ultima opzione è più che altro un'ipotesi teorica, perché ormai molte applicazioni PDF limitano il supporto JavaScript a causa dei rischi per la sicurezza che comporta. La prima opzione richiede l'interazione dell'utente, le altre no.

Il secondo metodo d'attacco, invece, prende di mira le parti cifrate dei PDF. Sfrutta gadget in grado di manipolare l’algoritmo crittografico CBC (Cipher Block Chain). Modifica i dati in chiaro alla fonte di modo che "si esfiltri da solo una volta decifrato”.

Il secondo metodo d'attacco, invece, prende di mira le parti cifrate dei PDF. Sfrutta gadget in grado di manipolare l’algoritmo crittografico CBC (Cipher Block Chain). Modifica i dati in chiaro alla fonte di modo che "si esfiltri da solo una volta decifrato”.Anche con questa ipotesi d'attacco le modalità di sviluppo sarebbero molteplici. Si potrebbero replicare le prime due modalità indicate per il caso precedente, oppure modificare i dati compressi del PDF, in modo che quando il file viene aperto invii i propri dati a un server remoto.

In seguito alla pubblicazione dello studio tedesco, molti sviluppatori si sono messi al lavoro per chiudere le falle e impedire che qualcuno le sfrutti. Anche se questo richiedesse del tempo, l'allarme non desta forti preoccupazioni. In entrambi i casi, infatti, per poter agire il cyber criminale dovrebbe avere accesso fisico al computer dell'utente. In alternativa, dovrebbe intercettare il traffico di rete della vittima.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab