Ransomware Ryuk sfrutta la falla Zerologon

I cyber criminali dietro al ransomware Ryuk stanno sfruttando la vulnerabilità Zerologon per colpire le vittime in maniera più veloce ed efficace.

Il ransomware Ryuk sfrutta la vulnerabilità Zerologon per colpire con maggiore efficacia. Una caso di studio emblematico pubblicato da DFIR descrive la cronistoria di un attacco sferrato da Ryuk mediante Zerologon: sono bastate 5 ore per paralizzare un’azienda.

Andando per ordine, Ryuk è una minaccia relativamente nota, che è in circolazione da metà 2018. Analogamente ad altri ransomware, infetta e compromettere varie aziende con l’obiettivo di incassare milioni di dollari in riscatti.

Tecnicamente, Ryuk è frutto dello sviluppo personalizzato di un vecchio malware e noto come Hermes, che si ritiene sia stato scritto dal gruppo ATP nord coreano Chollima o APT38, costola del noto gruppo APT Lazarus.

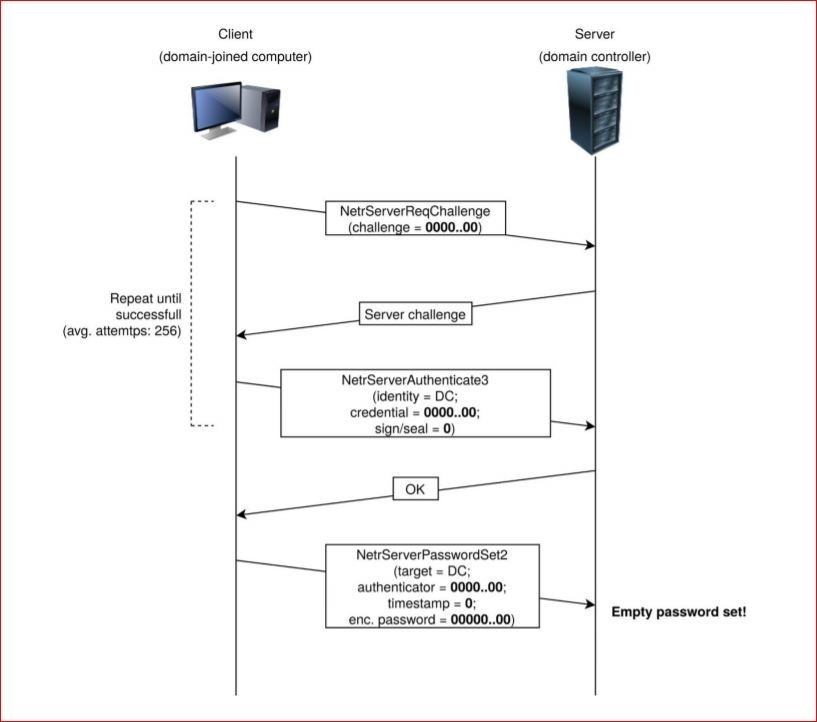

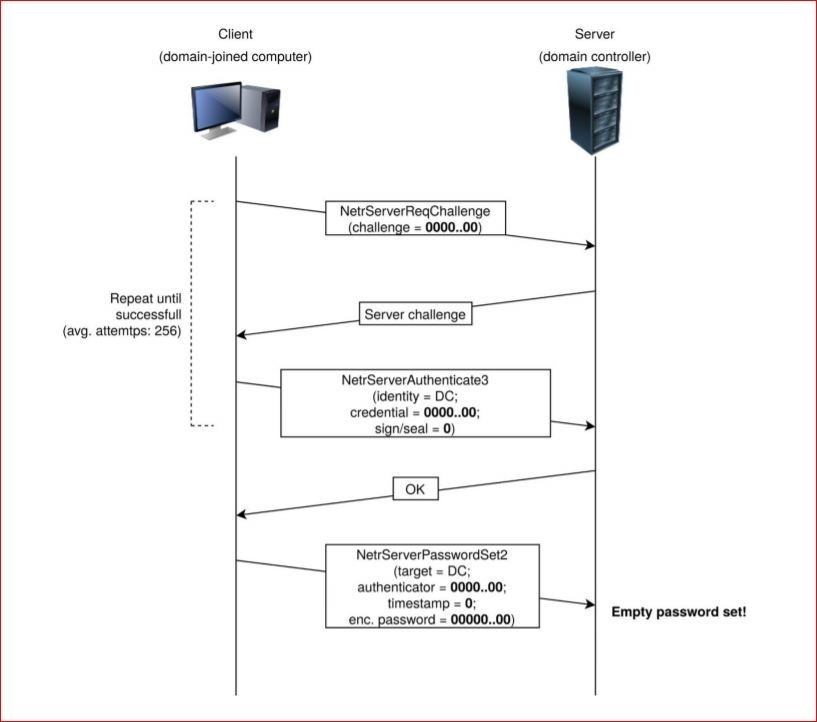

Zerologon, altrimenti indicato come vulnerabilità CVE-2020-1472, sfrutta una debolezza intrinseca del protocollo Netlogon di Microsoft ed è dovuta a un difetto del processo di accesso, che consente a un utente malintenzionato di stabilire una connessione al canale protetto Netlogon vulnerabile a un controller di dominio, utilizzando il protocollo NETlogon Remote Protocol (MS-NRPC).

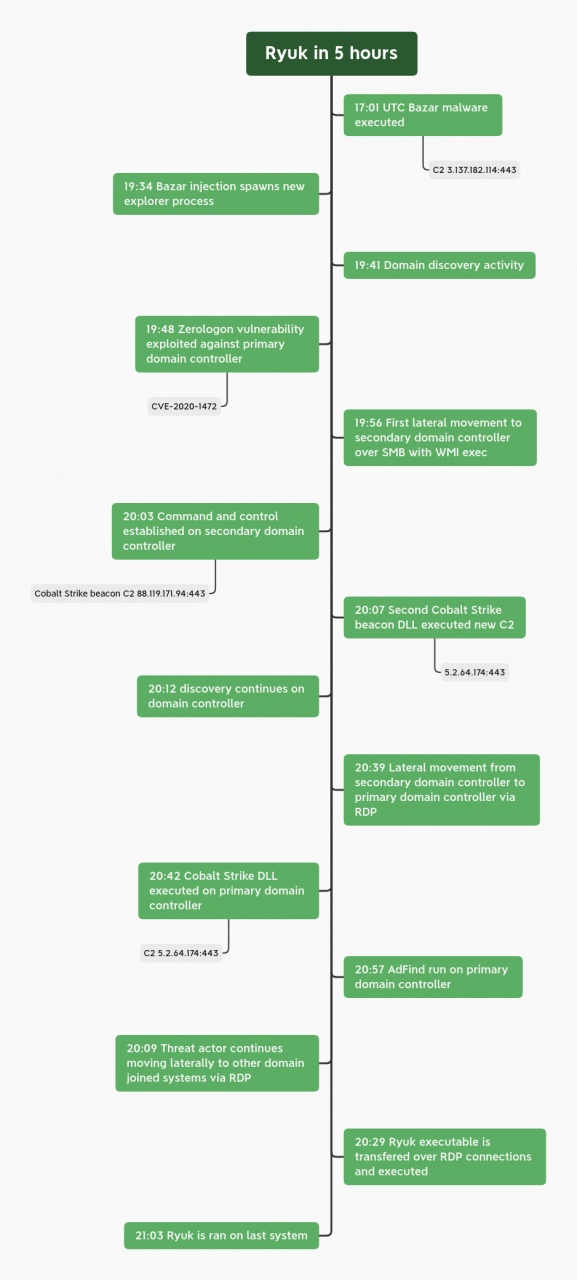

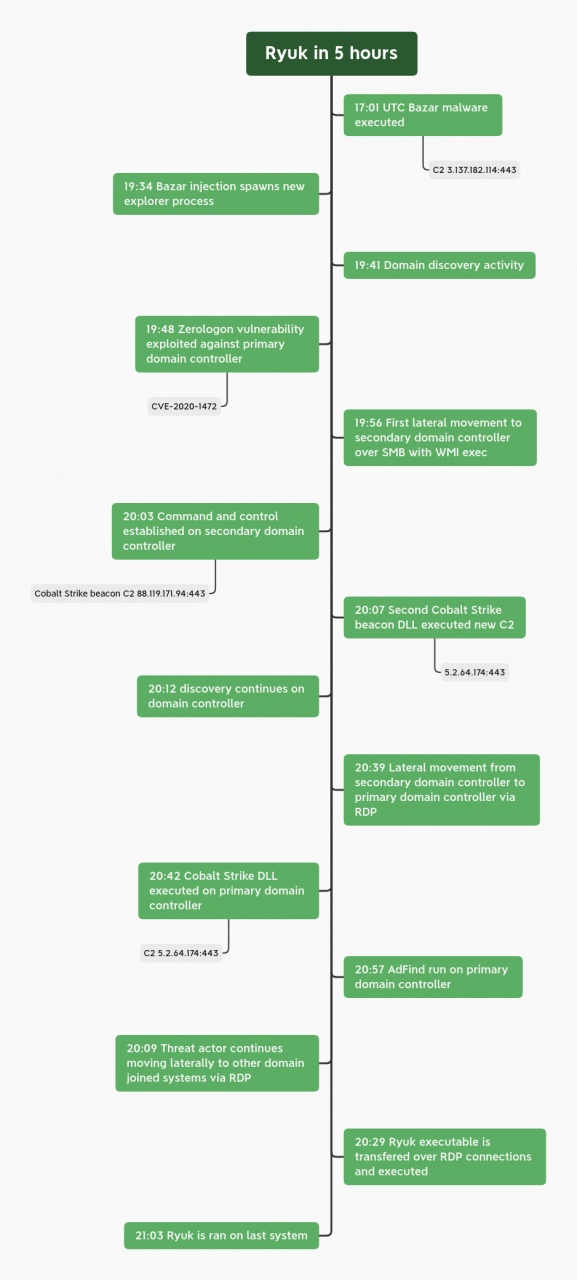

I cyber criminali dietro a Ryuk hanno sfruttato questa falla per colpire con il ransomware a livello di dominio in circa 5 ore. Nel riepilogo del Digital Forensics and Incident Response, gli esperti indicano che gli aggressori sono entrati nella rete vittima come utenti di basso livello e hanno sfruttato la vulnerabilità Zerologon per ottenere l'accesso al controller di dominio primario.

Hanno avviato i movimenti laterali tramite trasferimenti di file SMB. Raggiunto il controller di dominio secondario, hanno individuato gli altri tramite il modulo Active Directory di PowerShell. In tutto hanno impiegato circa cinque ore a eseguire il ransomware sul controller di dominio primario.

Le soluzioni sono note. La prima è quella di sincerarsi che la patch di Microsoft sia stata correttamente installata. È stata distribuita da Microsoft con il "patch tuesday" dello scorso 11 agosto e dev'essere applicata a tutti i controllori di dominio presenti nella propria rete.

Tuttavia la questione non si chiude qui. Microsoft prevede di rilasciare a febbraio 2021 un ulteriore aggiornamento software che impone ai domain controller l'attivazione di un "enforcement mode" che gestisce in maniera più sicura Netlogon.

Fino ad allora non sarà garantita la sicurezza totale contro questa minaccia. A meno di non affidarsi al virtual patching. Si tratta di una soluzione creata appositamente per gestire le criticità date dal ritardo o dalla mancata applicazione delle patch per le vulnerabilità note. È un sistema che fornisce un ulteriore livello di sicurezza per proteggersi prima di applicare la patch ufficiale del vendor.

Il virtual patching agisce come una patch a tutti gli effetti, proteggendo in modo specifico l’ambiente nel caso in cui qualcuno tenti di sfruttare una specifica vulnerabilità.

Andando per ordine, Ryuk è una minaccia relativamente nota, che è in circolazione da metà 2018. Analogamente ad altri ransomware, infetta e compromettere varie aziende con l’obiettivo di incassare milioni di dollari in riscatti.

Tecnicamente, Ryuk è frutto dello sviluppo personalizzato di un vecchio malware e noto come Hermes, che si ritiene sia stato scritto dal gruppo ATP nord coreano Chollima o APT38, costola del noto gruppo APT Lazarus.

Ryuk e Zerologon

Zerologon, altrimenti indicato come vulnerabilità CVE-2020-1472, sfrutta una debolezza intrinseca del protocollo Netlogon di Microsoft ed è dovuta a un difetto del processo di accesso, che consente a un utente malintenzionato di stabilire una connessione al canale protetto Netlogon vulnerabile a un controller di dominio, utilizzando il protocollo NETlogon Remote Protocol (MS-NRPC).

I cyber criminali dietro a Ryuk hanno sfruttato questa falla per colpire con il ransomware a livello di dominio in circa 5 ore. Nel riepilogo del Digital Forensics and Incident Response, gli esperti indicano che gli aggressori sono entrati nella rete vittima come utenti di basso livello e hanno sfruttato la vulnerabilità Zerologon per ottenere l'accesso al controller di dominio primario.

Hanno avviato i movimenti laterali tramite trasferimenti di file SMB. Raggiunto il controller di dominio secondario, hanno individuato gli altri tramite il modulo Active Directory di PowerShell. In tutto hanno impiegato circa cinque ore a eseguire il ransomware sul controller di dominio primario.

Le soluzioni

Le soluzioni sono note. La prima è quella di sincerarsi che la patch di Microsoft sia stata correttamente installata. È stata distribuita da Microsoft con il "patch tuesday" dello scorso 11 agosto e dev'essere applicata a tutti i controllori di dominio presenti nella propria rete.

Tuttavia la questione non si chiude qui. Microsoft prevede di rilasciare a febbraio 2021 un ulteriore aggiornamento software che impone ai domain controller l'attivazione di un "enforcement mode" che gestisce in maniera più sicura Netlogon.

Fino ad allora non sarà garantita la sicurezza totale contro questa minaccia. A meno di non affidarsi al virtual patching. Si tratta di una soluzione creata appositamente per gestire le criticità date dal ritardo o dalla mancata applicazione delle patch per le vulnerabilità note. È un sistema che fornisce un ulteriore livello di sicurezza per proteggersi prima di applicare la patch ufficiale del vendor.

Il virtual patching agisce come una patch a tutti gli effetti, proteggendo in modo specifico l’ambiente nel caso in cui qualcuno tenti di sfruttare una specifica vulnerabilità.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

16-02-2026

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

16-02-2026

Perché l’economia non è globale

15-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab