Le applicazioni connesse sono il vettore d’attacco iniziale più diffuso

L’ingresso in rete degli attaccanti è dovuto principalmente allo sfruttamento di applicazioni connesse a Internet. Phishing e account compromessi sono in secondo piano.

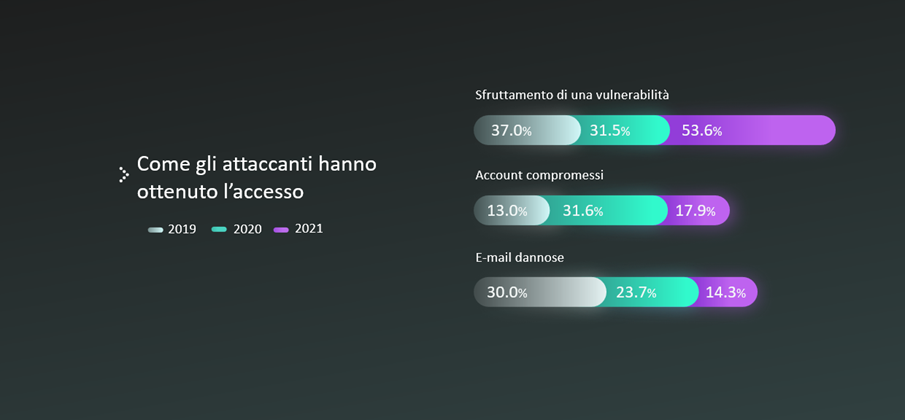

Nel biennio fra il 2019 e il 2021 lo sfruttamento delle applicazioni rivolte al pubblico, accessibili sia dalla rete interna che da Internet, è diventato il vettore iniziale più usato per accedere alla rete delle aziende target, con una incidenza del 53,6% degli attacchi, contro il 34% del 2019. Significa che oltre la metà degli attacchi sferrati nel 2021 ha avuto inizio proprio dalle applicazioni.

Nel 62,5% dei casi, gli attaccanti hanno trascorso più di un mese all’interno della rete prima di crittografare i dati. Sono alcuni dei dati emersi dal report The nature of cyber incidents redatto sulla base dell’analisi dei dati anonimi dei casi di incident response gestiti in tutto il mondo dal Kaspersky Global Emergency Response Team (GERT).

Di pari passo è aumentato anche il numero di aziende che hanno riscontrato la presenza di cryptor nella propria rete: nel 2021 ha raggiunto la percentuale del 51,9%, contro il 34% del 2019.

Il resto degli attacchi è iniziato con altri metodi comuni, quali account compromessi e email dannose. L’incidenza di questi fattori è tuttavia diminuita nel tempo: rispettivamente dal 31,6% al 17,9% e dal 23,7% al 14,3%. Gli esperti reputano che questo cambiamento è probabilmente legato alle vulnerabilità scoperte lo scorso anno sui server Microsoft Exchange, che sono molto diffusi e quindi hanno portato a un numero elevato di incidenti correlati.

I dati finora esposti indicano chiaramente un problema già noto da tempo: nella pianificazione delle campagne, gli attaccanti sono continuamente alla ricerca di problemi di sicurezza facilmente identificabili per andare a segno. Che siano essi server pubblici con vulnerabilità note, password scadenti o account compromessi, il loro sfruttamento è sinonimo di garanzia di un attacco andato a buon fine. Ecco perché questi vettori di accesso iniziali hanno portato a un numero crescente di incidenti gravi, e la loro incidenza aumenta nel tempo.

L’impatto degli attacchi

I vettori iniziali, come detto, possono portare ad attacchi gravi. Quelli più diffusi nell’ultimo triennio hanno comportato la cifratura dei file, che avviene dopo un attento esame della rete, per il quale è necessario del tempo (il cosiddetto dwell time). Come abbiamo visto più volte, infatti, dopo l’ingresso in rete gli attaccanti iniziano l’esplorazione dell’infrastruttura, principalmente alla ricerca di due elementi: i cosiddetti gioielli della corona (i file sensibili che hanno un maggiore valore quando rivenuti nel dark web o che spingono più facilmente la vittima a pagare pur di riaverli) e i backup.

La cancellazione dei backup prima della crittografia del file garantisce infatti che la vittima non riesca a porre rimedio all’attacco, se non pagando per ottenere il decryptor.

Altro elemento interessante del report riguarda il ghosting: i cyber criminali passano inosservati nell'infrastruttura di rete soprattutto usando strumenti del sistema operativo, strumenti offensivi ben noti e framework commerciali, che sono coinvolti nel 40% degli incidenti. Fra questi sono particolarmente diffusi PowerShell per raccogliere dati, Mimikatz per l'escalation dei privilegi, PsExec per eseguire comandi da remoto o framework come Cobalt Strike per tutte le fasi dell'attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab