Driver legittimo usato come rootkit per distribuire ransomware

Un driver per il popolare gioco di ruolo Genshin Impact è stato impiegato per chiudere i processi e i servizi antivirus e distribuire un ransomware.

Un driver legittimo usato come rootkit, un ransomware che chiude i processi attivi e disattiva gli antivirus sono gli ingredienti per un attacco cyber su cui hanno indagato i ricercatori di Trend Micro. Il caso è legato al popolare gioco di ruolo Genshin Impact, ma è indicativo per comprendere il funzionamento di una nuova tecnica di attacco che, se diffusa, potrebbe causare danni notevoli.

Per capire meglio, non stiamo parlando di un rootkit come Netfilter, FiveSys o Fire Chili, firmati con certificati falsi o rubati. Stiamo parlando di un driver legittimo a tutti gli effetti, che è stato utilizzato come rootkit. Si tratta di mhyprot2.sys, un driver anti-cheat per il soprannominato videogioco: un gruppo ransomware ne sta abusando per uccidere i processi e i servizi antivirus per la distribuzione di massa del ransomware. I ricercatori di sicurezza sottolineano che mhyprot2.sys potrebbe essere integrato in qualsiasi malware.

La scoperta del rootkit

Tutto è iniziato l'ultima settimana di luglio, quando si è verificata un'infezione ransomware su un endpoint protetto e correttamente configurato. Gli investigatori hanno analizzato il codice e hanno scoperto la presenza di mhyprot2.sys, un device driver che veniva usato per aggirare i privilegi e disponeva di firme che sono tuttora valide. L’attenzione è stata attirata anche dal fatto che l'uso di questo driver è indipendente dal videogioco (che peraltro non ha bisogno di essere installato perché funzioni).

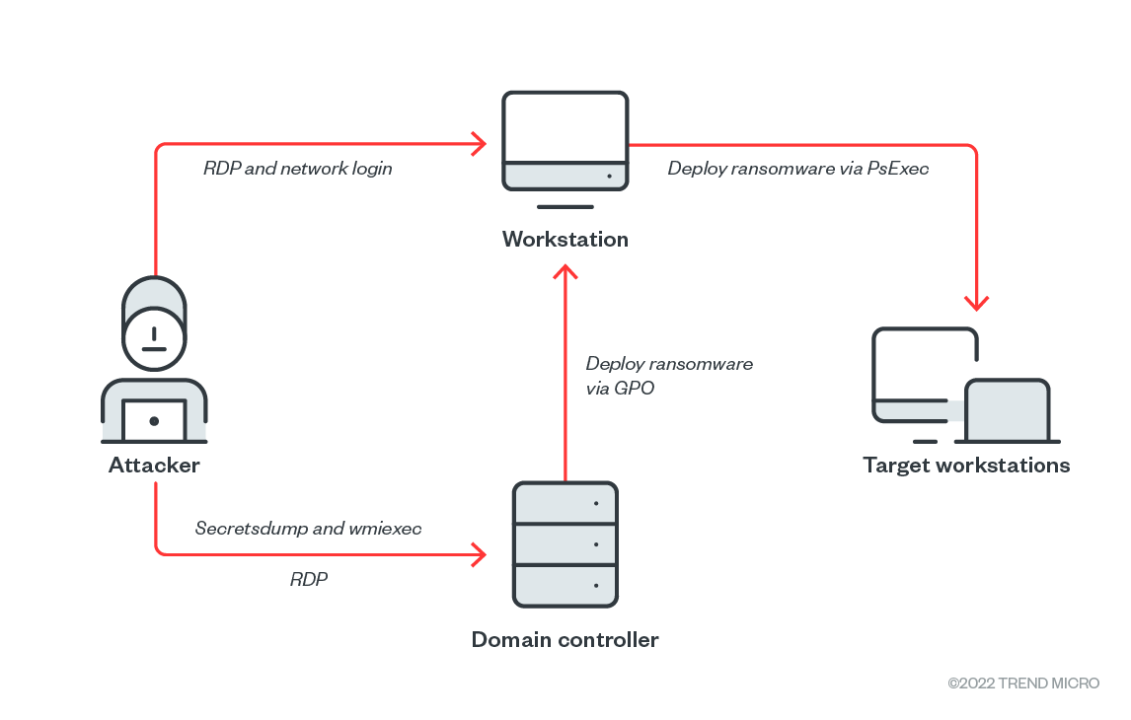

I ricercatori hanno compreso il potenziale di questo strumento nelle mani dei cyber criminali e hanno intensificato le indagini. La prima prova di compromissione è stata un secretsdump da parte di un endpoint non identificato dell'organizzazione target a uno dei controller di dominio, seguito a stretto giro dall’esecuzione di wmiexec per l’esecuzione di comandi da remoto tramite WMI.

Tramite i Criteri di Gruppo è stato distribuito un ulteriore file dannoso, avg.msi - un file dannoso mascherato da AVG Internet Security. Nelle intenzioni degli attaccanti avrebbe dovuto distribuire in massa il ransomware; tuttavia la procedura si è bloccata per un errore e gli attaccanti hanno dovuto intervenire manualmente per avviare il processo.

Qualche considerazione

Nella loro analisi, i ricercatori sottolineano il nodo centrale della questione: un modulo di device driver legittimo con firma valida può consentire un bypass dei privilegi dalla modalità utente a quella kernel. Anche se un fornitore riconoscesse questa vulnerabilità e fornisse una patch, il modulo non potrebbe comunque essere cancellato, al contrario di quanto avviene per i driver firmati con chiavi false, che possono essere revocati per invalidarne la firma.

Fortunatamente è ancora raro trovare un driver che possa essere abusato: esiste un numero limitato di file di driver con firme valide che potrebbe avere un comportamento paragonabile al bypass dei privilegi rilevata nell’attacco descritto. A titolo preventivo, gli esperti consigliano ai team IT di monitorare i registri eventi di Windows per l'installazione del servizio corrispondente al driver mhyprot2.sys (0466e90bf0e83b776ca8716e01d35a8a2e5f96d3) e, qualora l'installazione del servizio non fosse prevista, sarebbe legittimo sospettare una compromissione.

L’attacco è l’ennesima dimostrazione della flessibilità degli operatori ransomware nella costante ricerca di modi per distribuire il loro malware. Trend Micro ha pubblicato un elenco delle tecniche MITRE ATT&CK utilizzate in questo attacco.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab