CAPTCHA sfruttati per diffondere malware

ClickFix sfrutta l’approccio pigro degli utenti alla risoluzione dei CAPTCHA per indurli a eseguire comandi malevoli tramite strumenti di sistema.

La versatilità e la genialità dei cyber criminali trovano l’ennesima riconferma in una ricerca pubblicata da SentinelOne, in cui gli esperti spiegano la nuova tecnica ClickFix usata per sfruttare la pigrizia degli utenti verso le verifiche anti-spam, allo scopo di diffondere malware. Lo strumento abusato a questo giro è il CAPTCHA e l’impianto di attacco fa perno sulle tecniche di ingegneria sociale e sull’abuso delle dinamiche di sicurezza per fini malevoli.

In particolare, nel caso di ClickFix gli attaccanti hanno perfezionato un meccanismo che conta sulla noia con la quale gli utenti gestiscono i CAPTCHA, onnipresenti per verificare l’identità umana. Il meccanismo è un passaggio ormai parte integrante della navigazione quotidiana, è molto noioso e spinge gli utenti a diventare sempre più inclini a disbrigare le procedure di verifica senza prestare attenzione ai dettagli. Un approccio che è stato soprannominato Verification Fatigue e che aumenta il rischio di cadere vittime di truffe.

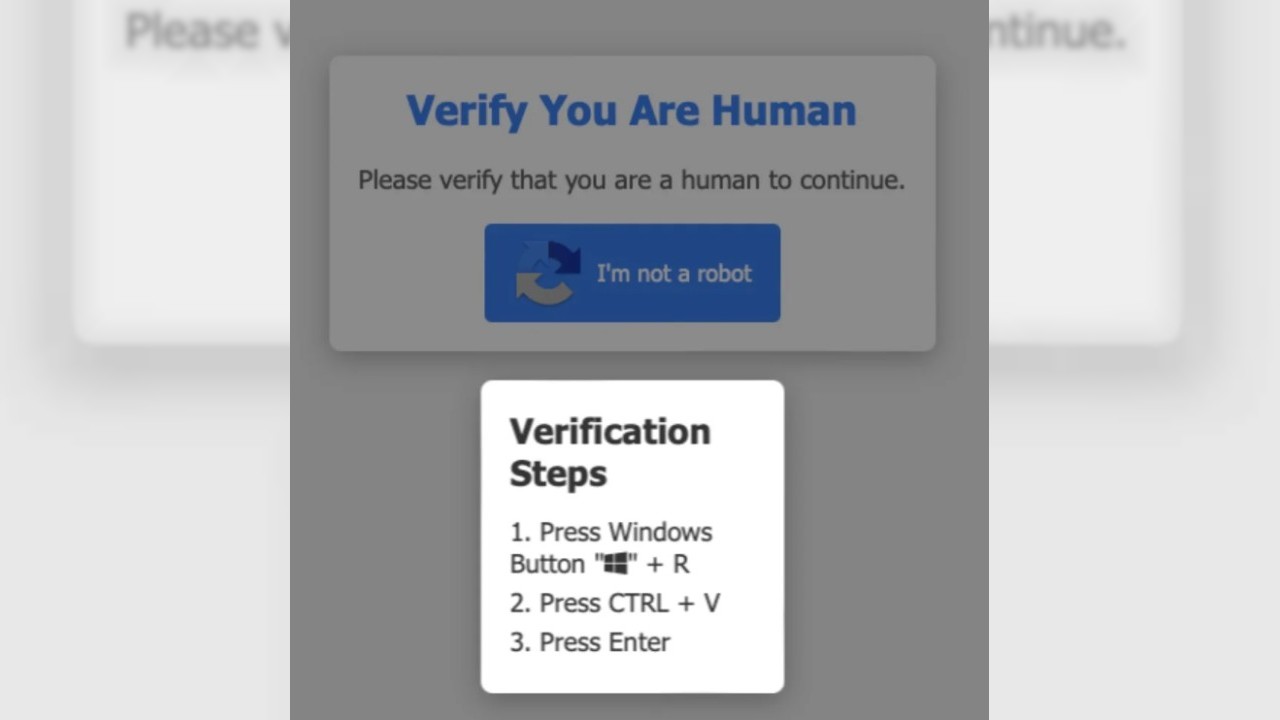

Questa è stata proprio la genesi di ClickFix, in circolazione da 8-10 mesi, con un processo di attacco che generalmente inizia con la compromissione di siti web legittimi o la creazione di pagine di phishing che imitano servizi noti. Su queste pagine viene inserita una falsa verifica CAPTCHA, spesso accompagnata da un messaggio che sollecita l’utente a completare la verifica per accedere a un contenuto o a un servizio. Dopo aver risolto il falso CAPTCHA, l’utente viene reindirizzato a una nuova schermata che richiede di incollare un comando nel prompt di Windows Esegui. Quest’ultimo, copiato automaticamente negli appunti da uno script malevolo, viene poi incollato dall’utente, convinto di completare una normale procedura di verifica.

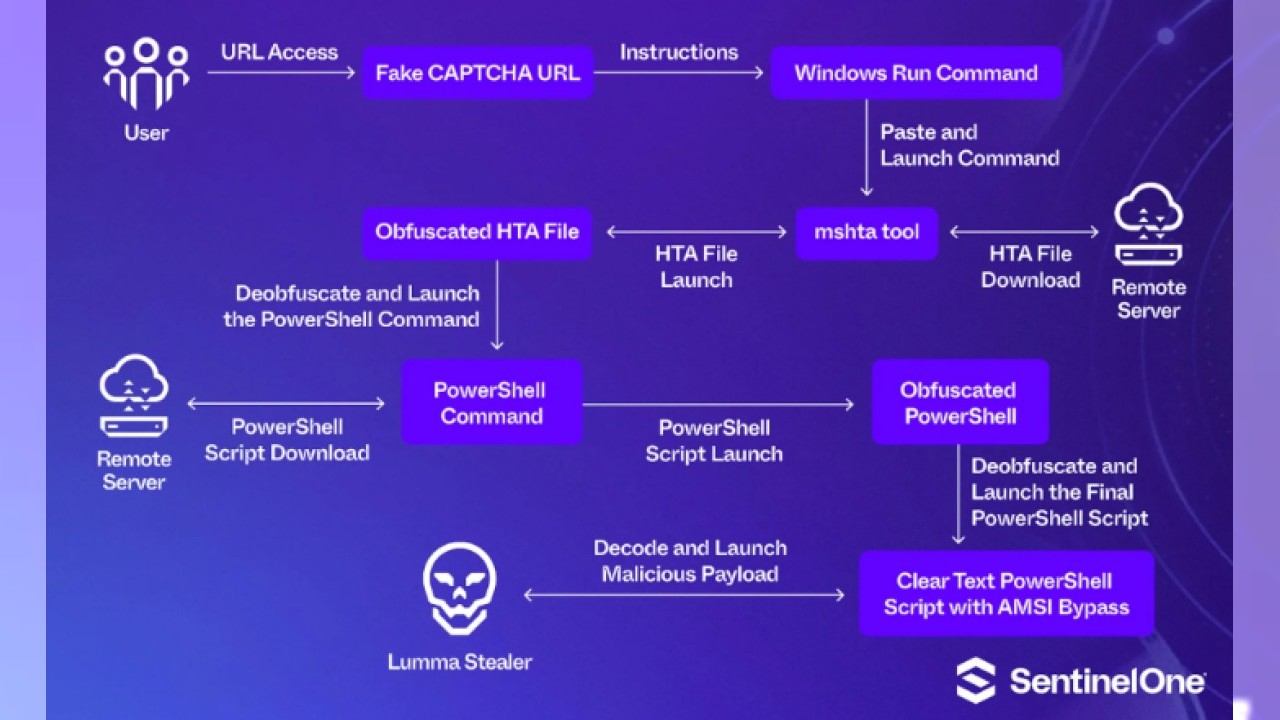

L’esecuzione del comando attiva strumenti di sistema come PowerShell, mshta.exe o certutil.exe che vengono utilizzati per scaricare ed eseguire payload aggiuntivi. Fanno parte dei noti strumenti LOLBINS (Living Off the Land Binaries), che sono legittimi e integrati nel sistema operativo stesso, e per questo non vengono bloccati dalle soluzioni di sicurezza tradizionali.

Obiettivi e indizi di attacco

Gli esperti hanno osservato campagne ClickFix in diversi contesti che spaziano dall’iniezione di codice su siti legittimi alla distribuzione tramite allegati email, passando per messaggi su social media e pubblicità malevole. Indipendentemente dal metodo di consegna, l’obiettivo finale è sempre lo stesso: portare l’utente su una pagina che simula una procedura di verifica legittima e sfruttare la sua interazione per avviare il processo di infezione.

I payload più comuni osservati nelle campagne ClickFix includono infostealer come Lumma Stealer, che ruba informazioni sensibili quali credenziali, dati di carte di credito e informazioni personali. Oppure RAT come NetSupport RAT e SectopRAT, che consentono agli attaccanti di assumere il controllo remoto dei sistemi compromessi.

Un esempio di catena di attacco

Un esempio di catena di attacco

SentinelOne ha pubblicato una lista dettagliata di Indicatori di Compromissione, numerosi indirizzi IP utilizzati per le comunicazioni di comando e controllo e alcuni dei file malevoli più diffusi. I cyber criminali utilizzano anche chiavi di registro e task pianificati per garantire la persistenza del malware, ossia di sopravvivere ai riavvii del sistema e mantenere il controllo sul dispositivo compromesso.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab