L’ultima frontiera delle minacce cyber: AI, ransomware e MSP

Ransomware, phishing evoluto e GenAI dominano il primo semestre 2025: il report Acronis rivela escalation dei cyberattacchi. MSP e settori critici sono obiettivi in prima linea.

L’incessante evoluzione del panorama delle minacce cyber è protagonista della nuova edizione dell’Acronis Cyberthreats Report H1 2025 redatto dalla Acronis Threat Research Unit (TRU) e presentato in un evento stampa da Irina Artioli, Cyber Protection Evangelist e TRU Researcher di Acronis, e Umberto Zanatta, Senior Solutions Engineer di Acronis. Il documento, pubblicato due volte all’anno, si basa su dati collezionati tra gennaio e giugno 2025, frutto delle rilevazioni di oltre un milione di endpoint Windows a livello globale, si pone l’obiettivo di offrire un quadro pratico sulle minacce, i gruppi criminali, i vettori d’attacco e i settori bersagliati.

Ransomware e MSP

Nel periodo di analisi, il ransomware ha continuato ad essere la minaccia dominante, con una crescita di quasi il 70% rispetto allo stesso periodo del 2024. “Il modello Ransomware-as-a-Service funziona ancora molto bene” ha evidenziato Umberto Zanatta, “con gruppi come Cl0p che hanno contribuito a totalizzare dati da record: solo a febbraio questo threat actor ha colpito 955 vittime, probabilmente grazie a campagne mirate e a stagionalità fisse quali ad esempio il ritorno a scuola o la scadenza delle tasse”.

Il manufacturing si conferma il settore maggiormente colpito, seguito da retail, food & beverage, telecomunicazioni ed energia. Zanatta ha illustrato come l’azione dei gruppi ransomware sia ormai multiforme: “in associazione con il ransomware rileviamo sempre più spesso tentativi di furto di dati e credenziali, portati avanti con attacchi invisibili o comunque difficili da rilevare perché impiegano processi legittimi o software di collaboration”.

Irina Artioli, Cyber Protection Evangelist e TRU Researcher di Acronis

Irina Artioli, Cyber Protection Evangelist e TRU Researcher di Acronis

Un aspetto centrale di questa edizione del report riguarda l’uso dell’intelligenza artificiale, non solo nella creazione di malware e ransomware, ma anche nell’automazione delle campagne di phishing e social engineering. “L’AI è ormai parte integrante delle attività criminali” sottolinea Irina Artioli, “viene usata per generare pagine malevole, automatizzare la raccolta di dati e orchestrare attacchi multistage sempre più complessi. Non è un caso che il phishing sulle app di collaboration sia passato dal 9% al 30,5%, segnale dell'adattamento costante dei cyber criminali alle nuove abitudini digitali”.

Sempre in relazione al malware e al phishing, un altro dato significativo riguarda l’analisi che gli esperti hanno condotto sui backup di oltre 20.000 email Microsoft 365: hanno rilevato malware nell’1,5% dei casi, con il 40% dei link identificati come dannosi e il 30% dei link collegato a campagne di phishing note.

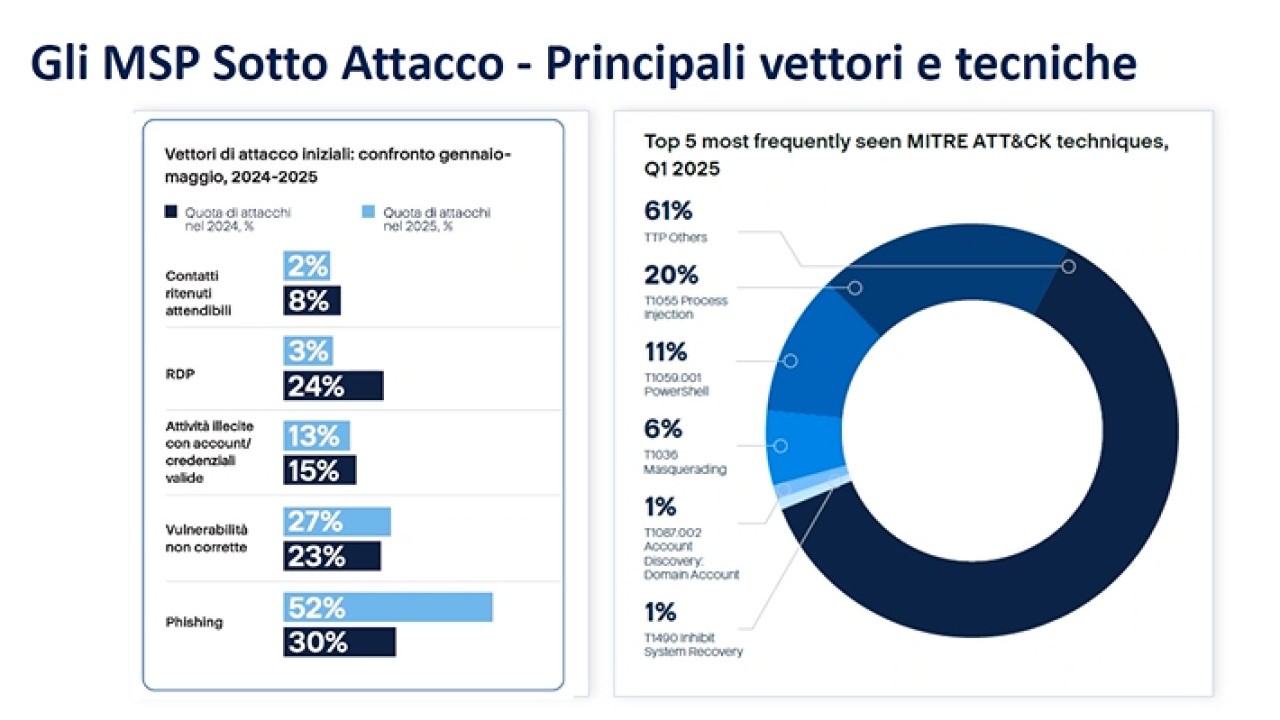

Il report include anche un capitolo dedicato agli attacchi contro gli MSP perché, spiega Artioli, “la loro sicurezza ha un impatto sistemico sulle supply chain. Il phishing resta il vettore iniziale più comune (52%) anche per questa categoria, seguito da vulnerabilità non corrette e abuso di credenziali valide. Il protocollo RDP è scomparso dai primi posti grazie a una crescente maturità nelle difese, dovuta anche alla direttiva NIS2 in Europa”.

Secondo Artioli, la prossima evoluzione delle minacce rivolte agli MSP sarà determinata dall’adozione sempre più diffusa dell’intelligenza artificiale da parte degli attaccanti: “stanno usando molto il VibeCoding, che serve proprio ad automatizzare la creazione di pagine malevole usate per il furto di dati. L’efficienza di questi strumenti resta il primo fattore abilitante, a cui si aggiunge la centralità delle credenziali: abbiamo riscontrato molti incidenti condotti tramite credenziali acquistate o rubate mediante infostealer e vari tipi di malware. Nella prima parte del 2025 non abbiamo assistito a molti attacchi contro le supply chain, personalmente mi aspetto che nel secondo semestre questi aumenteranno, perché la filiera resta uno dei vettori più sfruttati dai cybercriminali” conclude Artioli.

Secondo Artioli, la prossima evoluzione delle minacce rivolte agli MSP sarà determinata dall’adozione sempre più diffusa dell’intelligenza artificiale da parte degli attaccanti: “stanno usando molto il VibeCoding, che serve proprio ad automatizzare la creazione di pagine malevole usate per il furto di dati. L’efficienza di questi strumenti resta il primo fattore abilitante, a cui si aggiunge la centralità delle credenziali: abbiamo riscontrato molti incidenti condotti tramite credenziali acquistate o rubate mediante infostealer e vari tipi di malware. Nella prima parte del 2025 non abbiamo assistito a molti attacchi contro le supply chain, personalmente mi aspetto che nel secondo semestre questi aumenteranno, perché la filiera resta uno dei vettori più sfruttati dai cybercriminali” conclude Artioli.

La modalità di attacco diventa sempre più sofisticata e multistage. “Process injection, PowerShell offuscati e masquerading: sono queste le tecniche maggiormente riscontrate per superare le difese. Solo soluzioni avanzate come EDR riescono a intercettare anomalie e bloccarle rapidamente,” precisa Artioli, che cita anche il caso degli installer malevoli di ScreenConnect usati per diffondere AsyncRAT e varianti personalizzate di PowerShell RAT all’interno delle infrastrutture bersagliate.

Il focus sull’Italia

Secondo i dati diffusi da Acronis, il nostro Paese conta solo 19 casi di ransomware ogni 10.000 workload monitorati, che è una cifra inferiore a Germania e Giappone, “ma questo non significa che ci siano meno minacce o che siamo più preparati” puntualizza Artioli, che spiega il motivo di un numero tanto basso: “semplicemente, molte campagne si stanno spostando sul furto di dati e di credenziali, spesso realizzati con attacchi nascosti: il ransomware viene usato meno spesso, a volte gli attaccanti passano direttamente al data breach senza nemmeno cifrare i file”.

Umberto Zanatta, Senior Solutions Engineer di Acronis

Umberto Zanatta, Senior Solutions Engineer di Acronis

I settori più colpiti in Italia sono pubblica amministrazione, telecomunicazioni, finanza ed energia. “Assistiamo ad attacchi molto evoluti, spesso condotti tramite strumenti legittimi di penetration test e sempre più spesso sfruttando l’intelligenza artificiale. Un caso emblematico è quello dei deep fake che ha coinvolto il Ministro Crosetto” spiega Zanatta.

Altri trend italiani riguardano l’evoluzione della supply chain e il calo degli attacchi che sfruttano i protocolli RDP. Al contrario, il phishing colpisce sempre di più il settore energetico provocando furti di credenziali rilevanti. Nel Belpaese si rileva inoltre un calo di malware nelle app di collaboration (dal 82% al 45%), che gli esperti spiegano con la preferenza dei cyber criminali di spostare più avanti nella catena di attacco la consegna del payload malevolo per bypassare i controlli di sicurezza.

Le raccomandazioni di Acronis per il mercato italiano sono chiare: rafforzare backup e recovery, abbandonare la semplice VPN in favore di autenticazione multifattoriale e dell’adozione di politiche Zero Trust. Gli esperti consigliano inoltre di aggiornare sempre i sistemi o dove non fosse possibile di ricorrere al virtual patching. Imprescindibili sono poi l’email security e la protezione delle app di collaborazione, che oggi sono tra i vettori privilegiati, rafforzate da una forte azione di sensibilizzazione delle aziende e di awareness.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

ReeVo prosegue l’espansione in Europa

26-01-2026

LLM e attacchi web: le pagine pulite diventano trappole in tempo reale

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab