Ransomware Ryuk frutta 150 milioni ai cyber criminali

Gli operatori del ransomware Ryuk potrebbero avere intascato finora 150 milioni di dollari. Ecco il percorso del denaro e la struttura criminale di un gruppo ransomware.

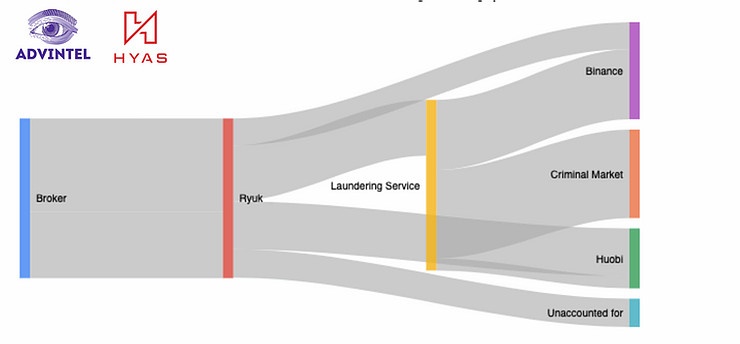

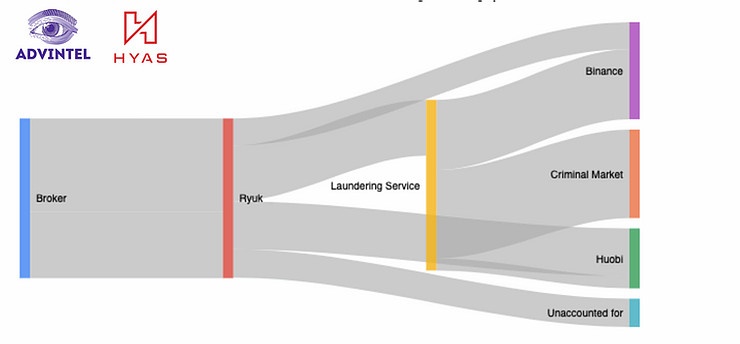

I cyber criminali dietro al ransomware Ryuk hanno intascato finora un bottino di almeno 150 milioni di dollari. Il calcolo è opera di due aziende di threat intelligence: Advanced Intelligence e HYAS, che hanno monitorato 61 portafogli bitcoin attribuiti agli operatori di Ryuk. Il certosino lavoro di controllo ha messo in luce i passaggi di mano dei bitcoin fra gli intermediari della criminalità e i legittimi servizi di trading di criptovalute, come Huobi e Binance.

È proprio con questo passaggio che i cyber criminali si arricchiscono con le loro azioni criminali. Per capire il percorso del denaro è necessario partire dalla fonte, ossia dalla vittima. Quando un'azienda, un ente o un istituto colpito da Ryuk paga il riscatto, il denaro viene incassato da un broker.

Successivamente il denaro transita attraverso un servizio di riciclaggio, quindi tramite servizi di trading legittimi per ottenere in ultimo una valuta "pulita". I ricercatori fanno notare che, oltre ai grossi siti di trading citati sopra, c'è un flusso significativo di denaro verso servizi molto piccoli, per questo difficili da tracciare. Non è da escludere che molti siano in realtà servizi criminali specializzati nello scambio di criptovalute con valuta locale (dollari, euro, eccetera) o un'altra valuta digitale.

Seguire i passaggi fra gli attori più piccoli è troppo complesso. I ricercatori hanno monitorato Huobi e Binance e hanno intercettato una transazione da 5 milioni di dollari (365 bitcoin), che equivale a un riscatto intascato da un singolo attacco ransomware. Da notare che non si tratta del riscatto più alto pagato a Ryuk, ma è comunque consistente rispetto alla media di 48 bitcoin chiesti dai cyber criminali.

Perché le forze dell'ordine non conducono la stessa indagine per risalire all'identità dei criminali e fermarli? Perché gli operatori di Ryuk hanno creato un circuito molto complesso, che consente loro di gestire milioni di dollari senza dare agli osservatori esterni gli elementi necessari per smascherarli. Continui e ravvicinati passaggi di mano del denaro, anche attraverso servizi direttamente gestiti dalla criminalità online, permettono di far perdere le tracce così da non risalire al destinatario finale.

Il calcolo finale sull'ammontare dei proventi è ovviamente approssimativo. Tiene conto del fatto che gli operatori di Ryuk sono attivi da più di due anni, durante i quali hanno lasciato dietro di sé una lunga lista di vittime. Approfittando della pandemia, solo nel terzo trimestre 2020 hanno colpito in media 20 aziende a settimana. Da qui la stima dei ricavi pari a 150 milioni di dollari, che è probabilmente conservativa.

Un dato importante che emerge dall'indagine di Advanced Intelligence e HYAS è che una struttura criminale bene organizzata è la chiave del successo delle attività illegali condotte online. Non è una novità: Europol aveva già lanciato l'allarme nei mesi scorsi.

Le aziende di cyber security Sophos, Intel 471 e Trend Micro tracciano ancora meglio il profilo delle attività criminali specializzate. Il punto di forza degli operatori non è il malware di per sé, ma la struttura innovativa che vi è attorno. L'attenzione delle vittime è focalizzata sulla capacità e la modalità di cifrare i dati, sulle tecniche di estorsione e altri aspetti pratici dell'attacco.

I criminali informatici tuttavia operano nell'ambito di una industria cooperativa che premia l'innovazione e la reputazione. È come una rete professionale della Silicon Valley, ma con principi malvagi e criminali.

Dietro a una violazione o estorsione operano dozzine di individui, che non sono necessariamente affiliati del gruppo ransomware a cui fa capo l'attacco. Sono liberi professionisti del crimine, che prestano la loro opera singolarmente, ma hanno ottime capacità cooperative.

Lo sviluppo del codice dannoso è affidato a un individuo o a un piccolo gruppo specializzato nella programmazione di strumenti di hacking. Il successo di quel codice si basa sulla sua combinazione con un cosiddetto servizio di crypter, che nasconde il codice in modo da evitare il rilevamento.

Nulla è lasciato al caso, perché una volta terminata la compilazione del codice i cyber criminali testano il malware mediante un servizio antivirus esterno, ovviamente sviluppato da criminali informatici. Se il test viene superato c'è la certezza che il ransomware funzionerà: non ci si affida alla buona sorte.

Anche l'attacco non è un'operazione diretta. La rete vittima viene presa in leasing da altri gruppi che l'hanno già violata, e hanno raccolto le credenziali per fare breccia. Nomi utenti e password rubati passano di mano da un gruppo criminale all'altro, a prezzi che cambiano a seconda delle dimensioni dell'impresa target. Ovviamente le credenziali d'accesso per aziende Fortune 500 costano molto di più di quelle delle piccole imprese.

Il gruppo di hacking originario spesso esternalizza parte del lavoro ad altri team. Ad esempio, ci sono gruppi specializzati nella negoziazione, altri nell'assistenza ai clienti del mercato nero, che li aiutano a gestire i pagamenti.

Tutti questi passaggi rendono difficile risalire alla fonte. E sono fra le maggiori concause dell'aumento delle richieste di riscatto: tutti i partecipanti all'azione devono essere pagati, quindi più la filiera si allunga più il riscatto dev'essere salato per soddisfare tutti.

È proprio con questo passaggio che i cyber criminali si arricchiscono con le loro azioni criminali. Per capire il percorso del denaro è necessario partire dalla fonte, ossia dalla vittima. Quando un'azienda, un ente o un istituto colpito da Ryuk paga il riscatto, il denaro viene incassato da un broker.

Successivamente il denaro transita attraverso un servizio di riciclaggio, quindi tramite servizi di trading legittimi per ottenere in ultimo una valuta "pulita". I ricercatori fanno notare che, oltre ai grossi siti di trading citati sopra, c'è un flusso significativo di denaro verso servizi molto piccoli, per questo difficili da tracciare. Non è da escludere che molti siano in realtà servizi criminali specializzati nello scambio di criptovalute con valuta locale (dollari, euro, eccetera) o un'altra valuta digitale.

Seguire i passaggi fra gli attori più piccoli è troppo complesso. I ricercatori hanno monitorato Huobi e Binance e hanno intercettato una transazione da 5 milioni di dollari (365 bitcoin), che equivale a un riscatto intascato da un singolo attacco ransomware. Da notare che non si tratta del riscatto più alto pagato a Ryuk, ma è comunque consistente rispetto alla media di 48 bitcoin chiesti dai cyber criminali.

Perché le forze dell'ordine non conducono la stessa indagine per risalire all'identità dei criminali e fermarli? Perché gli operatori di Ryuk hanno creato un circuito molto complesso, che consente loro di gestire milioni di dollari senza dare agli osservatori esterni gli elementi necessari per smascherarli. Continui e ravvicinati passaggi di mano del denaro, anche attraverso servizi direttamente gestiti dalla criminalità online, permettono di far perdere le tracce così da non risalire al destinatario finale.

Il calcolo finale sull'ammontare dei proventi è ovviamente approssimativo. Tiene conto del fatto che gli operatori di Ryuk sono attivi da più di due anni, durante i quali hanno lasciato dietro di sé una lunga lista di vittime. Approfittando della pandemia, solo nel terzo trimestre 2020 hanno colpito in media 20 aziende a settimana. Da qui la stima dei ricavi pari a 150 milioni di dollari, che è probabilmente conservativa.

L'organizzazione criminale

Un dato importante che emerge dall'indagine di Advanced Intelligence e HYAS è che una struttura criminale bene organizzata è la chiave del successo delle attività illegali condotte online. Non è una novità: Europol aveva già lanciato l'allarme nei mesi scorsi.

Le aziende di cyber security Sophos, Intel 471 e Trend Micro tracciano ancora meglio il profilo delle attività criminali specializzate. Il punto di forza degli operatori non è il malware di per sé, ma la struttura innovativa che vi è attorno. L'attenzione delle vittime è focalizzata sulla capacità e la modalità di cifrare i dati, sulle tecniche di estorsione e altri aspetti pratici dell'attacco.

I criminali informatici tuttavia operano nell'ambito di una industria cooperativa che premia l'innovazione e la reputazione. È come una rete professionale della Silicon Valley, ma con principi malvagi e criminali.

Dietro a una violazione o estorsione operano dozzine di individui, che non sono necessariamente affiliati del gruppo ransomware a cui fa capo l'attacco. Sono liberi professionisti del crimine, che prestano la loro opera singolarmente, ma hanno ottime capacità cooperative.

Lo sviluppo del codice dannoso è affidato a un individuo o a un piccolo gruppo specializzato nella programmazione di strumenti di hacking. Il successo di quel codice si basa sulla sua combinazione con un cosiddetto servizio di crypter, che nasconde il codice in modo da evitare il rilevamento.

Nulla è lasciato al caso, perché una volta terminata la compilazione del codice i cyber criminali testano il malware mediante un servizio antivirus esterno, ovviamente sviluppato da criminali informatici. Se il test viene superato c'è la certezza che il ransomware funzionerà: non ci si affida alla buona sorte.

Anche l'attacco non è un'operazione diretta. La rete vittima viene presa in leasing da altri gruppi che l'hanno già violata, e hanno raccolto le credenziali per fare breccia. Nomi utenti e password rubati passano di mano da un gruppo criminale all'altro, a prezzi che cambiano a seconda delle dimensioni dell'impresa target. Ovviamente le credenziali d'accesso per aziende Fortune 500 costano molto di più di quelle delle piccole imprese.

Il gruppo di hacking originario spesso esternalizza parte del lavoro ad altri team. Ad esempio, ci sono gruppi specializzati nella negoziazione, altri nell'assistenza ai clienti del mercato nero, che li aiutano a gestire i pagamenti.

Tutti questi passaggi rendono difficile risalire alla fonte. E sono fra le maggiori concause dell'aumento delle richieste di riscatto: tutti i partecipanti all'azione devono essere pagati, quindi più la filiera si allunga più il riscatto dev'essere salato per soddisfare tutti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Check Point integra Cyata, Cyclops e Rotate nella strategia AI

16-02-2026

TrendAI Vision One rinnova la qualifica ACN QC2 per la PA

16-02-2026

AI e norme: come trovare l’equilibrio tra innovazione e regolamenti europei

16-02-2026

Perché l’economia non è globale

15-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab