Clonata la Security key Google Titan 2FA

Una ricerca rivela che è possibile clonare le security key come la Google Titan. Tuttavia occorrono accesso fisico al prodotto, apparecchiature costose e competenze di altissimo livello.

Password complesse e autenticazione a più fattori sono buoni sistemi di protezione. La difesa più efficace contro il furto degli account tuttavia è una Security Key fisica, come Google Titan, Yubico o Feitian. Ammesso che non venga hackerata.

Una ricerca di NinjaLab rivela che è possibile clonare le suddette chiavette, che hanno in comune lo stesso chip NXP. È doveroso sottolineare che l'operazione non è né semplice, né economica. Occorre ottenere l'accesso fisico alla chiavetta per almeno dieci ore. Inoltre bisogna usare apparecchiature con costi fino a 12mila dollari e un software personalizzato. Inoltre, chi intende tentare la clonazione deve avere solide competenze in ingegneria elettrica e crittografia.

In altre parole, è possibile clonare una chiavetta come Google Titan, ma è un'operazione difficile da mettere in pratica.

Le security key sono nate per rafforzare l'esistente standard 2FA (autenticazione a due fattori). Prevede l'autenticazione di un account mediante una password, più un secondo fattore che attesta il possesso di un oggetto fisico. Quasi sempre si tratta dello smartphone, di cui si dimostra il possesso tramite un SMS, una notifica su un'app di autenticazione o la registrazione dell'impronta digitale.

Chi desidera la massima sicurezza possibile usa come secondo fattore una security key. È ritenuta dagli esperti di sicurezza tra le forme più sicure, se non la più sicura. Il motivo è che è inespugnabile dalle classiche tecniche di phishing e dai tentativi di violazione degli account, inoltre funziona sui principali sistemi operativi e computer.

Quanto detto sopra non è intaccato dallo studio di NinjaLab. Anzi, i ricercatori sottolineano che nonostante l'esito del loro esperimento la security key resta il sistema di sicurezza migliore sulla piazza. Detto questo, passiamo agli attrezzi del mestiere.

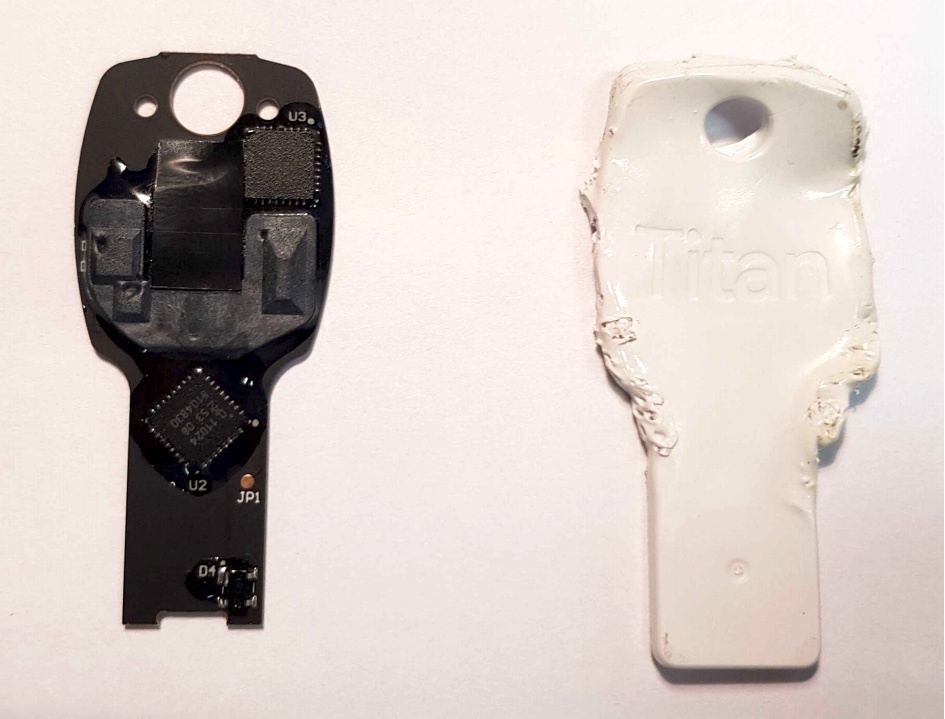

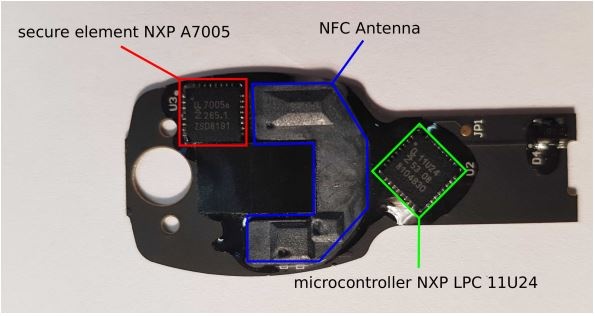

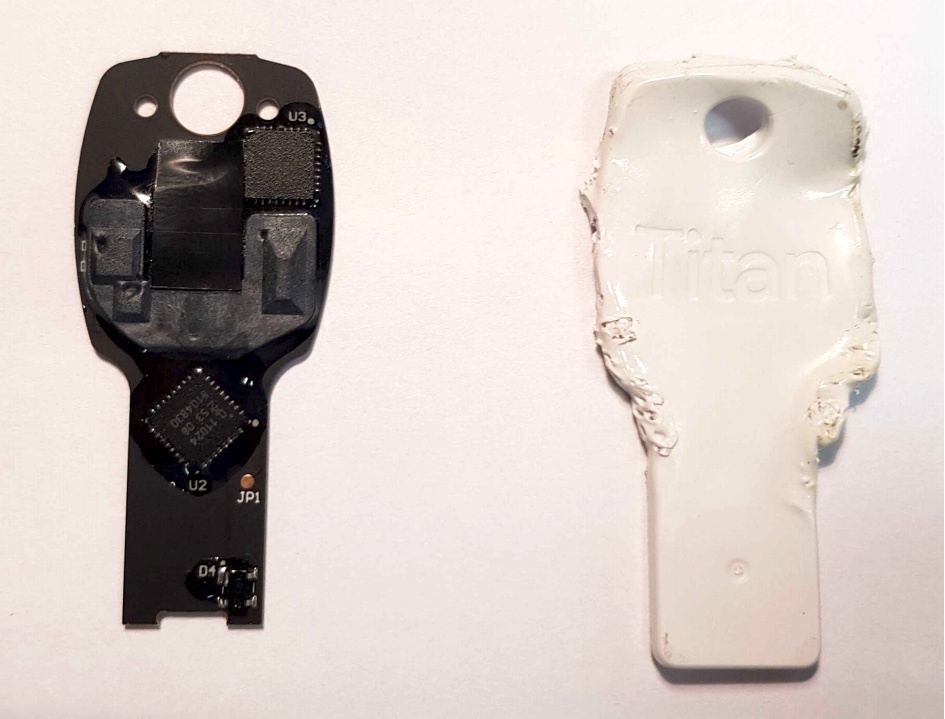

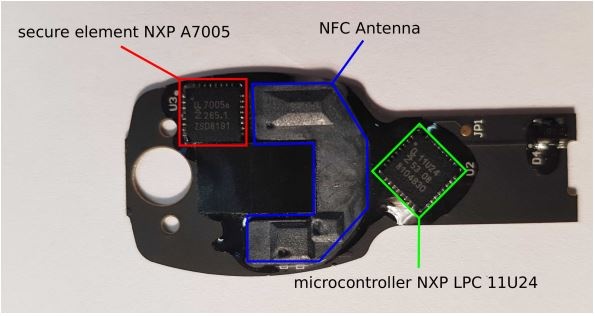

Si parte con una pistola ad aria calda e un bisturi, che servono per rimuovere l'involucro di plastica e accedere al chip NXP A700X. È lui che memorizza i dati crittografati. In questo passaggio l'ostacolo è che la plastica è molto difficile da rimuovere, e comunque si opererà resteranno dei segni.

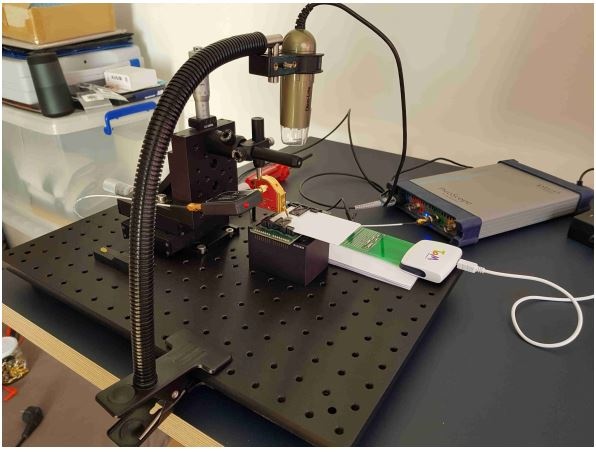

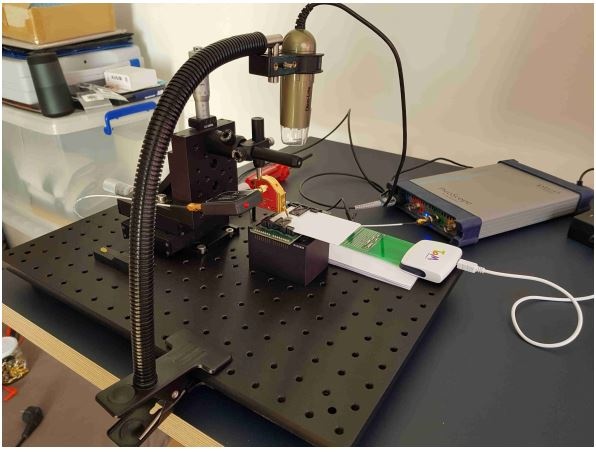

A questo punto l'attaccante deve collegare il chip a un'attrezzatura hardware e software che permette di estrarre i dati e fare in modo che il chip funzioni con un nuovo account. Quindi dovrà rimettere la chiavetta allo stato originario e restituirla alla vittima.

In questi termini sembra tutto semplice. Peccato che l'operazione descritta richieda circa 10 ore per clonare la chiave di ogni singolo account, 16 ore per clonare una chiave valida per due account, e così via. Perché tanto tempo? Perché se si tenta di estrarre i dati da una security key in maniera convenzionale si ottengono solo dati illeggibili. L'exploit messo a punto da NinjaLab invece esegue quello che in gergo tecnico si definisce "attacco a canale laterale".

In sostanza consiste in un attacco in cui l'hacker analizza le radiazioni elettromagnetiche emesse dal chip durante l'elaborazione delle operazioni crittografiche. Studiando circa 6.000 operazioni sul chip NXP A7005a, è stato possibile ricostruire la chiave di crittografia primaria utilizzata per firmare ogni token crittografico generato dal dispositivo. Così facendo l'attaccante può creare la propria chiave, che funzionerà solo per lo specifico account preso di mira. Come fa notare l'esperto indipendente di crittografia Paul Kocher, il rischio reale di un attacco del genere è basso.

In sostanza consiste in un attacco in cui l'hacker analizza le radiazioni elettromagnetiche emesse dal chip durante l'elaborazione delle operazioni crittografiche. Studiando circa 6.000 operazioni sul chip NXP A7005a, è stato possibile ricostruire la chiave di crittografia primaria utilizzata per firmare ogni token crittografico generato dal dispositivo. Così facendo l'attaccante può creare la propria chiave, che funzionerà solo per lo specifico account preso di mira. Come fa notare l'esperto indipendente di crittografia Paul Kocher, il rischio reale di un attacco del genere è basso.

L'esperimento è stato condotto con la Google Titan. I ricercatori credono verosimilmente che lo stesso tentativo andrebbe a buon fine con tutte le security key che si basano sul chip NXP A700X. Significa includere la YubiKey NEO di Yubico, le chiavi Feitian FIDO NFC USB-A/K9, FIDO/K13, ePass FIDO USB-C/K21 e FIDO NFC USB-C/K40.

Inoltre, i chip NXP sono solitamente utilizzati anche per le smartcard quali J3A081, J2A081, J3A041, J3D145_M59, J2D145_M59, J3D120_M60, J3D082_M60, J2D120_M60, J2D082_M60, J3D081_M59, J2D081_M59, J3D081_M61, J2D081_M61, J3D081_M59_DF, J3D081_M61_DF, J3E081_M64, J3E081_M66, J2E081_M64, J3E041_M66, J3E016_M66, J3E016_M64, J3E041_M64, J3E145_M64 , J3E120_M65, J3E082_M65, J2E145_M64, J2E120_M65, J2E082_M65, J3E081_M64_DF, J3E081_M66_DF, J3E041_M66_DF, J3E016_M66_DF, J3E041_M64_DF e J3E016_M64_DF.

I colleghi statunitensi hanno contattato i produttori. L'unica risposta per ora pervenuta è quella di Yubico, che è a conoscenza della ricerca e ritiene i suoi risultati accurati. A suo avviso però gli unici motivi di allarme sono lo smarrimento o il furto della chiavetta. Nel caso, caldeggia di revocare l'accesso alla security key per mitigare i rischi.

Una ricerca di NinjaLab rivela che è possibile clonare le suddette chiavette, che hanno in comune lo stesso chip NXP. È doveroso sottolineare che l'operazione non è né semplice, né economica. Occorre ottenere l'accesso fisico alla chiavetta per almeno dieci ore. Inoltre bisogna usare apparecchiature con costi fino a 12mila dollari e un software personalizzato. Inoltre, chi intende tentare la clonazione deve avere solide competenze in ingegneria elettrica e crittografia.

In altre parole, è possibile clonare una chiavetta come Google Titan, ma è un'operazione difficile da mettere in pratica.

Le security key

Le security key sono nate per rafforzare l'esistente standard 2FA (autenticazione a due fattori). Prevede l'autenticazione di un account mediante una password, più un secondo fattore che attesta il possesso di un oggetto fisico. Quasi sempre si tratta dello smartphone, di cui si dimostra il possesso tramite un SMS, una notifica su un'app di autenticazione o la registrazione dell'impronta digitale.

Chi desidera la massima sicurezza possibile usa come secondo fattore una security key. È ritenuta dagli esperti di sicurezza tra le forme più sicure, se non la più sicura. Il motivo è che è inespugnabile dalle classiche tecniche di phishing e dai tentativi di violazione degli account, inoltre funziona sui principali sistemi operativi e computer.

L'exploit

Quanto detto sopra non è intaccato dallo studio di NinjaLab. Anzi, i ricercatori sottolineano che nonostante l'esito del loro esperimento la security key resta il sistema di sicurezza migliore sulla piazza. Detto questo, passiamo agli attrezzi del mestiere.

Si parte con una pistola ad aria calda e un bisturi, che servono per rimuovere l'involucro di plastica e accedere al chip NXP A700X. È lui che memorizza i dati crittografati. In questo passaggio l'ostacolo è che la plastica è molto difficile da rimuovere, e comunque si opererà resteranno dei segni.

A questo punto l'attaccante deve collegare il chip a un'attrezzatura hardware e software che permette di estrarre i dati e fare in modo che il chip funzioni con un nuovo account. Quindi dovrà rimettere la chiavetta allo stato originario e restituirla alla vittima.

In questi termini sembra tutto semplice. Peccato che l'operazione descritta richieda circa 10 ore per clonare la chiave di ogni singolo account, 16 ore per clonare una chiave valida per due account, e così via. Perché tanto tempo? Perché se si tenta di estrarre i dati da una security key in maniera convenzionale si ottengono solo dati illeggibili. L'exploit messo a punto da NinjaLab invece esegue quello che in gergo tecnico si definisce "attacco a canale laterale".

In sostanza consiste in un attacco in cui l'hacker analizza le radiazioni elettromagnetiche emesse dal chip durante l'elaborazione delle operazioni crittografiche. Studiando circa 6.000 operazioni sul chip NXP A7005a, è stato possibile ricostruire la chiave di crittografia primaria utilizzata per firmare ogni token crittografico generato dal dispositivo. Così facendo l'attaccante può creare la propria chiave, che funzionerà solo per lo specifico account preso di mira. Come fa notare l'esperto indipendente di crittografia Paul Kocher, il rischio reale di un attacco del genere è basso.

In sostanza consiste in un attacco in cui l'hacker analizza le radiazioni elettromagnetiche emesse dal chip durante l'elaborazione delle operazioni crittografiche. Studiando circa 6.000 operazioni sul chip NXP A7005a, è stato possibile ricostruire la chiave di crittografia primaria utilizzata per firmare ogni token crittografico generato dal dispositivo. Così facendo l'attaccante può creare la propria chiave, che funzionerà solo per lo specifico account preso di mira. Come fa notare l'esperto indipendente di crittografia Paul Kocher, il rischio reale di un attacco del genere è basso. I prodotti a rischio

L'esperimento è stato condotto con la Google Titan. I ricercatori credono verosimilmente che lo stesso tentativo andrebbe a buon fine con tutte le security key che si basano sul chip NXP A700X. Significa includere la YubiKey NEO di Yubico, le chiavi Feitian FIDO NFC USB-A/K9, FIDO/K13, ePass FIDO USB-C/K21 e FIDO NFC USB-C/K40.

Inoltre, i chip NXP sono solitamente utilizzati anche per le smartcard quali J3A081, J2A081, J3A041, J3D145_M59, J2D145_M59, J3D120_M60, J3D082_M60, J2D120_M60, J2D082_M60, J3D081_M59, J2D081_M59, J3D081_M61, J2D081_M61, J3D081_M59_DF, J3D081_M61_DF, J3E081_M64, J3E081_M66, J2E081_M64, J3E041_M66, J3E016_M66, J3E016_M64, J3E041_M64, J3E145_M64 , J3E120_M65, J3E082_M65, J2E145_M64, J2E120_M65, J2E082_M65, J3E081_M64_DF, J3E081_M66_DF, J3E041_M66_DF, J3E016_M66_DF, J3E041_M64_DF e J3E016_M64_DF.

I colleghi statunitensi hanno contattato i produttori. L'unica risposta per ora pervenuta è quella di Yubico, che è a conoscenza della ricerca e ritiene i suoi risultati accurati. A suo avviso però gli unici motivi di allarme sono lo smarrimento o il furto della chiavetta. Nel caso, caldeggia di revocare l'accesso alla security key per mitigare i rischi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab