Attacco alla supply chain, a rischio le credenziali custodite da Passwordstate

Click Studios, produttore del gestore di password enterprise Passwordstate, è stato vittima di un attacco alla supply chain. Migliaia i potenziali clienti coinvolti e le credenziali a rischio.

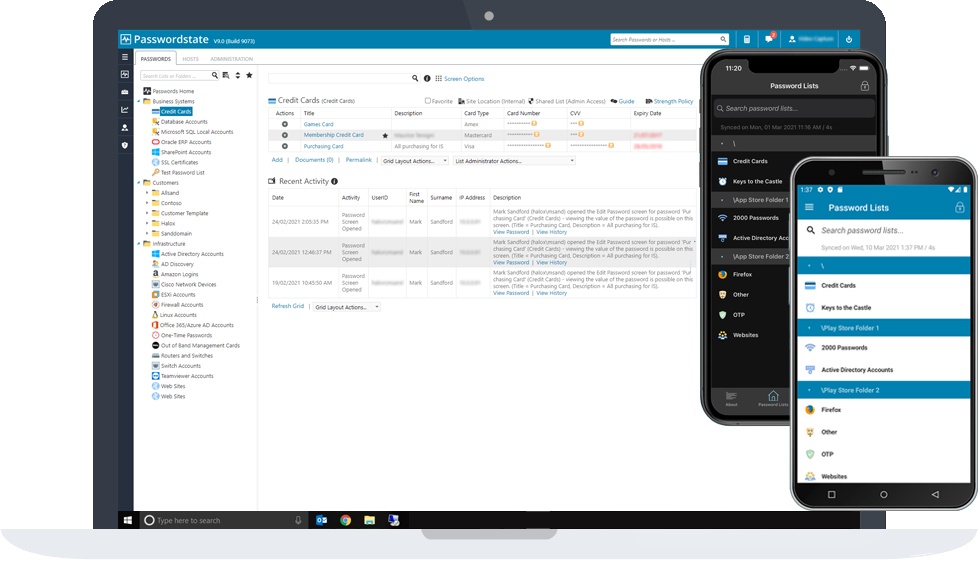

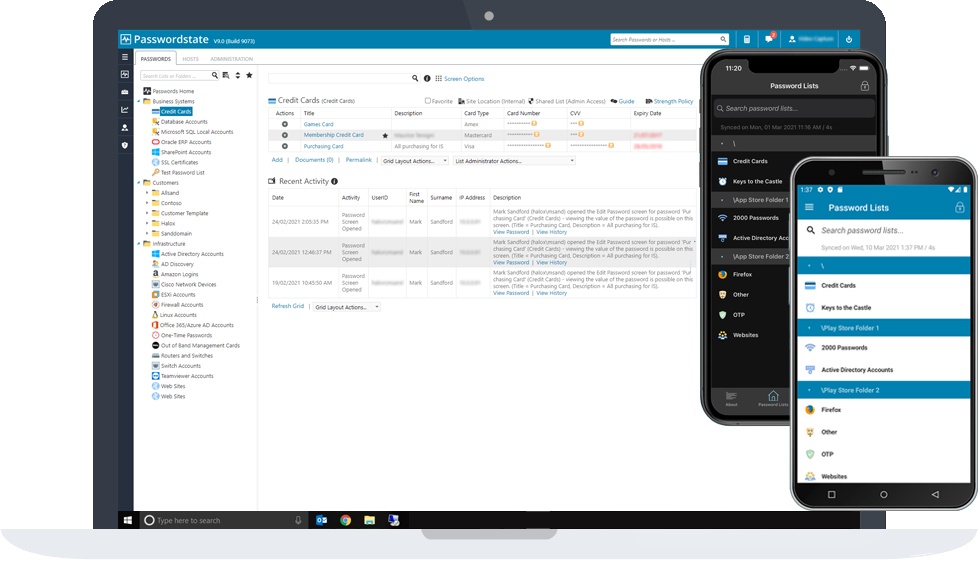

Il 22 aprile è andato in scena un altro attacco alla supply chain. Vittima questa volta è il produttore software australiano Click Studios, autore del password manager Passwordstate. Si tratta di un software enteprise per l'archiviazione e la creazione di password, utilizzato da oltre 29.000 clienti e 370.000 professionisti della sicurezza e dell'IT a livello globale. Fra i clienti dell'azienda ci sono Governi, Difesa, e molte aziende Fortune 500 fra cui quelle dei settori finanza, aerospazio, vendita al dettaglio, automotive, sanità.

Il copione non brilla per originalità: i cyber criminali hanno contaminato un update. Quando l'aggiornamento è stato rilasciato, i clienti hanno scaricato un malware creato per esfiltrare tutti i loro dati e comunicarli al server di comando e controllo degli attaccanti. Si tratta in particolare del file moserware.secretsplitter.dll da 65 Kbyte. Questo successivamente scarica un file aggiuntivo file upgrade_service_upgrade.zip da una rete CDN, avvia un nuovo thread in background, converte upgrade_service_upgrade.zip in un assembly .NET archiviato solo in memoria e inizia a operare.

L'elenco completo delle informazioni compromesse include nome computer, nome utente, nome dominio, nome processo corrente, ID processo corrente, nomi e ID di tutti i processi in esecuzione, nomi di tutti i servizi in esecuzione, nome visualizzato e stato, Indirizzo server proxy dell'istanza Passwordstate. Queste informazioni servono per sapere esattamente a chi appartengono le informazioni rubate e come usarle per "imitare" il legittimo proprietario.

A poco servirebbero se il data leak non avesse compromesso anche nomi utente e password. Infatti sono coinvolte le credenziali per i sistemi esposti a Internet (firewall, VPN, siti web esterni, eccetera), quelle per l'infrastruttura interna e tutte le altre credenziali. La gravità dell'attacco è altissima. Non appena si è resa conto dell'accaduto, Click Studios ha contatto tutti i clienti per esortarli a reimpostare tutte le loro password a seguito di un attacco alla supply chain. Probabilmente l'aggiornamento dannoso è stato scaricato dai clienti tra il 20 e il 22 aprile, in una finestra di circa 28 ore. Solo chi ha scaricato questo aggiornamento è a rischio di compromissione.

A poco servirebbero se il data leak non avesse compromesso anche nomi utente e password. Infatti sono coinvolte le credenziali per i sistemi esposti a Internet (firewall, VPN, siti web esterni, eccetera), quelle per l'infrastruttura interna e tutte le altre credenziali. La gravità dell'attacco è altissima. Non appena si è resa conto dell'accaduto, Click Studios ha contatto tutti i clienti per esortarli a reimpostare tutte le loro password a seguito di un attacco alla supply chain. Probabilmente l'aggiornamento dannoso è stato scaricato dai clienti tra il 20 e il 22 aprile, in una finestra di circa 28 ore. Solo chi ha scaricato questo aggiornamento è a rischio di compromissione.

In una nota ufficiale, il produttore esorta i clienti a controllare la dimensione del file moserware.secretsplitter.dll che si trova nella cartella c:inetpubpasswordstatebindirectory. Se la dimensione del file è 65 kb, è probabile che sia malevolo. In questo caso i clienti devono contattare Click Studios e inviare al supporto tecnico il file PasswordstateBin.txt.

Coloro che hanno subito il data leak verranno ricontattati via email con le informazioni per la remediation. Questa comprende il download di un hotfix e l'uso di una PowerShell per confermare che il checksum del file di aggiornamento corrisponda ai dettagli forniti. Le risposte collezionate finora dai clienti sembrano rassicurare circa il fatto che siano pochi i clienti interessati. Tuttavia, la stessa azienda sottolinea che il bilancio potrebbe cambiare man mano che arriveranno le segnalazioni dei clienti. Tutte le informazioni aggiornate sono pubblicate alla pagina di supporto ufficiale.

Il copione non brilla per originalità: i cyber criminali hanno contaminato un update. Quando l'aggiornamento è stato rilasciato, i clienti hanno scaricato un malware creato per esfiltrare tutti i loro dati e comunicarli al server di comando e controllo degli attaccanti. Si tratta in particolare del file moserware.secretsplitter.dll da 65 Kbyte. Questo successivamente scarica un file aggiuntivo file upgrade_service_upgrade.zip da una rete CDN, avvia un nuovo thread in background, converte upgrade_service_upgrade.zip in un assembly .NET archiviato solo in memoria e inizia a operare.

L'elenco completo delle informazioni compromesse include nome computer, nome utente, nome dominio, nome processo corrente, ID processo corrente, nomi e ID di tutti i processi in esecuzione, nomi di tutti i servizi in esecuzione, nome visualizzato e stato, Indirizzo server proxy dell'istanza Passwordstate. Queste informazioni servono per sapere esattamente a chi appartengono le informazioni rubate e come usarle per "imitare" il legittimo proprietario.

A poco servirebbero se il data leak non avesse compromesso anche nomi utente e password. Infatti sono coinvolte le credenziali per i sistemi esposti a Internet (firewall, VPN, siti web esterni, eccetera), quelle per l'infrastruttura interna e tutte le altre credenziali. La gravità dell'attacco è altissima. Non appena si è resa conto dell'accaduto, Click Studios ha contatto tutti i clienti per esortarli a reimpostare tutte le loro password a seguito di un attacco alla supply chain. Probabilmente l'aggiornamento dannoso è stato scaricato dai clienti tra il 20 e il 22 aprile, in una finestra di circa 28 ore. Solo chi ha scaricato questo aggiornamento è a rischio di compromissione.

A poco servirebbero se il data leak non avesse compromesso anche nomi utente e password. Infatti sono coinvolte le credenziali per i sistemi esposti a Internet (firewall, VPN, siti web esterni, eccetera), quelle per l'infrastruttura interna e tutte le altre credenziali. La gravità dell'attacco è altissima. Non appena si è resa conto dell'accaduto, Click Studios ha contatto tutti i clienti per esortarli a reimpostare tutte le loro password a seguito di un attacco alla supply chain. Probabilmente l'aggiornamento dannoso è stato scaricato dai clienti tra il 20 e il 22 aprile, in una finestra di circa 28 ore. Solo chi ha scaricato questo aggiornamento è a rischio di compromissione.In una nota ufficiale, il produttore esorta i clienti a controllare la dimensione del file moserware.secretsplitter.dll che si trova nella cartella c:inetpubpasswordstatebindirectory. Se la dimensione del file è 65 kb, è probabile che sia malevolo. In questo caso i clienti devono contattare Click Studios e inviare al supporto tecnico il file PasswordstateBin.txt.

Coloro che hanno subito il data leak verranno ricontattati via email con le informazioni per la remediation. Questa comprende il download di un hotfix e l'uso di una PowerShell per confermare che il checksum del file di aggiornamento corrisponda ai dettagli forniti. Le risposte collezionate finora dai clienti sembrano rassicurare circa il fatto che siano pochi i clienti interessati. Tuttavia, la stessa azienda sottolinea che il bilancio potrebbe cambiare man mano che arriveranno le segnalazioni dei clienti. Tutte le informazioni aggiornate sono pubblicate alla pagina di supporto ufficiale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab