Attacchi alla supply chain sempre più frequenti, come difendersi

I ricercatori di Bitdefender fanno il punto sugli attacchi alla supply chain: saranno sempre più frequenti, occorrono strumenti avanzati per bloccarli sul nascere.

Il 2021 sarà un anno complicato per la cyber security. Non solo per lo smart working diffuso e la migrazione cloud. Anche perché si intensificheranno gli attacchi alla supply chain in stile Solar Winds. Ne sono convinti Cristina Vatamanu, senior team lead del Cyber Threat Intelligence Lab e Dragos Gavrilut, Direttore del Cyber Threat Intelligence Lab di Bitdefender. A loro avviso è arrivato il momento di prevedere uno stack di strumenti di sicurezza informatica particolarmente efficaci.

Il punto è che nessuno strumento, da solo, può prevenire, individuare e bloccare gli attacchi che si insinuano silenziosamente nella supply chain fino a raggiungere tutti i clienti di una determinata azienda. Lo scenario che si apre è quello in cui i clienti aziendali erediteranno eventuali problemi di sicurezza dei propri fornitori. Vulnerabilità senza patch, errori umani, configurazioni errate e carenze nella difesa informatica non minacciano più solo l'azienda diretta responsabile, ma tutti i suoi clienti.

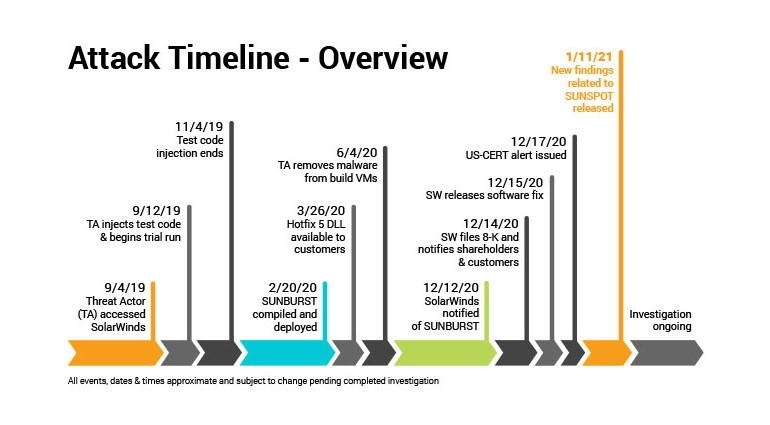

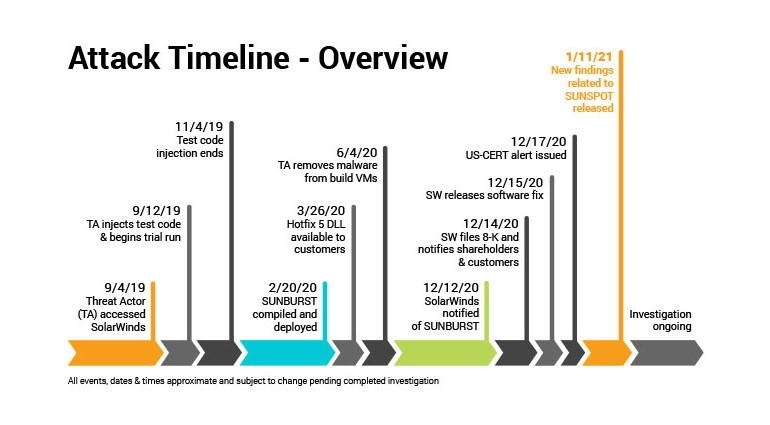

Quanto accaduto a Solar Winds è l'esempio lampante di che cosa può accadere in un prossimo futuro ad altre aziende. Un aggiornamento software con una backdoor nascosta è entrato nelle infrastrutture di decine di migliaia di clienti della piattaforma Orion. Le aziende compromesse sono state 18.000 in tutto il mondo. Poco importa che il movente degli attaccanti sia politico o economico. Il problema principale è che gli attacchi saranno sempre più rivolti alle aziende più piccole per ottenere l'accesso a obiettivi più grandi.

Gavrilut definisce attacco alla supply chain qualsiasi attacco informatico che cerchi di manomettere il processo di produzione di un pacchetto software di terze parti in modo tale che questo, una volta consegnato ai clienti, creai danni. La kill chain inizia con la compromissione del fornitore, utilizzando tecniche comuni come il phishing mirato, l'accesso a siti Web malevoli, il furto di password deboli, l'abuso del protocollo RDP, eccetera.

Una volta ottenuto l'accesso alla rete del fornitore, gli attaccanti si spostano lateralmente per trovare i server di produzione in cui avviene lo sviluppo software. Qui modificano una build del software in produzione, aggiungendo codice dannoso. Nel caso di Solar Winds l'operazione è stata fatta con grande abilità e prudenza, perché nessuno si è reso conto di nulla.

Quando l'aggiornamento è pronto, l'azienda lo firma con un certificato valido e lo invia ai propri clienti. Questi ultimi vengono inavvertitamente infettati perché il software è considerato sicuro e non si attivano campanelli d'allarme. È chiaro che il fornitore è solo un mezzo per raggiungere un fine.

Quando l'aggiornamento è pronto, l'azienda lo firma con un certificato valido e lo invia ai propri clienti. Questi ultimi vengono inavvertitamente infettati perché il software è considerato sicuro e non si attivano campanelli d'allarme. È chiaro che il fornitore è solo un mezzo per raggiungere un fine.

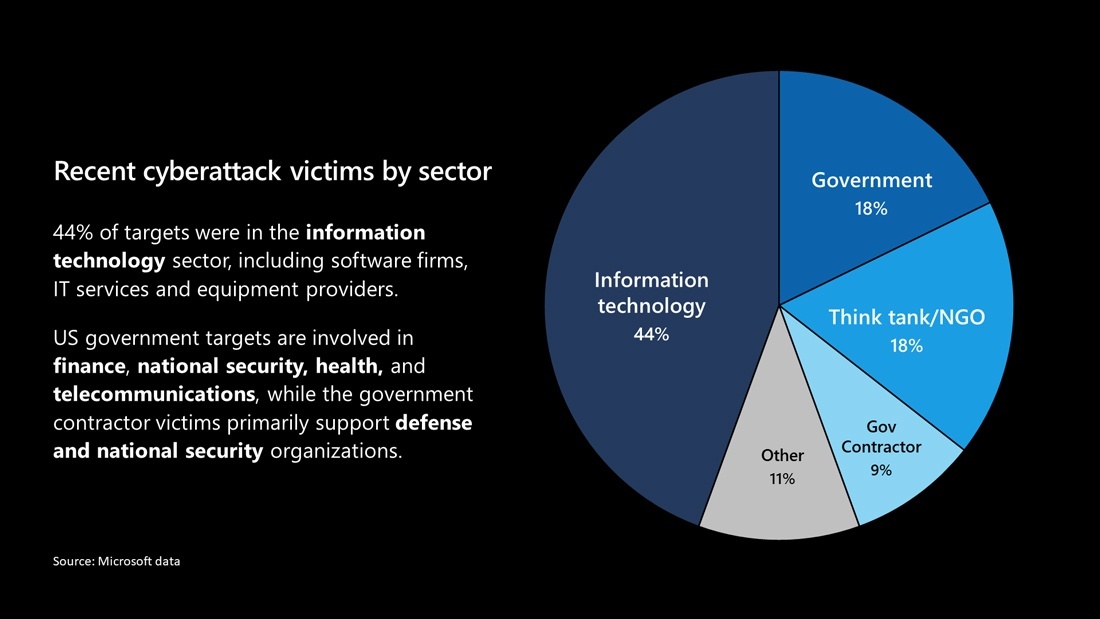

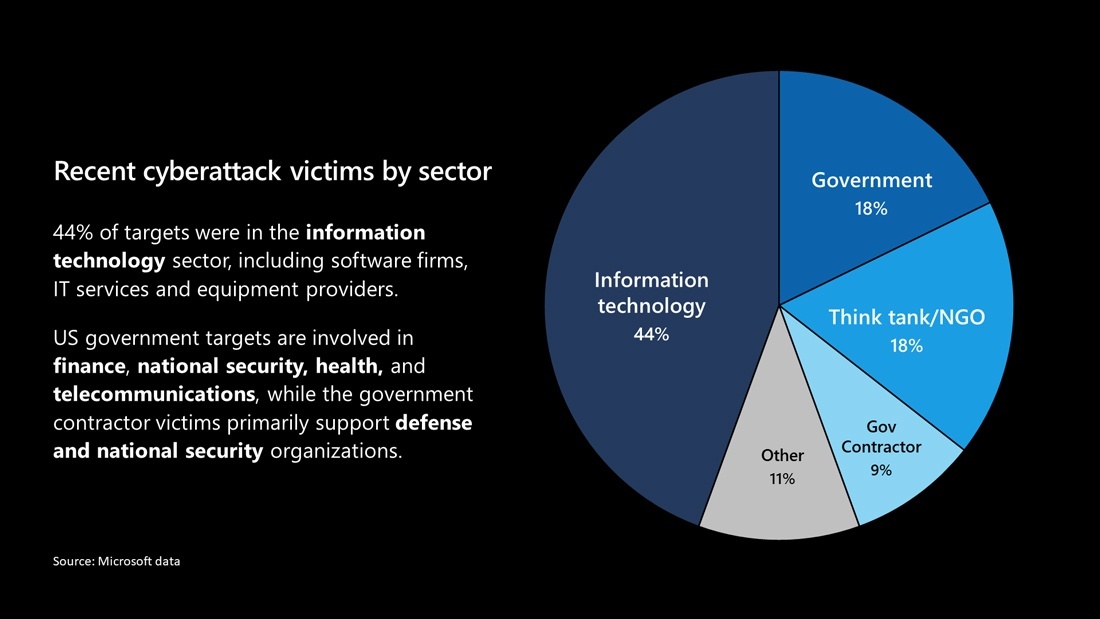

Nel contesto del cyber-spionaggio non sorprenderebbe di vedere nel 2021 attacchi simili a quello contro Solar Winds. Gli enti governativi sono gli obiettivi finali più a rischio, così come le infrastrutture critiche. I gruppi criminali finanziariamente motivati, comunque, prenderanno di mira chiunque abbia abbastanza denaro per poter pagare sontuosi riscatti.

Per colpire questi obiettivi verranno attaccati i fornitori di servizi, che per definizione sono il centro degli attacchi alla supply chain. Una volta compromessi i fornitori, sarà difficile per i clienti rilevare l'attacco. Come accaduto con Solar Winds, potrebbero volerci mesi, dando agli attaccanti tutto il tempo necessario per prendere il sopravvento e infliggere danni, dall'esfiltrazione dei dati all'infezione da malware, passando per l'interruzione di sistemi e processi.

La domanda che tutti si stanno ponendo è come fermare la kill chain prima che sia troppo tardi. Occorrono strumenti avanzati di detection e response, di cui non dispone la maggioranza delle aziende. Quello che serve secondo Gavrilut è un approccio a più livelli, dato che l'attacco stesso si verifica in più fasi. Il primo passo è capire se è in corso un attacco alla supply chain.

Il fatto che un fornitore sia stato compromesso di per sé non è un'indicazione sufficiente. Però se in questa fase si attivassero delle connessioni con un centro di comando e controllo potrebbe essere un segnale del fatto che sta accadendo qualcosa di preoccupante. Sarebbe importante disporre di tecnologie dinamiche capaci di individuare una connessione a un IP insolito o a un dominio sospetto.

L'altro livello necessario è la presenza di tecnologie EDR e servizi MDR capaci di rilevare anomalie e generare avvisi quando si verificano eventi sospetti. Un evento sospetto dovrebbe essere, per esempio, una modifica del codice o di uno script di compilazione. Una positività a questi eventi indicherebbe quasi certamente un possibile attacco alla supply chain come quello avvenuto a Solar Winds.

Il punto è che nessuno strumento, da solo, può prevenire, individuare e bloccare gli attacchi che si insinuano silenziosamente nella supply chain fino a raggiungere tutti i clienti di una determinata azienda. Lo scenario che si apre è quello in cui i clienti aziendali erediteranno eventuali problemi di sicurezza dei propri fornitori. Vulnerabilità senza patch, errori umani, configurazioni errate e carenze nella difesa informatica non minacciano più solo l'azienda diretta responsabile, ma tutti i suoi clienti.

Quanto accaduto a Solar Winds è l'esempio lampante di che cosa può accadere in un prossimo futuro ad altre aziende. Un aggiornamento software con una backdoor nascosta è entrato nelle infrastrutture di decine di migliaia di clienti della piattaforma Orion. Le aziende compromesse sono state 18.000 in tutto il mondo. Poco importa che il movente degli attaccanti sia politico o economico. Il problema principale è che gli attacchi saranno sempre più rivolti alle aziende più piccole per ottenere l'accesso a obiettivi più grandi.

Profilo di un accatto alla supply chain

Gavrilut definisce attacco alla supply chain qualsiasi attacco informatico che cerchi di manomettere il processo di produzione di un pacchetto software di terze parti in modo tale che questo, una volta consegnato ai clienti, creai danni. La kill chain inizia con la compromissione del fornitore, utilizzando tecniche comuni come il phishing mirato, l'accesso a siti Web malevoli, il furto di password deboli, l'abuso del protocollo RDP, eccetera.

Una volta ottenuto l'accesso alla rete del fornitore, gli attaccanti si spostano lateralmente per trovare i server di produzione in cui avviene lo sviluppo software. Qui modificano una build del software in produzione, aggiungendo codice dannoso. Nel caso di Solar Winds l'operazione è stata fatta con grande abilità e prudenza, perché nessuno si è reso conto di nulla.

Quando l'aggiornamento è pronto, l'azienda lo firma con un certificato valido e lo invia ai propri clienti. Questi ultimi vengono inavvertitamente infettati perché il software è considerato sicuro e non si attivano campanelli d'allarme. È chiaro che il fornitore è solo un mezzo per raggiungere un fine.

Quando l'aggiornamento è pronto, l'azienda lo firma con un certificato valido e lo invia ai propri clienti. Questi ultimi vengono inavvertitamente infettati perché il software è considerato sicuro e non si attivano campanelli d'allarme. È chiaro che il fornitore è solo un mezzo per raggiungere un fine. Attacchi futuri

Nel contesto del cyber-spionaggio non sorprenderebbe di vedere nel 2021 attacchi simili a quello contro Solar Winds. Gli enti governativi sono gli obiettivi finali più a rischio, così come le infrastrutture critiche. I gruppi criminali finanziariamente motivati, comunque, prenderanno di mira chiunque abbia abbastanza denaro per poter pagare sontuosi riscatti.

Per colpire questi obiettivi verranno attaccati i fornitori di servizi, che per definizione sono il centro degli attacchi alla supply chain. Una volta compromessi i fornitori, sarà difficile per i clienti rilevare l'attacco. Come accaduto con Solar Winds, potrebbero volerci mesi, dando agli attaccanti tutto il tempo necessario per prendere il sopravvento e infliggere danni, dall'esfiltrazione dei dati all'infezione da malware, passando per l'interruzione di sistemi e processi.

Come proteggersi

La domanda che tutti si stanno ponendo è come fermare la kill chain prima che sia troppo tardi. Occorrono strumenti avanzati di detection e response, di cui non dispone la maggioranza delle aziende. Quello che serve secondo Gavrilut è un approccio a più livelli, dato che l'attacco stesso si verifica in più fasi. Il primo passo è capire se è in corso un attacco alla supply chain.

Il fatto che un fornitore sia stato compromesso di per sé non è un'indicazione sufficiente. Però se in questa fase si attivassero delle connessioni con un centro di comando e controllo potrebbe essere un segnale del fatto che sta accadendo qualcosa di preoccupante. Sarebbe importante disporre di tecnologie dinamiche capaci di individuare una connessione a un IP insolito o a un dominio sospetto.

L'altro livello necessario è la presenza di tecnologie EDR e servizi MDR capaci di rilevare anomalie e generare avvisi quando si verificano eventi sospetti. Un evento sospetto dovrebbe essere, per esempio, una modifica del codice o di uno script di compilazione. Una positività a questi eventi indicherebbe quasi certamente un possibile attacco alla supply chain come quello avvenuto a Solar Winds.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab