Microsoft Defender blocca il cryptojacking con Intel TDT

La Threat Detection Technology presente nelle piattaforme Intel vPro e Intel Core permette a Microsoft Defender for Endpoint di individuare e bloccare il mining di criptovalute.

L'impennata del valore delle criptovalute ha portato molti gruppi criminali ad abbandonare attività meno redditizie, come gli attacchi DDoS o in alcuni casi persino quelli ransomware, a favore del più promettente cryptomining. Microsoft ha quindi deciso di includere la tecnologia TDT (Threat Detection Technology) all'interno di Defender for Endpoint, la versione enterprise del suo antivirus Defender.

Come noto, il mining di criptovalute comporta un forte dispendio delle capacità di calcolo dei sistemi, con conseguenti impennate dei consumi energetici. Fintanto che l'attività era poco diffusa era un problema relativo. Secondo recenti ricerche di Avira Protection Labs, nel quarto trimestre 2020 c'è stato un aumento del 53% degli attacchi malware finalizzati alla produzione illegale di criptomonete rispetto al trimestre precedente.

Quello che accade è che i software di mining vengono distribuiti tramite campagne di malspam, che scaricano sui computer vittime il payload che avvia il mining. I comuni antimalware e antivirus stanno avendo sempre più difficoltà a bloccare questo tipo di attacchi, perché negli anni i malware sono stati dotati di efficaci tecniche di elusione.

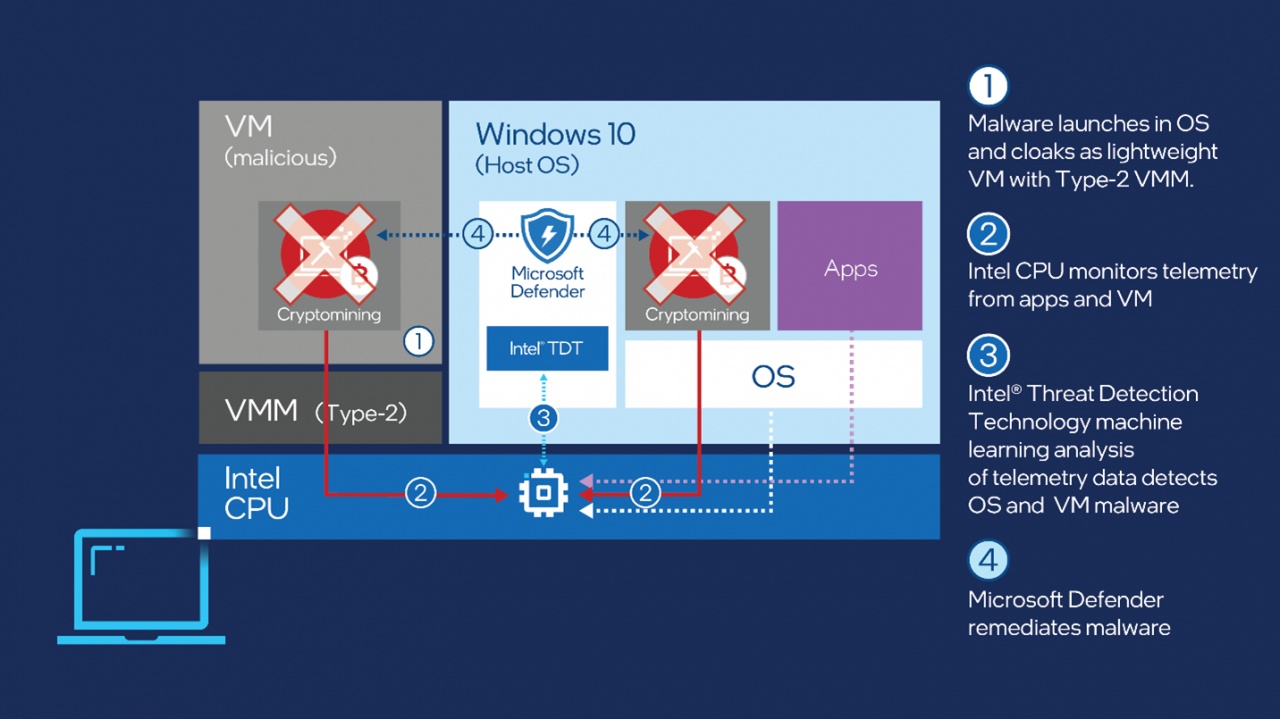

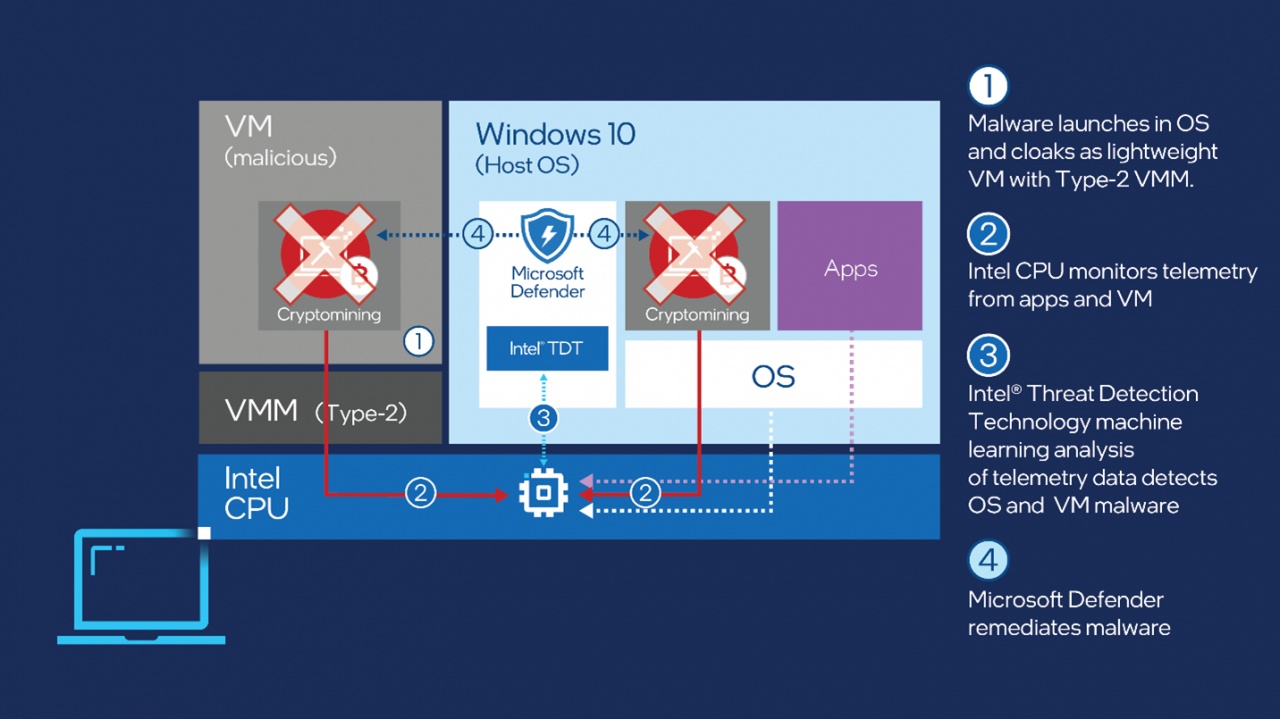

Le vittime sono sempre più spesso le flotte di endpoint e i server aziendali. Ecco il motivo di dotare Defender for Endpoint del TDT. Si tratta di un componente della suite di funzionalità Hardware Shield presente sulle piattaforme Intel vPro e Intel Core. In sostanza fornisce, a livello hardware, funzionalità EDR per la scansione avanzata della memoria.

Le vittime sono sempre più spesso le flotte di endpoint e i server aziendali. Ecco il motivo di dotare Defender for Endpoint del TDT. Si tratta di un componente della suite di funzionalità Hardware Shield presente sulle piattaforme Intel vPro e Intel Core. In sostanza fornisce, a livello hardware, funzionalità EDR per la scansione avanzata della memoria.

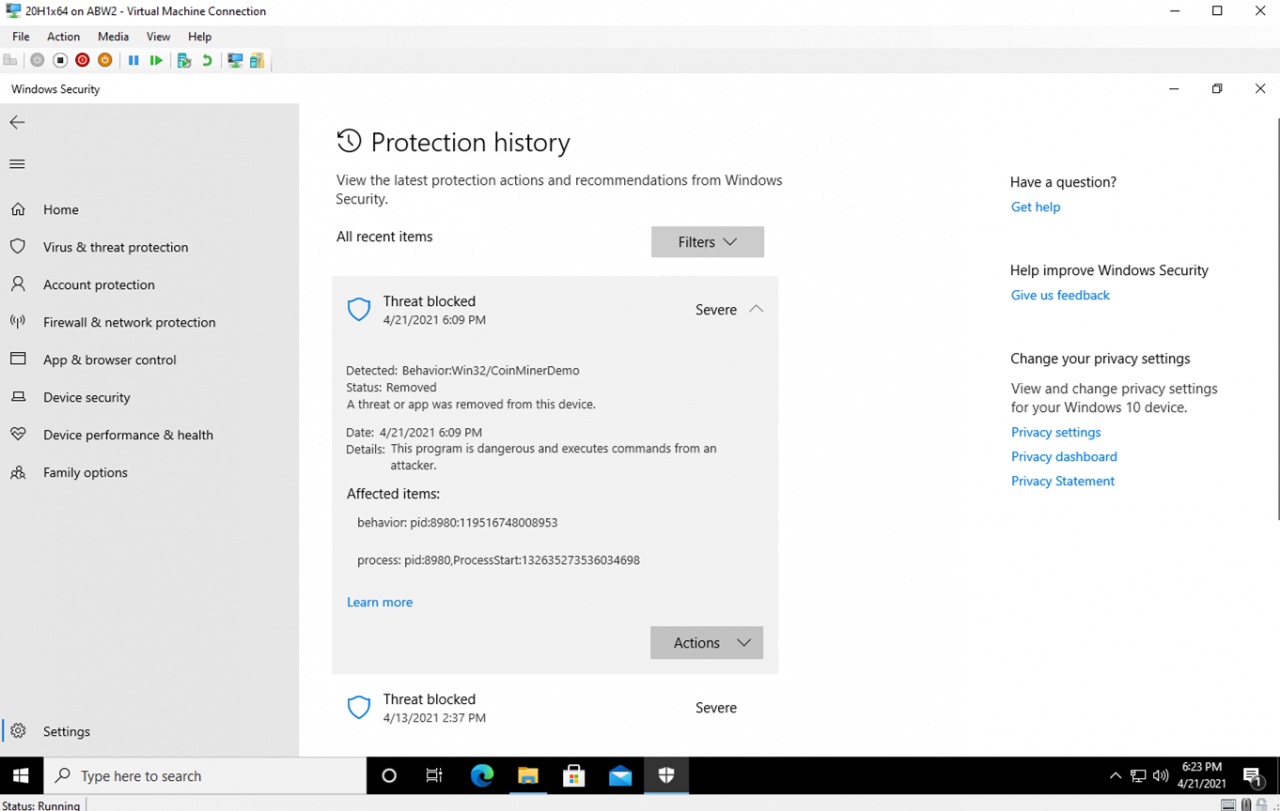

Nel caso del cryptojacking, TDT usa l'apprendimento automatico per analizzare i dati di telemetria hardware di basso livello raccolti dalla Performance Monitoring Unit (PMU) della CPU. I pesanti calcoli generati dal crytomining vengono registrati dalla PMU. Gli algoritmi di machine learning elaborano le informazioni e riconoscono la presenza del miner.

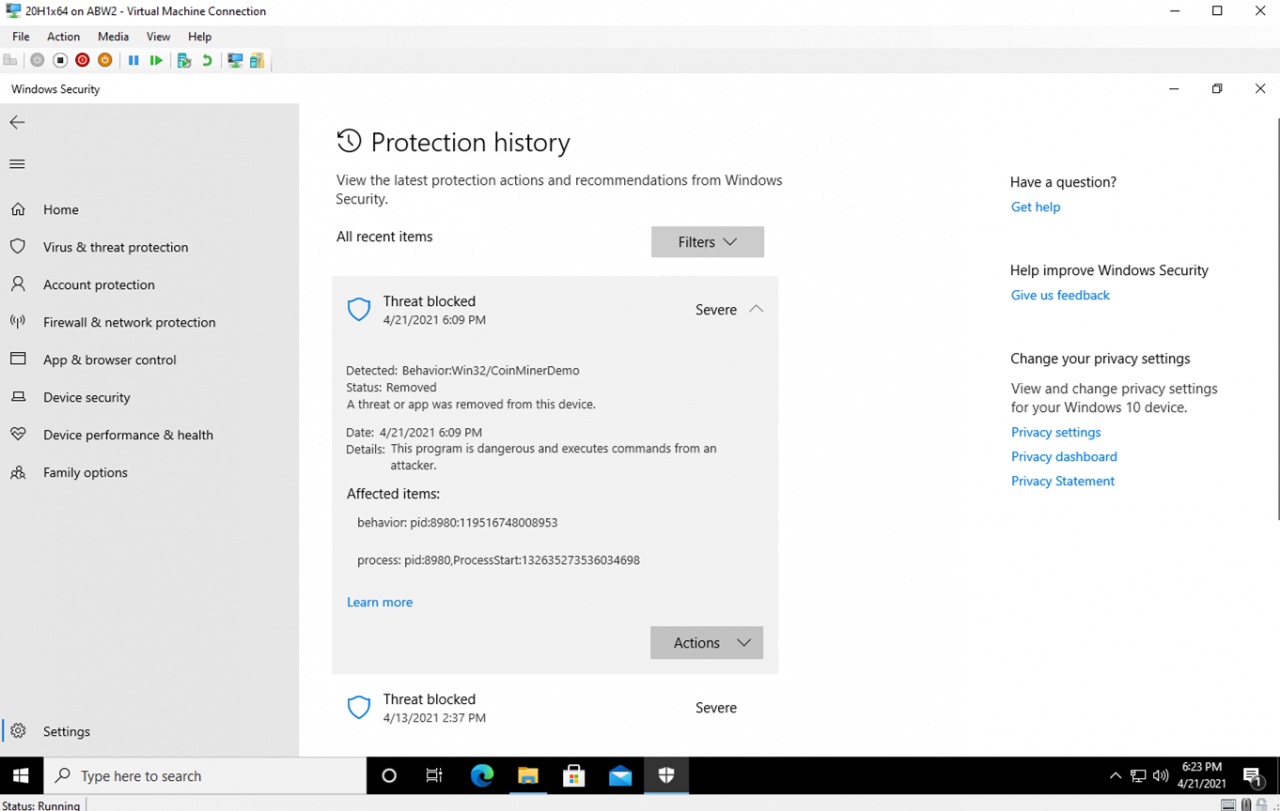

A questo punto Microsoft Defender può bloccare i processi dannosi senza mettere in campo complesse tecniche per aggirare i sistemi anti evasione del malware, come per esempio l'offuscamento del codice. Questa tecnologia non richiede investimenti, configurazioni IT o installazione di agent. La soluzione integrata Microsoft Defender for Endpoint e Intel TDT funziona nativamente in presenza di processori Intel Core e Intel vPro dalla sesta generazione in poi.

L'applicazione appena descritta è la prima di una lunga serie di servizi che TDT potrebbe offrire in futuro ai sistemi Microsoft. Potrebbe essere impiegata per rilevare e bloccare altri ceppi di malware e tecniche di attacco come i ransomware e gli attacchi side-channel.

Come ha spiegato Karthik Selvaraj Principal Research Manager, Microsoft 365 Defender Research Team, le funzionalità per tali scenari sono già possibili. Bisogna addestrare il machine learning affinché riconosca questi vettori d'attacco. In sostanza, ostacolare il mining di criptovalute è solo una prima applicazione di una tecnologia che in futuro potrebbe portare ad avere sistemi più sicuri.

Come ha spiegato Karthik Selvaraj Principal Research Manager, Microsoft 365 Defender Research Team, le funzionalità per tali scenari sono già possibili. Bisogna addestrare il machine learning affinché riconosca questi vettori d'attacco. In sostanza, ostacolare il mining di criptovalute è solo una prima applicazione di una tecnologia che in futuro potrebbe portare ad avere sistemi più sicuri.

Come noto, il mining di criptovalute comporta un forte dispendio delle capacità di calcolo dei sistemi, con conseguenti impennate dei consumi energetici. Fintanto che l'attività era poco diffusa era un problema relativo. Secondo recenti ricerche di Avira Protection Labs, nel quarto trimestre 2020 c'è stato un aumento del 53% degli attacchi malware finalizzati alla produzione illegale di criptomonete rispetto al trimestre precedente.

Quello che accade è che i software di mining vengono distribuiti tramite campagne di malspam, che scaricano sui computer vittime il payload che avvia il mining. I comuni antimalware e antivirus stanno avendo sempre più difficoltà a bloccare questo tipo di attacchi, perché negli anni i malware sono stati dotati di efficaci tecniche di elusione.

Le vittime sono sempre più spesso le flotte di endpoint e i server aziendali. Ecco il motivo di dotare Defender for Endpoint del TDT. Si tratta di un componente della suite di funzionalità Hardware Shield presente sulle piattaforme Intel vPro e Intel Core. In sostanza fornisce, a livello hardware, funzionalità EDR per la scansione avanzata della memoria.

Le vittime sono sempre più spesso le flotte di endpoint e i server aziendali. Ecco il motivo di dotare Defender for Endpoint del TDT. Si tratta di un componente della suite di funzionalità Hardware Shield presente sulle piattaforme Intel vPro e Intel Core. In sostanza fornisce, a livello hardware, funzionalità EDR per la scansione avanzata della memoria. Nel caso del cryptojacking, TDT usa l'apprendimento automatico per analizzare i dati di telemetria hardware di basso livello raccolti dalla Performance Monitoring Unit (PMU) della CPU. I pesanti calcoli generati dal crytomining vengono registrati dalla PMU. Gli algoritmi di machine learning elaborano le informazioni e riconoscono la presenza del miner.

A questo punto Microsoft Defender può bloccare i processi dannosi senza mettere in campo complesse tecniche per aggirare i sistemi anti evasione del malware, come per esempio l'offuscamento del codice. Questa tecnologia non richiede investimenti, configurazioni IT o installazione di agent. La soluzione integrata Microsoft Defender for Endpoint e Intel TDT funziona nativamente in presenza di processori Intel Core e Intel vPro dalla sesta generazione in poi.

TDT è una risorsa da capitalizzare

L'applicazione appena descritta è la prima di una lunga serie di servizi che TDT potrebbe offrire in futuro ai sistemi Microsoft. Potrebbe essere impiegata per rilevare e bloccare altri ceppi di malware e tecniche di attacco come i ransomware e gli attacchi side-channel.

Come ha spiegato Karthik Selvaraj Principal Research Manager, Microsoft 365 Defender Research Team, le funzionalità per tali scenari sono già possibili. Bisogna addestrare il machine learning affinché riconosca questi vettori d'attacco. In sostanza, ostacolare il mining di criptovalute è solo una prima applicazione di una tecnologia che in futuro potrebbe portare ad avere sistemi più sicuri.

Come ha spiegato Karthik Selvaraj Principal Research Manager, Microsoft 365 Defender Research Team, le funzionalità per tali scenari sono già possibili. Bisogna addestrare il machine learning affinché riconosca questi vettori d'attacco. In sostanza, ostacolare il mining di criptovalute è solo una prima applicazione di una tecnologia che in futuro potrebbe portare ad avere sistemi più sicuri.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Fortinet porta la cybersecurity gratuita nelle scuole italiane

24-02-2026

Sei tendenze di cybersecurity che definiranno la resilienza aziendale nel 2026

24-02-2026

Cyber Resilience: le lezioni di una crisi simulata /2

24-02-2026

Le Authority chiedono un freno alla AI generativa

24-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab