Attacchi hardware: nuovi limiti alla sicurezza dei chip server

Due ricerche internazionali e l’analisi di Kaspersky mostrano come sia possibile aggirare le protezioni dei processori server, con implicazioni concrete per fiducia e gestione del rischio nelle infrastrutture cloud.

Due ricerche condotte indipendentemente da team statunitensi ed europei hanno messo in discussione la sicurezza dei Trusted Execution Environment (TEE) nei processori server e hanno evidenziato che è possibile estrarre dati sensibili dalla RAM e compromettere le implementazioni avanzate di Intel SGX e AMD SEV. I risultati delle ricerche, pubblicate quasi in contemporanea, dimostrano che le barriere all’accesso diretto ai dati cifrati sono superabili anche in contesti cloud e i rischi aumentano notevolmente quando l’attaccante ha libertà d’azione completa sul software e sull’hardware del server.

I ricercatori di Kaspersky hanno elaborato e analizzato i risultati di queste due ricerche e hanno pubblicato un commento nel blog ufficiale in cui aggiungono che, sebbene l’applicazione pratica di tali attacchi sul campo sia ancora complessa e richieda accesso fisico all’hardware, il drastico abbassamento dei costi e la fattibilità tecnica dimostrata dai PoC espandono la platea dei potenziali attaccanti e impongono una revisione continua delle logiche di audit e dei modelli di protezione adottati nei TEE. In particolare, secondo Kaspersky la vera criticità è che nessuna barriera tecnologica può essere considerata definitiva. Inoltre, la sicurezza di ambienti virtualizzati e cloud con protezioni hardware deve essere sottoposta a periodiche verifiche, pena il rischio di una compromissione inattesa e completa del sistema.

Un passo indietro

Per comprendere l’argomento è necessario fare un passo indietro. Intel SGX e AMD SEV sono due tecnologie di sicurezza hardware progettate per proteggere i dati sensibili durante l’elaborazione, anche quando il sistema operativo o la macchina ospite dovessero essere compromessi. SGX crea aree isolate e cifrate all’interno della memoria del processore, all’interno delle quali si possono eseguire parti di codice e gestire dati sensibili senza che siano accessibili dal resto del sistema. In pratica, anche se un attaccante dovesse prendere il controllo del sistema operativo, non dovrebbe poter leggere o manipolare i contenuti di queste aree.

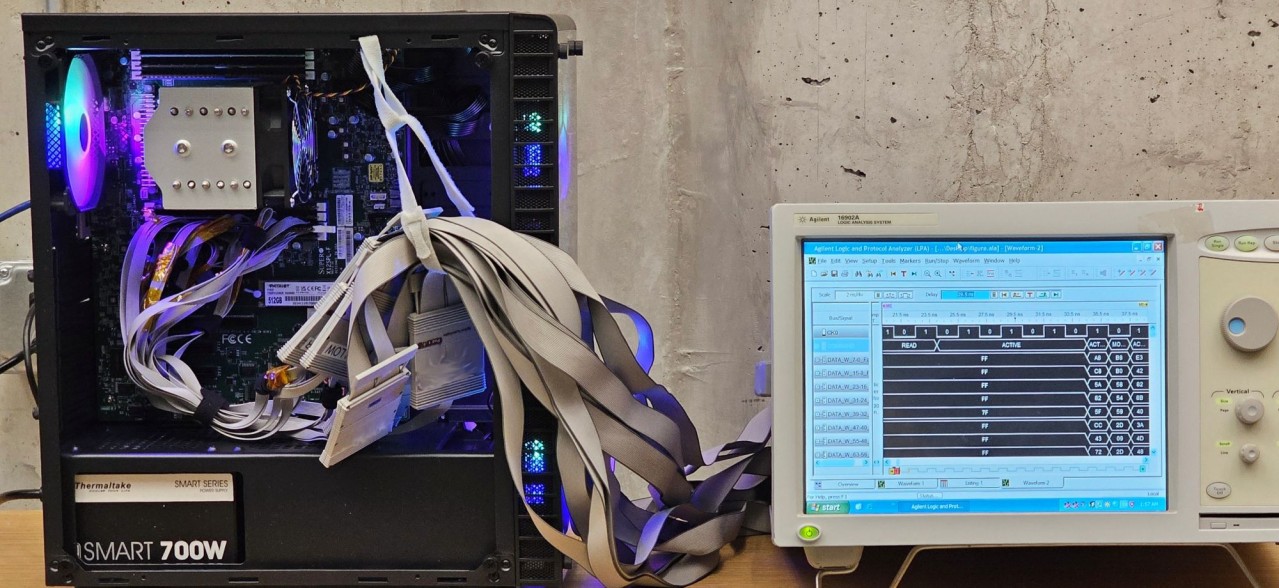

Sistema di test del gruppo di ricerca statunitense

Sistema di test del gruppo di ricerca statunitense

AMD SEV, invece, offre una cifratura trasparente della memoria RAM utilizzata dalle macchine virtuali su architettura AMD EPYC: la memoria associata a ciascuna VM viene protetta da una chiave specifica e diversa per ciascun ambiente virtuale. Questa soluzione impedisce al sistema ospite o ad altre VM di accedere ai dati residenti nella RAM dedicata a una specifica macchina virtuale, anche in caso di attacco all’hypervisor.

Entrambe le soluzioni sono state introdotte proprio per mitigare i rischi di furto dati in infrastrutture cloud e datacenter, dove la fiducia nei fornitori e nei livelli intermedi di virtualizzazione rappresenta un punto critico. Il principio è che solo il codice all’interno dell’area protetta (SGX) o della VM protetta (SEV) può decifrare o modificare i dati, assicurando così un elevato grado di confidenzialità.

Qual è quindi il problema? I due studi dimostrano che, sfruttando la natura deterministica degli algoritmi di cifratura, è possibile dedurre la chiave privata confrontando i dati di input immessi nel TEE e le corrispondenti versioni cifrate, a patto di poterle intercettare. Il nodo cruciale diventa quindi l’accesso alle informazioni cifrate mentre viaggiano dalla CPU verso la RAM, che è una zona normalmente isolata dai processi non autorizzati.

Gli studi

L’approccio dei ricercatori statunitensi si basa su un’intercettazione hardware classica: il modulo di memoria viene estratto e reinserito tramite un interposer, collegato a un vecchio analizzatore logico acquistato all’asta, con una spesa inferiore ai mille dollari. Limitando la velocità di trasmissione della RAM DDR4, il sistema diventa vulnerabile e permette di acquisire il flusso cifrato dei dati da analizzare. Da qui in poi, il processo è sistematico: si forza il processore a scrivere dati target nella memoria monitorata, si inseriscono dati noti in SGX e si recupera la loro versione cifrata per dedurre la chiave. Il risultato è la decifrazione di contenuti protetti con un livello di investimento accessibile a molti threat actor.

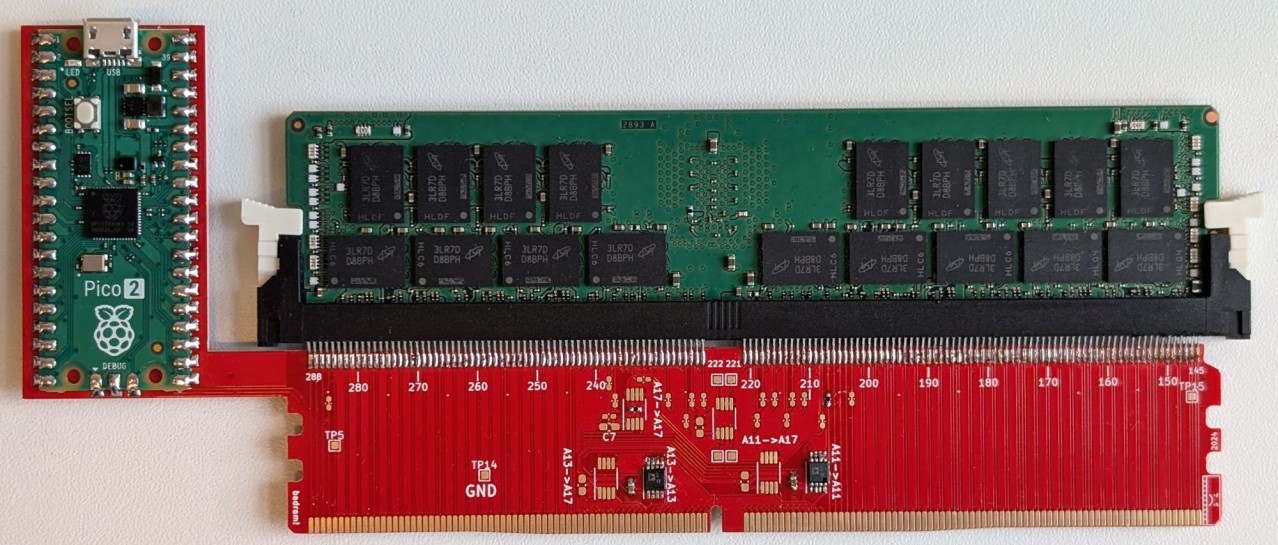

Interposer di moduli di memoria utilizzato dal gruppo di ricerca europeo

Interposer di moduli di memoria utilizzato dal gruppo di ricerca europeo

Diverso, ma altrettanto efficace, è il metodo del gruppo europeo, che ha puntato su una soluzione di mirroring e manipolazione puntuale delle linee di indirizzo del modulo RAM. Invece di cablaggi complessi e apparecchiature costose, i ricercatori hanno usato una scheda progettata ad hoc e controllata da un microcomputer Raspberry Pico, in libera vendita online alla modica cifra di circa 50 euro. Seguendo una strategia di grounding (manipolazione hardware sofisticata) temporizzata su due specifiche linee di indirizzo, sono riusciti a manipolare la posizione fisica della scrittura in memoria, indirizzando i dati cifrati verso celle accessibili all’attaccante. La manovra consente non solo di leggere, ma anche di decifrare i dati, utilizzando la stessa zona di memoria per l’attacco e l’elusione dei meccanismi di protezione sviluppati da AMD per SEV-SNP.

Il successo di queste tecniche getta nuove ombre sui modelli di sicurezza adottati dai vendor. Per chiarezza. Ad oggi, l’applicabilità concreta di attacchi come quelli illustrati resta complessa: la manipolazione hardware su server reali richiede motivazioni forti e accesso fisico, e presumibilmente potrà riguardare solo ambienti che custodiscono dati ad altissimo valore. Inoltre, è interessante notare che questa tipologia di attacco non è stata osservata sui nuovi moduli DDR5, che hanno architetture differenti e maggiori velocità operative.

Tuttavia, lo scenario resta dinamico: la storia della sicurezza insegna che ogni barriera tecnologica può essere aggirata e il controllo periodico e critico delle protezioni implementate rimane essenziale per garantire la resilienza dei sistemi TEE. Nel caso specifico, gli esperti di Kaspersky ricordano che il problema non è tanto nell’attuabilità degli attacchi ipotizzati, ma nella riduzione drastica dei costi di attacco, che amplia la platea potenziale degli attaccanti e impone una revisione delle strategie di audit indipendente, considerando che i dati protetti da TEE sono usati in scenari ad alta criticità, dalle infrastrutture cloud alla protezione di carichi sensibili nelle virtual machine.

Ancora, la portata delle vulnerabilità emerse non si limita soltanto alla possibilità di leggere dati cifrati, ma si estende anche al rischio di iniezione di codice malevolo nella virtual machine compromessa, ampliando così la superficie d’attacco. Nel caso del PoC europeo, la capacità di bypassare la protezione SEV-SNP su AMD dimostra che, nonostante gli sforzi di evoluzione tecnologica, il punto debole può nascondersi proprio nell’interazione tra hardware e software in condizioni generalmente considerate di fiducia.

Kaspersky invita pertanto a una riflessione sui modelli di minaccia che coinvolgono l’infrastruttura fisica e il cloud, sottolineando come i confini della sicurezza siano destinati a spostarsi rapidamente, e che il valore effettivo delle tecnologie di protezione hardware si misura nella capacità di anticipare nuovi scenari d’attacco. La consapevolezza e la preparazione devono andare oltre le singole patch o gli aggiornamenti architetturali, e considerare una visione dinamica della gestione del rischio, in cui la collaborazione tra vendor, utenti e community di ricerca diventa il fattore abilitante per intercettare le fragilità emergenti prima che possano essere sfruttate.

In questo articolo abbiamo parlato di: AMD SEV, Cloud Security, Data Encryption, Hardware Security, Intel SGX, Memory Interception, Trusted Execution Environment,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

La Certosa del Cloud

01-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab