JSWorm, ransomware in continua evoluzione

I ricercatori di kaspersky tracciano l'evoluzione biennale di JSWorm, un ransomware che è passato dagli attacchi su larga scala al RaaS, per diventare oggi un'arma per attacchi altamente mirati.

Negli ultimi anni il panorama delle minacce ransomware è gradualmente cambiato. Dagli attacchi su larga scala del 2017 con WannaCry e NotPetya si è passati alla tattica più redditizia degli attacchi altamente mirati. In alcuni casi, questa tendenza globale è solo un riflesso dell'evoluzione continua del ciclo di vita delle minacce. Le vecchie famiglie ransomware chiudono, nuove appaiono e perseguono nuovi obiettivi. Ci sono anche casi più rari di una singola famiglia ransomware che si è evoluta dalle operazioni su larga scala agli attacchi altamente mirati, nell'arco di due anni. È il caso di JSWorm.

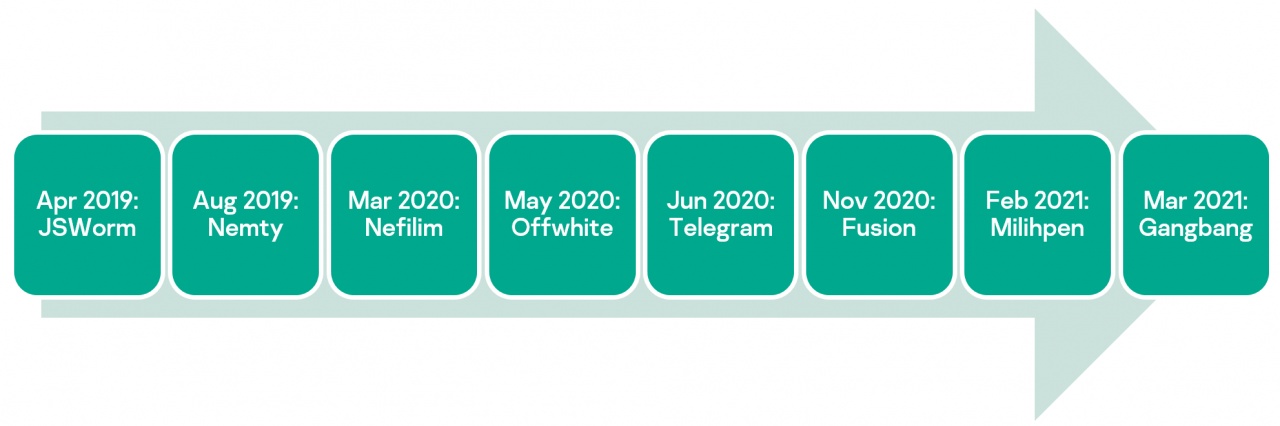

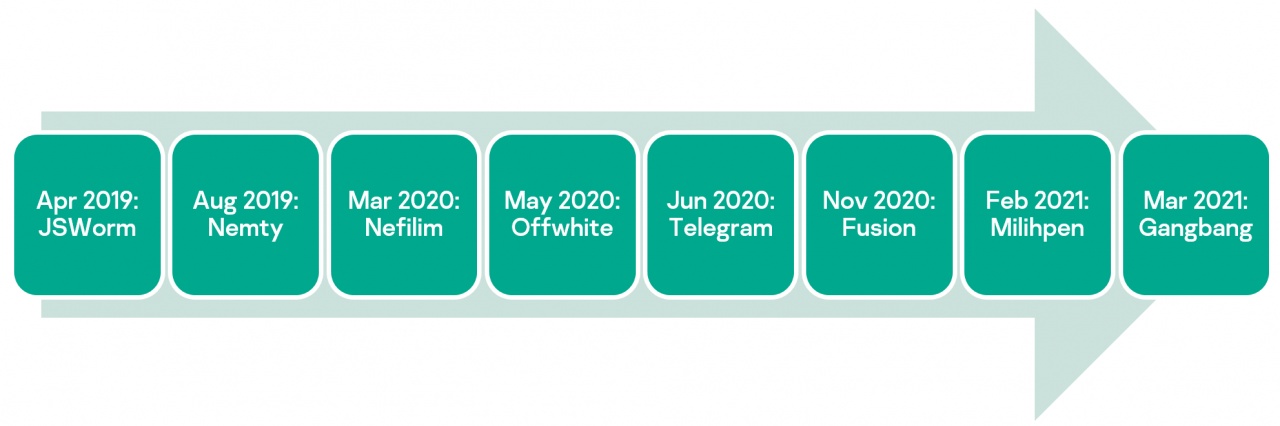

Dalla sua comparsa nel 2019, JSWorm ha cambiato i modelli di distribuzione, i malware impiegati, le tecniche di crittografia, i metodi di ricatto. Gli esperti di Kaspersky hanno tracciato la cronologia evolutiva di questa minaccia, con varianti più o meno note fra cui Nemty, Nefilim, Offwhite e molti altri.

Ogni variante coincide con un cambio di parti del codice, delle estensioni di file, degli schemi crittografici e delle chiavi di crittografia. Per dare l'idea, il codice di origine era C++, successivamente è stato rimpiazzato da zero con Golang.

Ogni variante coincide con un cambio di parti del codice, delle estensioni di file, degli schemi crittografici e delle chiavi di crittografia. Per dare l'idea, il codice di origine era C++, successivamente è stato rimpiazzato da zero con Golang.

Dal 2019 fino alla prima metà del 2020 JSWorm è stato offerto come RaaS e si è diffuso mediante Exploit kit RIG, Botnet Trik, falsi siti web di pagamento e campagne di spam. Dalla prima metà del 2020, il RaaS pubblico è stato chiuso e gli operatori sono passati alla selezione accurata delle vittime. Ci sono prove di attacchi che hanno sfruttato vulnerabilità software lato server (Citrix ADC) e connessioni RDP non protette.

A maggio 2019 JSWorm ha iniziato a terminare una serie di processi e servizi in esecuzione prima di avviare la crittografia, per massimizzare il numero di file che venivano cifrati. Inoltre, da quella data a iniziato a cancellare tutti i backup di sistema, le copie shadow, cancellare i registri degli eventi e disabilitare la modalità di ripristino del sistema.

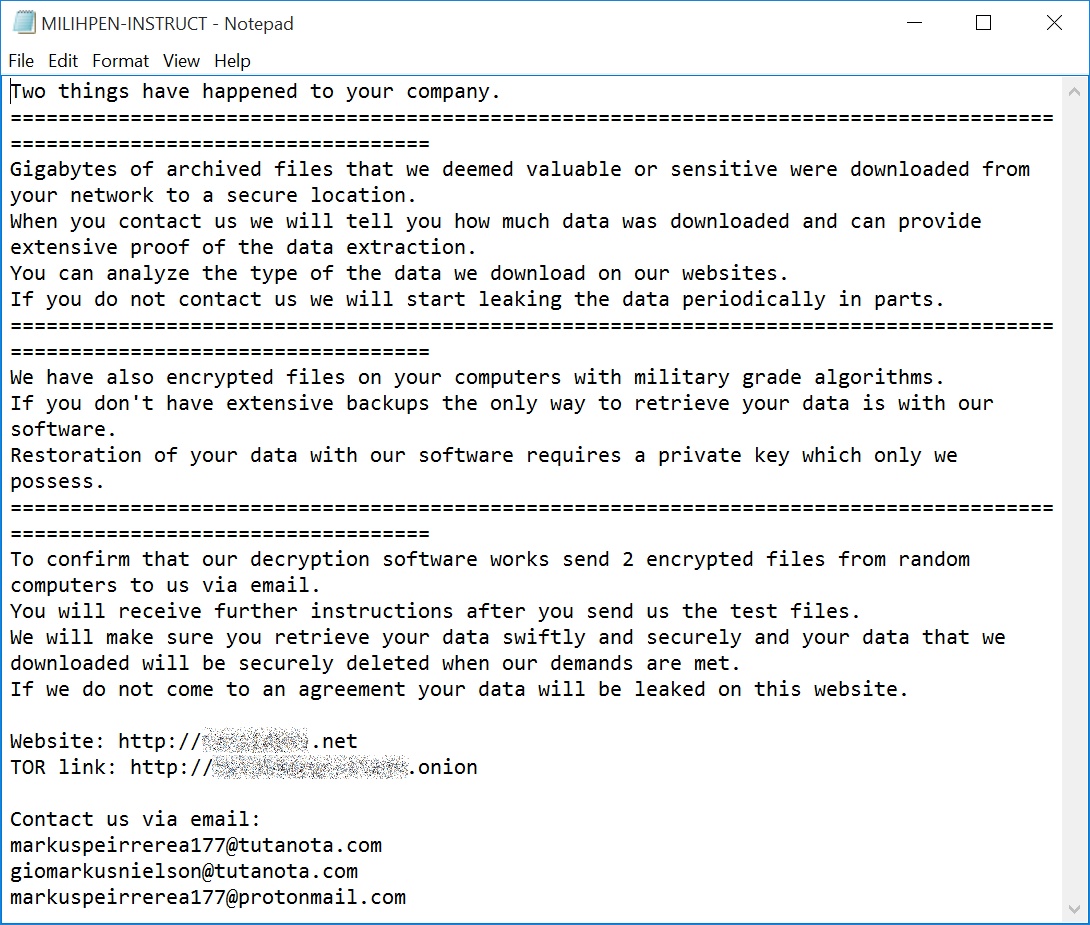

A quell'epoca la crittografia era il punto debole di JSWorm. Il malware salvava essenzialmente la chiave di decodifica nelle note di riscatto, quindi era facile per le vittime tornare in possesso dei dati senza pagare il riscatto. Dopo varie vicissitudini, il problema viene risolto nel 2020 con una variante che codifica i file con cifratura RSA-2048 e protegge le chiavi in modo che sia impossibile estrarle senza avere il decryptor.

La variante attualmente in circolazione (da febbraio 2021) è Gangbang. Gli operatori continuano a usare lo stesso sito per la rivendicazione degli attacchi e la pubblicazione dei dati delle vittime che non pagano i riscatti. Al momento include post relativi a oltre cento aziende che sono cadute vittime della doppia estorsione.

La telemetria di Kaspersky ha rilevato che la top 10 degli attacchi è geograficamente collocata in Cina, USA, Vietnam, Messico. Germania e Francia sono gli unici due paesi europei inclusi nei primi dieci, rispettivamente all'ottavo e nono posto.

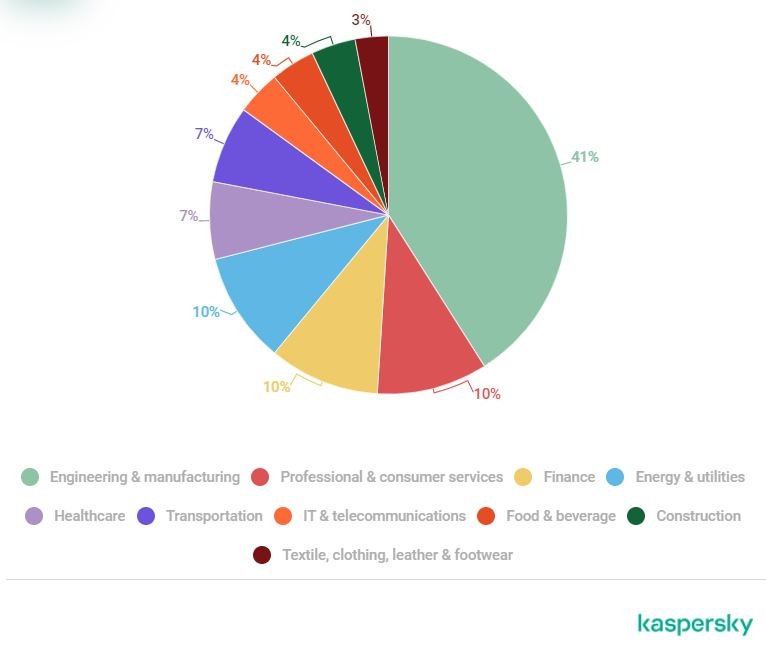

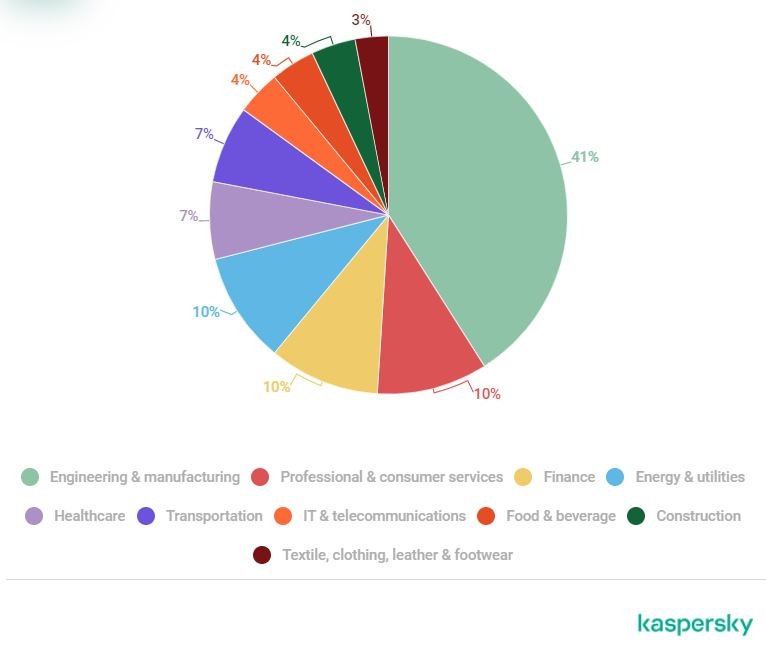

Quanto alla scelta delle vittime, due quinti (41%) degli attacchi JSWorm sono stati diretti contro aziende della categoria Ingegneria e Produzione. Al secondo posto i settori energia e servizi pubblici (10%), terzo la finanza (10%).

Quanto alla scelta delle vittime, due quinti (41%) degli attacchi JSWorm sono stati diretti contro aziende della categoria Ingegneria e Produzione. Al secondo posto i settori energia e servizi pubblici (10%), terzo la finanza (10%).

Dalla sua comparsa nel 2019, JSWorm ha cambiato i modelli di distribuzione, i malware impiegati, le tecniche di crittografia, i metodi di ricatto. Gli esperti di Kaspersky hanno tracciato la cronologia evolutiva di questa minaccia, con varianti più o meno note fra cui Nemty, Nefilim, Offwhite e molti altri.

Ogni variante coincide con un cambio di parti del codice, delle estensioni di file, degli schemi crittografici e delle chiavi di crittografia. Per dare l'idea, il codice di origine era C++, successivamente è stato rimpiazzato da zero con Golang.

Ogni variante coincide con un cambio di parti del codice, delle estensioni di file, degli schemi crittografici e delle chiavi di crittografia. Per dare l'idea, il codice di origine era C++, successivamente è stato rimpiazzato da zero con Golang. Dal 2019 fino alla prima metà del 2020 JSWorm è stato offerto come RaaS e si è diffuso mediante Exploit kit RIG, Botnet Trik, falsi siti web di pagamento e campagne di spam. Dalla prima metà del 2020, il RaaS pubblico è stato chiuso e gli operatori sono passati alla selezione accurata delle vittime. Ci sono prove di attacchi che hanno sfruttato vulnerabilità software lato server (Citrix ADC) e connessioni RDP non protette.

A maggio 2019 JSWorm ha iniziato a terminare una serie di processi e servizi in esecuzione prima di avviare la crittografia, per massimizzare il numero di file che venivano cifrati. Inoltre, da quella data a iniziato a cancellare tutti i backup di sistema, le copie shadow, cancellare i registri degli eventi e disabilitare la modalità di ripristino del sistema.

A quell'epoca la crittografia era il punto debole di JSWorm. Il malware salvava essenzialmente la chiave di decodifica nelle note di riscatto, quindi era facile per le vittime tornare in possesso dei dati senza pagare il riscatto. Dopo varie vicissitudini, il problema viene risolto nel 2020 con una variante che codifica i file con cifratura RSA-2048 e protegge le chiavi in modo che sia impossibile estrarle senza avere il decryptor.

JSWorm oggi

La variante attualmente in circolazione (da febbraio 2021) è Gangbang. Gli operatori continuano a usare lo stesso sito per la rivendicazione degli attacchi e la pubblicazione dei dati delle vittime che non pagano i riscatti. Al momento include post relativi a oltre cento aziende che sono cadute vittime della doppia estorsione.

La telemetria di Kaspersky ha rilevato che la top 10 degli attacchi è geograficamente collocata in Cina, USA, Vietnam, Messico. Germania e Francia sono gli unici due paesi europei inclusi nei primi dieci, rispettivamente all'ottavo e nono posto.

Quanto alla scelta delle vittime, due quinti (41%) degli attacchi JSWorm sono stati diretti contro aziende della categoria Ingegneria e Produzione. Al secondo posto i settori energia e servizi pubblici (10%), terzo la finanza (10%).

Quanto alla scelta delle vittime, due quinti (41%) degli attacchi JSWorm sono stati diretti contro aziende della categoria Ingegneria e Produzione. Al secondo posto i settori energia e servizi pubblici (10%), terzo la finanza (10%).  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab