Nuova backdoor cinese subdola e insidiosa

Cancellare, creare, rinominare, leggere e scrivere file, prendere screenshot e informazioni sono solo alcune delle azioni che può svolgere in maniera silente una nuova backdoor di matrice cinese.

Un'inedita backdoor consente l'accesso remoto e la raccolta di grandi quantità di dati in tempo reale, ma solo durante l'orario di ufficio cinese. La scoperta è dei ricercatori di Check Point Research, che hanno identificato e bloccato un’operazione di sorveglianza attiva ai danni di un governo del sud-est asiatico. I ricercatori tuttavia reputano che la stessa minaccia potrebbe essere attiva su altri obiettivi in tutto il mondo.

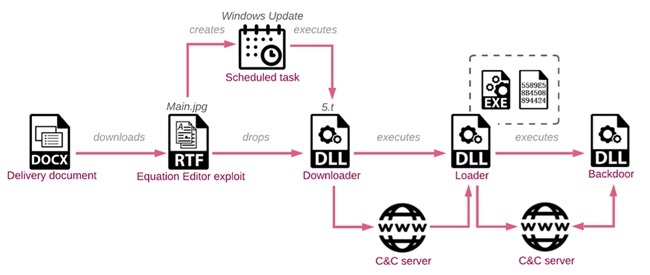

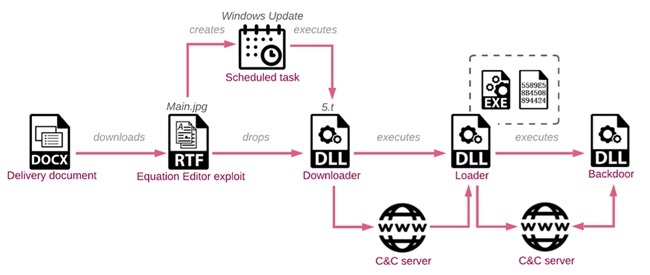

L'attacco è operato da un gruppo cinese e la catena di infezione è piuttosto standard. Le vittime hanno ricevuto email con un documento allegato, che sembravano provenire da altri ministeri o enti governativi. Aprendo l'allegato la vittima dava il via a una catena di eventi finalizzati ad attivare una backdoor capace di collezionare tutte le informazioni di interesse per gli attaccanti e permettere l’accesso da remoto al computer.

L'elemento di novità dell'attacco è appunto la backdoor. Si tratta di una minaccia sconosciuta ai ricercatori, che nega le normali procedure di autenticazione per accedere a un sistema. Il modulo principale VictoryDll_x86.dll contiene malware personalizzato, capace di svolgere decine di compiti. Fra questi cancellare, creare, rinominare, leggere e scrivere file, ottenere screenshot e informazioni su processi e servizi. Inoltre, sempre sfruttando lo stesso modulo gli attaccanti possono eseguire comandi dalla linea di comando, creare e terminare un processo, ottenere informazioni sulle chiavi di registro e sul computer della vittima.

Obiettivo per il quale l’infrastruttura è stata anche cambiata più volte durante la campagna. Inoltre, la backdoor era in sviluppo dal 2017, ma da allora è stata ripartita in più parti separate per ostacolare l’analisi e il rilevamento.

Altri indizia a carico della Cina sono il fatto che alcune versioni di prova della backdoor rintracciate dagli esperti di Check Point contenevano il controllo della connettività Internet con www.baidu.com. e che il kit exploit RoyalRoad RTF, utilizzato per armare i documenti nell’attacco, è associato principalmente a gruppi APT cinesi. Alcune versioni di prova della backdoor del 2018 sono state caricate su VirusTotal dalla Cina.

Gli esperti che hanno analizzato la campagna parlano di "un’operazione perfettamente organizzata che ha fatto uno sforzo significativo per non farsi scoprire. E che l'attacco è stato costruito dopo avere sottratto un altro dipartimento all’interno dello stato preso di mira, per rubare i documenti da utilizzare".

L'attacco è operato da un gruppo cinese e la catena di infezione è piuttosto standard. Le vittime hanno ricevuto email con un documento allegato, che sembravano provenire da altri ministeri o enti governativi. Aprendo l'allegato la vittima dava il via a una catena di eventi finalizzati ad attivare una backdoor capace di collezionare tutte le informazioni di interesse per gli attaccanti e permettere l’accesso da remoto al computer.

L'elemento di novità dell'attacco è appunto la backdoor. Si tratta di una minaccia sconosciuta ai ricercatori, che nega le normali procedure di autenticazione per accedere a un sistema. Il modulo principale VictoryDll_x86.dll contiene malware personalizzato, capace di svolgere decine di compiti. Fra questi cancellare, creare, rinominare, leggere e scrivere file, ottenere screenshot e informazioni su processi e servizi. Inoltre, sempre sfruttando lo stesso modulo gli attaccanti possono eseguire comandi dalla linea di comando, creare e terminare un processo, ottenere informazioni sulle chiavi di registro e sul computer della vittima.

Dalla Cina con astuzia

Tutti gli indizi indicano un coinvolgimento di attaccanti di lingua cinese. I server di comando e controllo erano attivi solo in orario d'ufficio con il fuso orario della Cina e non hanno rilasciato alcun payload durante le festività cinesi. Le finestre di tempo limitate possono anche essere dovute alla volontà di evitare la detection.Obiettivo per il quale l’infrastruttura è stata anche cambiata più volte durante la campagna. Inoltre, la backdoor era in sviluppo dal 2017, ma da allora è stata ripartita in più parti separate per ostacolare l’analisi e il rilevamento.

Altri indizia a carico della Cina sono il fatto che alcune versioni di prova della backdoor rintracciate dagli esperti di Check Point contenevano il controllo della connettività Internet con www.baidu.com. e che il kit exploit RoyalRoad RTF, utilizzato per armare i documenti nell’attacco, è associato principalmente a gruppi APT cinesi. Alcune versioni di prova della backdoor del 2018 sono state caricate su VirusTotal dalla Cina.

Gli esperti che hanno analizzato la campagna parlano di "un’operazione perfettamente organizzata che ha fatto uno sforzo significativo per non farsi scoprire. E che l'attacco è stato costruito dopo avere sottratto un altro dipartimento all’interno dello stato preso di mira, per rubare i documenti da utilizzare".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

AI a basso costo supera le difese aziendali: il report HP Wolf Security

04-03-2026

Cybersecurity 2026: come cambia la sicurezza in azienda

03-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab