Malware Electron-bot nell’app store di Microsoft

Alcune popolari app nello store di Microsoft diffondevano il malware Electron-bot, che consente agli attaccanti di prendere il controllo del sistema o installare backdoor, ransomware e RAT.

Si chiama Electron-bot il malware che può controllare gli account dei social media delle sue vittime, registrare nuovi account, accedere, commentare e mettere Like ad altri post. A scoprirlo sono stati i ricercatori di Check Point Research, che lo hanno scovato nell’app store di Microsoft. Il malware, infatti, ha infettato gaming app molto popolari come Temple Run e Subway Surfer. Le vittime finora conteggiate sono 5.000 in 20 Paesi, fra cui la maggior parte in Svezia, Bermuda, Israele e Spagna.

Electron-bot

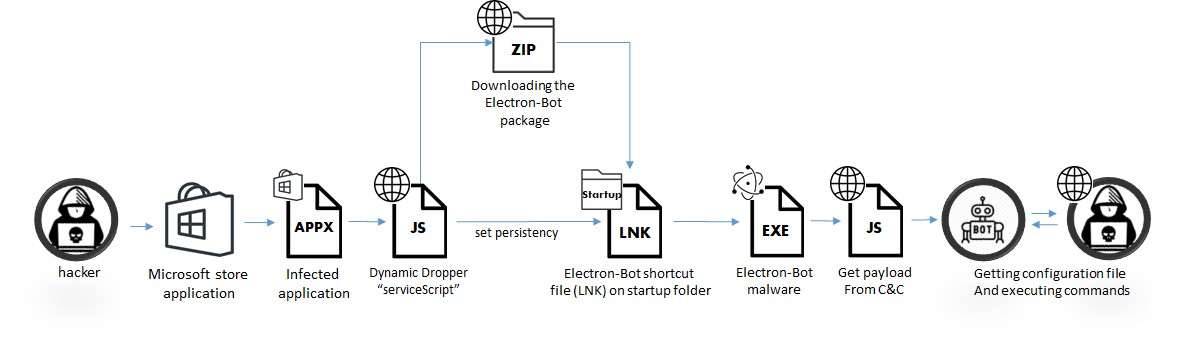

L'attacco con Electron-bot si sviluppa in tre parti. La prima è l'installazione di un'app non autentica presente nel Microsoft Store. A quel punto l’attaccante scarica i file ed esegue gli script. Questi attivano il malware, che prende il controllo del sistema ed esegue comandi inviati dal server C&C dell'attaccante.

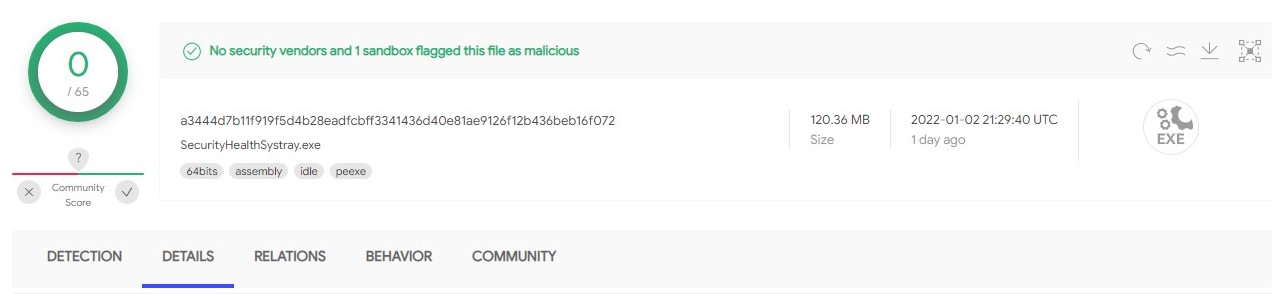

Fra i vari componenti del malware ci sono quelli, immancabili, per l’elusione. La maggior parte degli script vengono eseguiti direttamente dai server degli attaccanti per evitare che un software antimalware rilevi la presenza di un file malevolo.

La catena di infezione di ElectronBot

La catena di infezione di ElectronBot

Gli operatori inoltre modificano il payload del malware e cambiano di continuo il comportamento dei bot così da non fornire alcun elemento identificabile di attacco. Non ultimo, il malware sfrutta il framework Electron per imitare il comportamento dell’utente durante la navigazione, evitando così le protezioni dei siti web.

Si stima che questa campagna malware abbia avuto origine in Bulgaria. Tutte le varianti riscontrate tra il 2019 e il 2022 sono state caricate su un cloud storage pubblico dal nome “mediafire.com”, mentre l'account Sound Cloud e il canale YouTube che il bot promuove sono sotto il nome di “Ivaylo Yordanov”, un popolare wrestler e calciatore bulgaro.

Come capita sovente con i malware di ultima generazione, Electron-bot ha diverse funzionalità. A preoccupare maggiormente è la possibilità di sfruttare questo malware come una backdoor, per ottenere il pieno controllo sul device della vittima.

Quelle meno preoccupanti segnalate da CPR sono principalmente tre: il SEO Poisoning, l’Ad Clicker e la promo di prodotti online. Il SEO poisoning è un metodo con il quale i criminali informatici creano siti web dannosi e usano tattiche di ottimizzazione nei motori di ricerca per mostrarli tra i primi risultati di ricerca. È una tecnica efficace perché si basa sulla fiducia dei consumatori verso il motore di ricerca.

Ad Clicker è un’attività fastidiosa ma poco dannosa. In sostanza funziona in background e si connette costantemente a siti web per generare clic per i contenuti pubblicitari. Sulla stessa linea è la promozione degli account social, come YouTube e SoundCloud. In sostanza, il malware veicola il traffico verso contenuti specifici per aumentarne le visualizzazioni e i clic, generando così profitti che ovviamente vengono intascati dai cyber criminali. Infine, la promozione di prodotti online genera profitti con clic sugli annunci e fa lievitare la valutazione dello store per incrementare le vendite.

Daniel Alima, Malware Analyst di Check Point Research, aggiunge che “gli attaccanti possono avviare una seconda fase e rilasciare un nuovo malware, come un ransomware o un RAT. E tutto questo può accadere senza che la vittima se ne accorga. La maggior parte delle persone pensa che ci si possa fidare delle recensioni negli app store, e non esitano a fare un download. È un grande rischio poiché non si sa mai quali elementi dannosi si possono scaricare.”

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab