Microsoft blocca una campagna BEC su larga scala

I ricercatori di Microsoft hanno ricostruito e interrotto l'attack chain di una campagna BEC su larga scala che minacciava gli utenti di Office 365.

I ricercatori di Microsoft hanno messo fuori uso l'infrastruttura basata su cloud utilizzata dai truffatori dietro a una recente campagna BEC su larga scala. Gli aggressori hanno compromesso le caselle postali dei loro obiettivi mediante phishing. Hanno poi esfiltrato le informazioni sensibili contenute nelle email agendo sulle regole di inoltro, di modo da poter accedere ai messaggi relativi alle transazioni finanziarie.

L'infrastruttura che usavano gli attaccanti era ospitata in più servizi Web. In questo modo era possibile operare furtivamente. Stefan Sellmer di Microsoft 365 Defender Research Team e Nick Carr, ricercatore di sicurezza del Microsoft Threat Intelligence Center (MSTIC), hanno spiegato che "gli aggressori hanno eseguito attività silenti che hanno interessato diversi IP a differenti intervalli di tempo, rendendo difficoltosa per i ricercatori la correlazione di attività apparentemente separate".

Nonostante questa abile manovra degli attaccanti, i ricercatori sono riusciti a ricostruite l'intera attack chain dietro a un recente incidente BEC, dall'accesso iniziale alle caselle postali della vittima all'acquisizione della persistenza e al furto di dati.

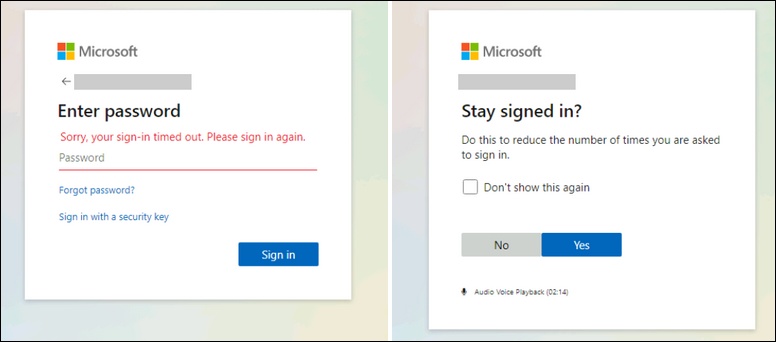

La funzione della email di phishing era quella di reindirizzare le potenziali vittime a una falsa pagina di login di Microsoft molto simile all'originale. Le credenziali inserite venivano rubate e usate poi per accedere alle legittime caselle email, ma prima occorreva aggirare l'autenticazione a più fattori.

La funzione della email di phishing era quella di reindirizzare le potenziali vittime a una falsa pagina di login di Microsoft molto simile all'originale. Le credenziali inserite venivano rubate e usate poi per accedere alle legittime caselle email, ma prima occorreva aggirare l'autenticazione a più fattori.

A questo scopo i cyber criminali sfruttavano protocolli legacy come IMAP/POP3 per ottenere un flusso OAuth ROPC, che restituisce un invalid_grant nel caso in cui l'autenticazione a più fattori fosse abilitata. In questo modo evitavano che l'intestatario legittimo della casella di posta ricevesse le notifiche dell'autenticazione a più fattori.

Le operazioni descritte sopra non venivano svolte singolarmente. C'era un'automazione su larga scala che permetteva di aggiungere le regole, monitorare le caselle di posta e aggirare l'MFA. Tale automazione era dovuta a una infrastruttura basata sul cloud, che Microsoft ha interrotto.

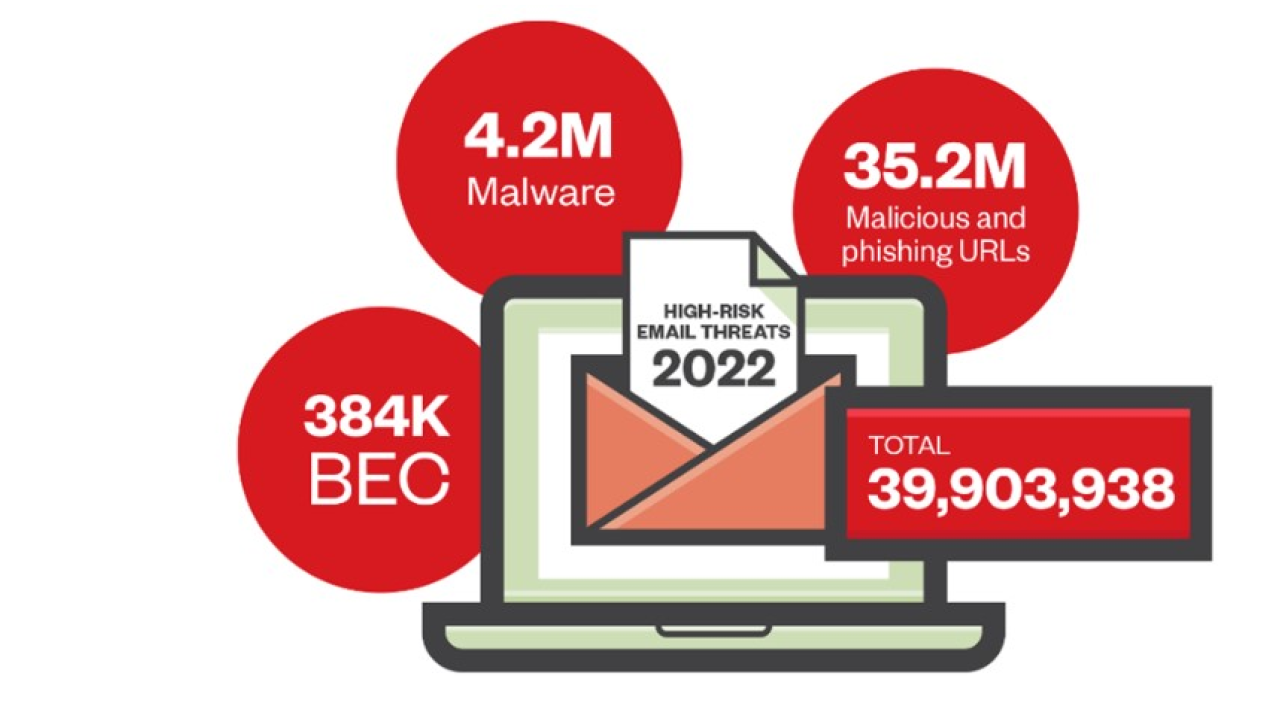

Non è la prima volta che Microsoft interrompe campagne BEC. Il mese scorso l'azienda di Redmond ha rilevato un'altra campagna BEC su larga scala che bersagliava oltre 120 aziende, usando domini abusivi registrati solo pochi giorni prima dell'inizio degli attacchi.

Dato che questo tipo di attacchi è una vera piaga dai costi altissimi (le perdite segnalate fra novembre 2018 e settembre 2020 vanno da 10.000 a 4 milioni di dollari), anche l'FBI è scesa in campo per cercare di arginare gli attacchi e ci sono decine di avvisi contro l'abuso dell'inoltro automatico delle caselle email in cloud come Microsoft Office 365 e Google G Suite.

L'infrastruttura che usavano gli attaccanti era ospitata in più servizi Web. In questo modo era possibile operare furtivamente. Stefan Sellmer di Microsoft 365 Defender Research Team e Nick Carr, ricercatore di sicurezza del Microsoft Threat Intelligence Center (MSTIC), hanno spiegato che "gli aggressori hanno eseguito attività silenti che hanno interessato diversi IP a differenti intervalli di tempo, rendendo difficoltosa per i ricercatori la correlazione di attività apparentemente separate".

Nonostante questa abile manovra degli attaccanti, i ricercatori sono riusciti a ricostruite l'intera attack chain dietro a un recente incidente BEC, dall'accesso iniziale alle caselle postali della vittima all'acquisizione della persistenza e al furto di dati.

La funzione della email di phishing era quella di reindirizzare le potenziali vittime a una falsa pagina di login di Microsoft molto simile all'originale. Le credenziali inserite venivano rubate e usate poi per accedere alle legittime caselle email, ma prima occorreva aggirare l'autenticazione a più fattori.

La funzione della email di phishing era quella di reindirizzare le potenziali vittime a una falsa pagina di login di Microsoft molto simile all'originale. Le credenziali inserite venivano rubate e usate poi per accedere alle legittime caselle email, ma prima occorreva aggirare l'autenticazione a più fattori.A questo scopo i cyber criminali sfruttavano protocolli legacy come IMAP/POP3 per ottenere un flusso OAuth ROPC, che restituisce un invalid_grant nel caso in cui l'autenticazione a più fattori fosse abilitata. In questo modo evitavano che l'intestatario legittimo della casella di posta ricevesse le notifiche dell'autenticazione a più fattori.

Le operazioni descritte sopra non venivano svolte singolarmente. C'era un'automazione su larga scala che permetteva di aggiungere le regole, monitorare le caselle di posta e aggirare l'MFA. Tale automazione era dovuta a una infrastruttura basata sul cloud, che Microsoft ha interrotto.

Non è la prima volta che Microsoft interrompe campagne BEC. Il mese scorso l'azienda di Redmond ha rilevato un'altra campagna BEC su larga scala che bersagliava oltre 120 aziende, usando domini abusivi registrati solo pochi giorni prima dell'inizio degli attacchi.

Dato che questo tipo di attacchi è una vera piaga dai costi altissimi (le perdite segnalate fra novembre 2018 e settembre 2020 vanno da 10.000 a 4 milioni di dollari), anche l'FBI è scesa in campo per cercare di arginare gli attacchi e ci sono decine di avvisi contro l'abuso dell'inoltro automatico delle caselle email in cloud come Microsoft Office 365 e Google G Suite.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab