Ransomware REvil: encryptor bersaglia le macchine virtuali ESXi

La versione Linux di un rodato encryptor per Windows permette ai criminali del gruppo REvil di crittografare le macchine virtuali ESXi.

Con la trasformazione digitale le aziende stanno impiegando con sempre maggiore incidenza le macchine virtuali per i backup, per la gestione dei dispositivi e in generale per semplificare e ottimizzare l'efficientamento delle risorse. Questo cambio di rotta non è passato inosservato ai cyber criminali.

Dapprima gruppi ransomware hanno imitato le aziende sfruttando le macchine virtuali per bypassare i controlli di sicurezza. Poi hanno sfruttato le falle dell'hypervisor VMWare ESXi per crittografare i dischi delle macchine virtuali. L'ultimo passo evolutivo in termini di tempo è la realizzazione di un enryptor Linux espressamente progettato per crittografare le macchine virtuali VMware ESXi.

L'operazione è firmata dal gruppo ransomware REvil, alias Sodinokibi, uno dei più attivi in questo momento e con una buona disponibilità finanziaria che gli permette di sviluppare nuovi progetti. Ha creato una versione Linux dell'encryptor originale per Windows, che ha la peculiarità di funzionare sui server ESXi.

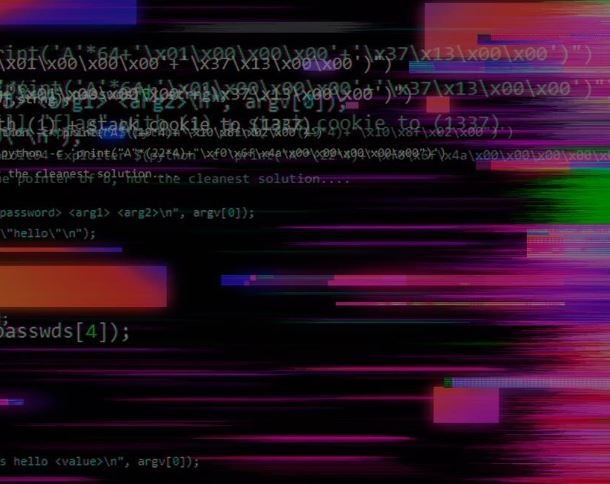

La nuova arma è stata scovata dai ricercatori di sicurezza del MalwareHunterTeam. Si tratta di un eseguibile ELF64 che include le stesse opzioni di configurazione utilizzate dal più comune eseguibile di Windows. Quando viene eseguito su un server, l'attaccante può specificare il percorso di crittografia e abilitare una modalità invisibile all'utente.

Se eseguito su un server ESXi, tramite lo strumento da riga di comando esxcli l'attaccante può elencare tutte le macchine virtuali ESXi in esecuzione e terminarle. Il comando viene utilizzato per chiudere i file del disco della macchina virtuale (VMDK) memorizzati nella cartella /vmfs/, in modo che il malware ransomware REvil possa crittografarli senza che vengano bloccati da ESXi.

Gli aspetti inquietanti sono almeno due. Il primo è che gli operatori di REvil possono crittografare molti server contemporaneamente con un singolo comando. Il secondo è che l'encryptor Linux non è un'esclusiva di REvil: secondo gli esperti dispongono di armi analoghe anche i gruppi quali RansomExx / Defray, Mespinoza, GoGoogle, DarkSide e Hellokitty.

Gli aspetti inquietanti sono almeno due. Il primo è che gli operatori di REvil possono crittografare molti server contemporaneamente con un singolo comando. Il secondo è che l'encryptor Linux non è un'esclusiva di REvil: secondo gli esperti dispongono di armi analoghe anche i gruppi quali RansomExx / Defray, Mespinoza, GoGoogle, DarkSide e Hellokitty.

È quindi chiara la direzione intrapresa dal cyber crime: i server virtuali sono sempre più popolari, quindi poterli attaccare è un requisito fondamentale per proseguire con le operazioni lucrose come gli attacchi ransomware. Prendendo di mira VMware ESXi c'è una elevata possibilità di poter colpire molte aziende.

Dapprima gruppi ransomware hanno imitato le aziende sfruttando le macchine virtuali per bypassare i controlli di sicurezza. Poi hanno sfruttato le falle dell'hypervisor VMWare ESXi per crittografare i dischi delle macchine virtuali. L'ultimo passo evolutivo in termini di tempo è la realizzazione di un enryptor Linux espressamente progettato per crittografare le macchine virtuali VMware ESXi.

L'operazione è firmata dal gruppo ransomware REvil, alias Sodinokibi, uno dei più attivi in questo momento e con una buona disponibilità finanziaria che gli permette di sviluppare nuovi progetti. Ha creato una versione Linux dell'encryptor originale per Windows, che ha la peculiarità di funzionare sui server ESXi.

La nuova arma è stata scovata dai ricercatori di sicurezza del MalwareHunterTeam. Si tratta di un eseguibile ELF64 che include le stesse opzioni di configurazione utilizzate dal più comune eseguibile di Windows. Quando viene eseguito su un server, l'attaccante può specificare il percorso di crittografia e abilitare una modalità invisibile all'utente.

Se eseguito su un server ESXi, tramite lo strumento da riga di comando esxcli l'attaccante può elencare tutte le macchine virtuali ESXi in esecuzione e terminarle. Il comando viene utilizzato per chiudere i file del disco della macchina virtuale (VMDK) memorizzati nella cartella /vmfs/, in modo che il malware ransomware REvil possa crittografarli senza che vengano bloccati da ESXi.

Gli aspetti inquietanti sono almeno due. Il primo è che gli operatori di REvil possono crittografare molti server contemporaneamente con un singolo comando. Il secondo è che l'encryptor Linux non è un'esclusiva di REvil: secondo gli esperti dispongono di armi analoghe anche i gruppi quali RansomExx / Defray, Mespinoza, GoGoogle, DarkSide e Hellokitty.

Gli aspetti inquietanti sono almeno due. Il primo è che gli operatori di REvil possono crittografare molti server contemporaneamente con un singolo comando. Il secondo è che l'encryptor Linux non è un'esclusiva di REvil: secondo gli esperti dispongono di armi analoghe anche i gruppi quali RansomExx / Defray, Mespinoza, GoGoogle, DarkSide e Hellokitty. È quindi chiara la direzione intrapresa dal cyber crime: i server virtuali sono sempre più popolari, quindi poterli attaccare è un requisito fondamentale per proseguire con le operazioni lucrose come gli attacchi ransomware. Prendendo di mira VMware ESXi c'è una elevata possibilità di poter colpire molte aziende.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

L’AI ridisegna la difesa, si va verso i SOC autonomi

26-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab