Ransomware micidiale usa le macchine virtuali per nascondersi

Ragnar Locker è un'arma micidiale. Opera all'interno di una macchina virtuale per bypassare tutti i controlli di sicurezza. Blocca i processi attivi per crittografare tutti i file e cancella le copie shadow per impedirne il recupero.

Si chiama Ragnar Locker il nuovo ransomware che porta l'elusione delle difese a un nuovo livello. Per nascondere la sua presenza sui computer infetti, usa l'applicazione Oracle VirtualBox e l'esecuzione di macchine virtuali.

Questa è la nuova peculiarità di un'arma che già di per sé è molto insidiosa. I cyber criminali che usano Ragnar Locker rubano i dati prima di lanciare il ransomware, in modo da costringere le vittime a pagare il riscatto anche se in possesso di copie funzionanti di backup. La minaccia è la stessa del gruppo Maze: in caso di mancato pagamento, i dati vengono diffusi pubblicamente. Un attacco recente ai danni della rete di Energias de Portugal (EDP) ha comportato il furto di 10 terabyte di dati aziendali sensibili. Fu chiesto un riscatto di circa 11 milioni di dollari.

In attacchi passati, il gruppo dietro a Ragnar Locker usava exploit o attacchi alle connessioni Remote Desktop Protocol per entrare nelle reti bersaglio. Dopo aver ottenuto l'accesso come amministratore di dominio e avere esfiltrato i dati, usava strumenti di amministrazione nativi di Windows, come Powershell e criteri di gruppo di Windows, per spostarsi lateralmente attraverso la rete.

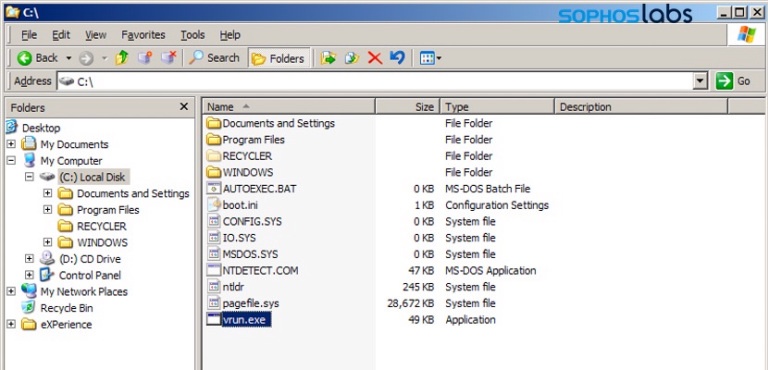

Un'installazione funzionante di un vecchio hypervisor Oracle VirtualBox (Sun xVM VirtualBox versione 3.0.4 del 5 agosto 2009). Un file di immagine del disco virtuale (VDI) denominato micro.vdi, che era un'immagine di una versione ridotta del sistema operativo Windows XP SP3 denominata MicroXP v0.82. E l'eseguibile di Ragnar Locker, che occupava solo 49 kB.

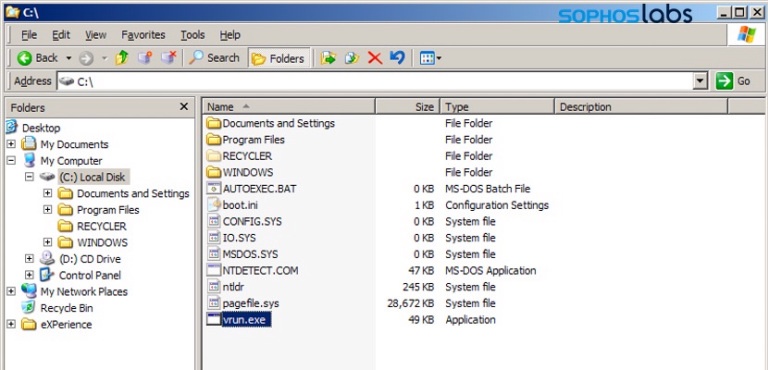

Il software di virtualizzazione e l'immagine del disco virtuale sono stati copiati nella cartella C:. Oltre ai file VirtualBox, MSI comprende anche un eseguibile (va.exe), un file batch (install.bat) e alcuni file di supporto. Dopo aver completato l'installazione, il programma di installazione MSI esegue va.exe, che a sua volta esegue lo script batch install.bat. La prima attività dello script consiste nel registrare ed eseguire le estensioni dell'applicazione VirtualBox necessarie: VBoxC.dll, VBoxRT.dll e il driver VirtualBox VboxDrv.sys.

Il software di virtualizzazione e l'immagine del disco virtuale sono stati copiati nella cartella C:. Oltre ai file VirtualBox, MSI comprende anche un eseguibile (va.exe), un file batch (install.bat) e alcuni file di supporto. Dopo aver completato l'installazione, il programma di installazione MSI esegue va.exe, che a sua volta esegue lo script batch install.bat. La prima attività dello script consiste nel registrare ed eseguire le estensioni dell'applicazione VirtualBox necessarie: VBoxC.dll, VBoxRT.dll e il driver VirtualBox VboxDrv.sys.

A questo punto lo script blocca il servizio di rilevamento hardware della shell di Windows, per disabilitare la funzione di notifica di Windows AutoPlay. Successivamente, esegue un comando per eliminare le copie shadow del volume del PC di destinazione, in modo che le vittime non possano ripristinare le versioni precedenti non crittografate dei loro file.

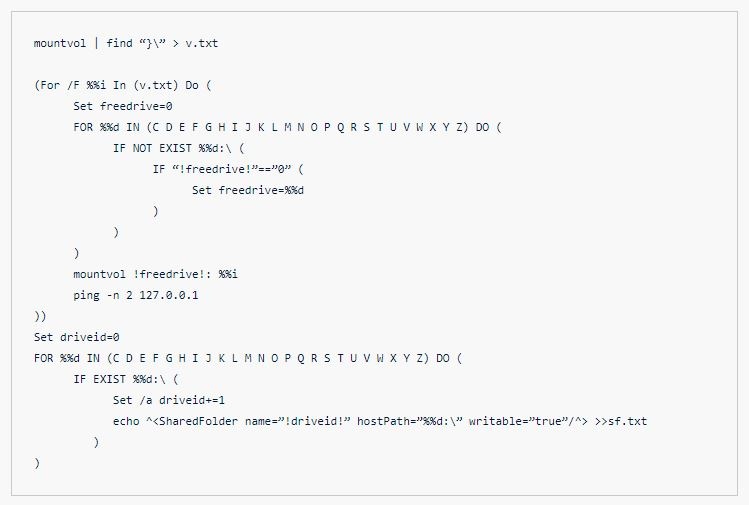

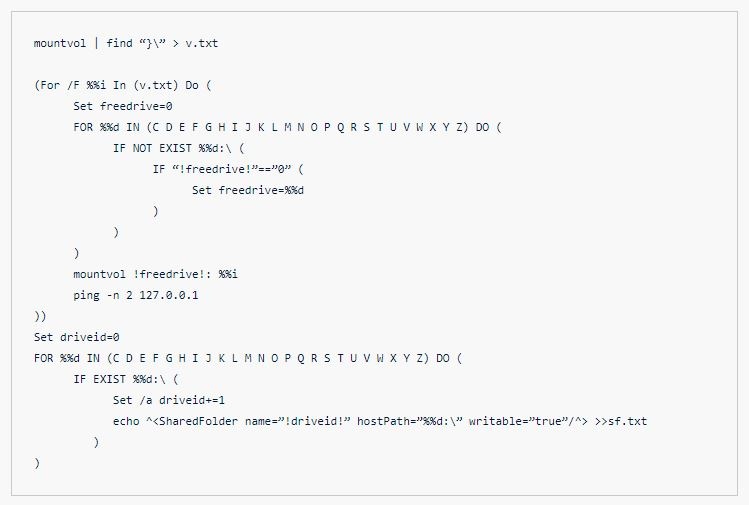

Lo script install.bat mappa tutti i dischi locali, le unità rimovibili connesse e le unità di rete mappate nel computer fisico, in modo che possano essere configurate per l'accesso dall'interno della macchina virtuale. Viene quindi eseguita la serie di comandi per costruire il file di configurazione VirtualBox micro.xml, necessario per avviare la macchina virtuale micro.vdi. Tale macchina è configurata con 256 MB di RAM, 1 CPU, un singolo file HDD da 299 MB micro.vdi e una scheda di rete Intel PRO/1000 collegata a NAT.

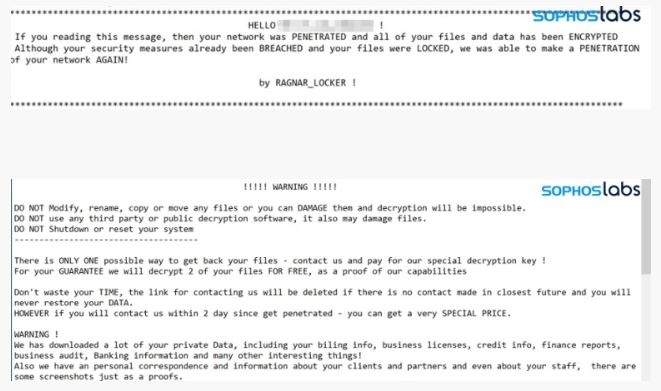

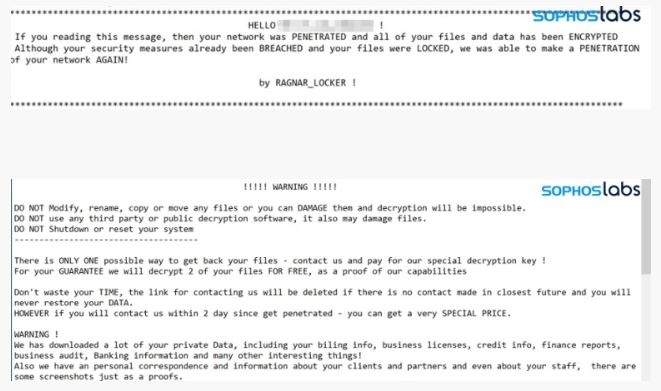

L'ultimo passaggio è la richiesta di riscatto, personalizzata a seconda della dimensione dell'azienda e della quantità di file rubati.

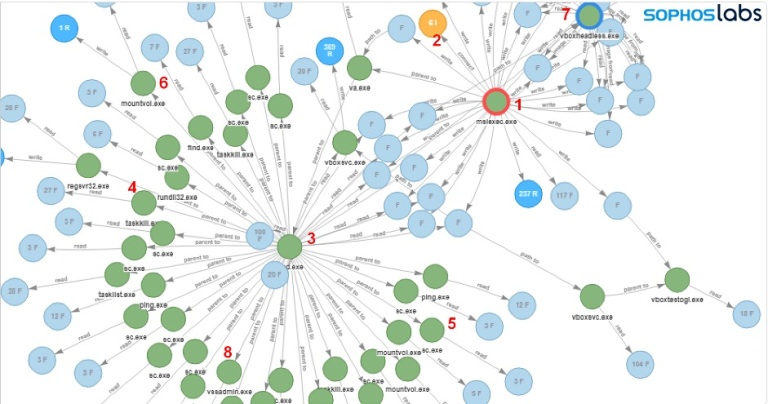

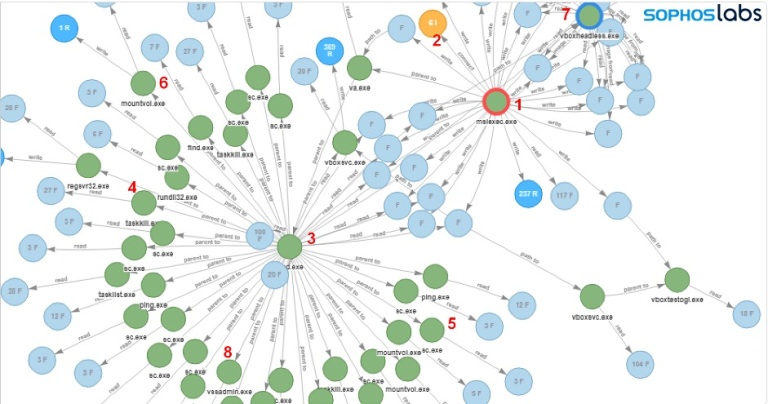

Come sottolineano gli esperti di Sophos che hanno evidenziato la minaccia, l'aspetto inquietante di quanto descritto è che nessun sistema di sicurezza si accorge di quello che sta accadendo perché l'applicazione ransomware viene eseguita all'interno della macchina guest virtuale. Non solo: i dati su dischi e unità accessibili sulla macchina fisica vengono attaccati dal processo "legittimo" VboxHeadless.exe, che è il software di virtualizzazione VirtualBox.

Come sottolineano gli esperti di Sophos che hanno evidenziato la minaccia, l'aspetto inquietante di quanto descritto è che nessun sistema di sicurezza si accorge di quello che sta accadendo perché l'applicazione ransomware viene eseguita all'interno della macchina guest virtuale. Non solo: i dati su dischi e unità accessibili sulla macchina fisica vengono attaccati dal processo "legittimo" VboxHeadless.exe, che è il software di virtualizzazione VirtualBox.

Questa è la nuova peculiarità di un'arma che già di per sé è molto insidiosa. I cyber criminali che usano Ragnar Locker rubano i dati prima di lanciare il ransomware, in modo da costringere le vittime a pagare il riscatto anche se in possesso di copie funzionanti di backup. La minaccia è la stessa del gruppo Maze: in caso di mancato pagamento, i dati vengono diffusi pubblicamente. Un attacco recente ai danni della rete di Energias de Portugal (EDP) ha comportato il furto di 10 terabyte di dati aziendali sensibili. Fu chiesto un riscatto di circa 11 milioni di dollari.

In attacchi passati, il gruppo dietro a Ragnar Locker usava exploit o attacchi alle connessioni Remote Desktop Protocol per entrare nelle reti bersaglio. Dopo aver ottenuto l'accesso come amministratore di dominio e avere esfiltrato i dati, usava strumenti di amministrazione nativi di Windows, come Powershell e criteri di gruppo di Windows, per spostarsi lateralmente attraverso la rete.

La macchina virtuale

Nell'ultimo attacco, i cyber criminali hanno utilizzato i GPO (Group Policy Object) per eseguire Microsoft Installer (msiexec.exe), passando i parametri per scaricare e installare in modo invisibile un pacchetto di file MSI (il pacchetto di installazione di Windows) non firmato da 122 MB da un server remoto. Il contenuto comprendeva tre elementi.Un'installazione funzionante di un vecchio hypervisor Oracle VirtualBox (Sun xVM VirtualBox versione 3.0.4 del 5 agosto 2009). Un file di immagine del disco virtuale (VDI) denominato micro.vdi, che era un'immagine di una versione ridotta del sistema operativo Windows XP SP3 denominata MicroXP v0.82. E l'eseguibile di Ragnar Locker, che occupava solo 49 kB.

Il software di virtualizzazione e l'immagine del disco virtuale sono stati copiati nella cartella C:. Oltre ai file VirtualBox, MSI comprende anche un eseguibile (va.exe), un file batch (install.bat) e alcuni file di supporto. Dopo aver completato l'installazione, il programma di installazione MSI esegue va.exe, che a sua volta esegue lo script batch install.bat. La prima attività dello script consiste nel registrare ed eseguire le estensioni dell'applicazione VirtualBox necessarie: VBoxC.dll, VBoxRT.dll e il driver VirtualBox VboxDrv.sys.

Il software di virtualizzazione e l'immagine del disco virtuale sono stati copiati nella cartella C:. Oltre ai file VirtualBox, MSI comprende anche un eseguibile (va.exe), un file batch (install.bat) e alcuni file di supporto. Dopo aver completato l'installazione, il programma di installazione MSI esegue va.exe, che a sua volta esegue lo script batch install.bat. La prima attività dello script consiste nel registrare ed eseguire le estensioni dell'applicazione VirtualBox necessarie: VBoxC.dll, VBoxRT.dll e il driver VirtualBox VboxDrv.sys.A questo punto lo script blocca il servizio di rilevamento hardware della shell di Windows, per disabilitare la funzione di notifica di Windows AutoPlay. Successivamente, esegue un comando per eliminare le copie shadow del volume del PC di destinazione, in modo che le vittime non possano ripristinare le versioni precedenti non crittografate dei loro file.

Lo script install.bat mappa tutti i dischi locali, le unità rimovibili connesse e le unità di rete mappate nel computer fisico, in modo che possano essere configurate per l'accesso dall'interno della macchina virtuale. Viene quindi eseguita la serie di comandi per costruire il file di configurazione VirtualBox micro.xml, necessario per avviare la macchina virtuale micro.vdi. Tale macchina è configurata con 256 MB di RAM, 1 CPU, un singolo file HDD da 299 MB micro.vdi e una scheda di rete Intel PRO/1000 collegata a NAT.

La crittografia

Ora che l'ambiente virtuale è pronto, il comando install.bat termina un elenco predefinito di processi attivi in modo che tutti i file d'interesse siano sbloccati e possano essere crittografati. Ricordiamo che questa è una nuova funzionalità aggiunta di recente a un altro ransomware, Sodinokibi. A questo punto il ransomware crittografa i file su tutte le unità di rete mappate in precedenza.L'ultimo passaggio è la richiesta di riscatto, personalizzata a seconda della dimensione dell'azienda e della quantità di file rubati.

Come sottolineano gli esperti di Sophos che hanno evidenziato la minaccia, l'aspetto inquietante di quanto descritto è che nessun sistema di sicurezza si accorge di quello che sta accadendo perché l'applicazione ransomware viene eseguita all'interno della macchina guest virtuale. Non solo: i dati su dischi e unità accessibili sulla macchina fisica vengono attaccati dal processo "legittimo" VboxHeadless.exe, che è il software di virtualizzazione VirtualBox.

Come sottolineano gli esperti di Sophos che hanno evidenziato la minaccia, l'aspetto inquietante di quanto descritto è che nessun sistema di sicurezza si accorge di quello che sta accadendo perché l'applicazione ransomware viene eseguita all'interno della macchina guest virtuale. Non solo: i dati su dischi e unità accessibili sulla macchina fisica vengono attaccati dal processo "legittimo" VboxHeadless.exe, che è il software di virtualizzazione VirtualBox.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab