Non solo ransomware: il quadro di cybersec è sempre più complesso

Gli attacchi a sfondo geopolitico e i movimenti laterali nelle reti sono in aumento. Ma crescono anche deepfake, exploit zero day e gli attacchi alle API, oltre agli inarrestabili ransomware. Una situazione che stressa i team di sicurezza.

I cyberattacchi sono aumentati dopo l'invasione dell'Ucraina da parte della Russia, fra le minacce da affrontare spiccano i movimenti laterali, i deepfake, gli exploit zero day, la sicurezza delle API e il ransomware. In questo contesto difficile, il burnout dei professionisti della sicurezza rimane un problema critico. Sono questi i punti salienti dell'ottavo report annuale Global Incident Response Threat Report di VMware, condotto a giugno 2022 intervistando professionisti della cybersecurity e dell’incident response di tutto il mondo.

Il 65% degli intervistati ha dichiarato che i cyberattacchi sono aumentati da quando la Russia ha invaso l'Ucraina. Anche gli exploit zero-day non mostrano segni di diminuzione, dopo i livelli record dello scorso anno: il 62% degli intervistati ha dichiarato di aver subito attacchi di questo tipo negli ultimi 12 mesi - in aumento rispetto al 51% del 2021.

Sul fronte deepfake, due intervistati su tre hanno rilevato l’utilizzo di deepfake dannosi come parte di un attacco, con un aumento del 13% rispetto allo scorso anno. È l'email il metodo di trasmissione più comune. Oggi i criminali informatici non si limitano più a utilizzare video e audio manipolati nelle campagne di disinformazione o nelle influence operations. Quello che appare chiaro è che il loro nuovo obiettivo è sfruttare la tecnologia deepfake per ottenere l'accesso eludendo i controlli di sicurezza, con il fine di compromettere le infrastrutture aziendali.

Ransomware, movimenti laterali e altro

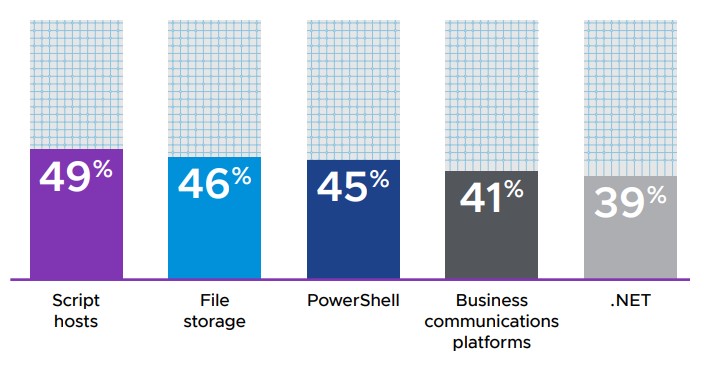

I movimenti laterali sono stati rilevati nel 25% di tutti gli attacchi. I criminali informatici hanno utilizzato qualsiasi mezzo, da host di script (49%) e archiviazione di file (46%) a PowerShell (45%), piattaforme di comunicazione aziendale (41%) e .NET (39%) per sondare le reti. Un'analisi della telemetria all'interno della threat intelligence VMware Contexa ha rilevato che ad aprile e maggio 2022 quasi la metà delle intrusioni conteneva un evento di movimento laterale.

Movimenti laterali

Movimenti laterali

Gli intervistati, tuttavia, allertano su quella che è ritenuta la prossima frontiera per gli aggressori: le API. Con la proliferazione dei workload e delle applicazioni, il 23% degli attacchi compromette la sicurezza delle API. I principali tipi di attacchi alle API includono l'esposizione dei dati (42% degli intervistati nell'ultimo anno), gli attacchi SQL e API injection (rispettivamente 37% e 34%) e gli attacchi DDoS (33%).

Passiamo al ransomware, il suo predominio non si è ancora arrestato, complici le collaborazioni dei gruppi di criminalità informatica sul dark web. Il 57% degli intervistati si è imbattuto in attacchi di questo tipo negli ultimi 12 mesi. Due terzi (66%) ha riscontrato la presenza di programmi di affiliazione e/o partnership tra gruppi di ransomware, con i principali cartelli informatici che continuano a estorcere denaro alle organizzazioni attraverso tecniche di doppia estorsione, aste di dati e ricatti.

Tutti questi elementi, insieme ai limiti di budget, alla mancanza di personale e alla difficile comprensione delle dinamiche e dei rischi di cybersecurity da parte del top management, hanno concorso ad aumentare lo stress dei professionisti della sicurezza. Il problema è critico, come confermato anche dai dati del sondaggio: il 47% degli addetti alla sicurezza ha dichiarato di aver sofferto di burnout o di forte stress negli ultimi 12 mesi (dato in leggero calo rispetto al 51% dello scorso anno). Di questi, il 69% (contro il 65% del 2021) ha preso in considerazione l'idea di lasciare il proprio lavoro. Le organizzazioni si stanno comunque impegnando per contrastare il fenomeno: più di due terzi degli intervistati ha dichiarato che il proprio datore di lavoro ha implementato programmi di benessere aziendale per affrontare il burnout.

Quello che è necessario, secondo Chad Skipper, global security technologist di VMware, è un livello adeguato di visibilità su carichi di lavoro, dispositivi, utenti e reti. In mancanza di strumenti adeguati viene inibita la capacità dei team di sicurezza di implementare una strategia granulare, e gli sforzi per rilevare e bloccare gli attacchi laterali non portano ai risultati desiderati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab