Atlassian Confluence sotto attacco, patching urgente

Gli esperti di sicurezza informatica esortano a installare tempestivamente gli aggiornamenti di sicurezza di Atlassian Confluence. I cyber criminali stanno usando un exploit funzionante.

È ai massimi livelli l'allerta per una vulnerabilità RCE di Atlassian Confluence, il popolare spazio di lavoro condiviso per la collaborazione dei team aziendali. Il problema è che è diventato di pubblico dominio un exploit PoC per una vulnerabilità recentemente divulgata. I cyber criminali lo stanno attivamente sfruttando per installare cryptominer.

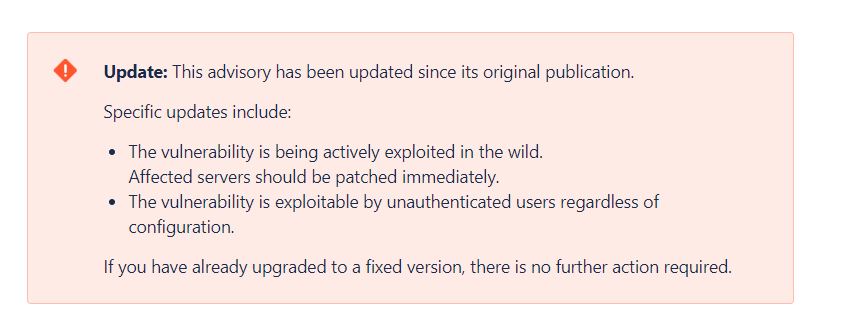

Riavvolgendo il nastro, tutto è iniziato lo scorso 25 agosto, quando Atlassian ha pubblicato un avviso di sicurezza per una vulnerabilità RCE di Confluence. È stata monitorata con la sigla CVE-2021-26084 e interessa un lungo elenco di release dettagliati nell'advisory ufficiale.

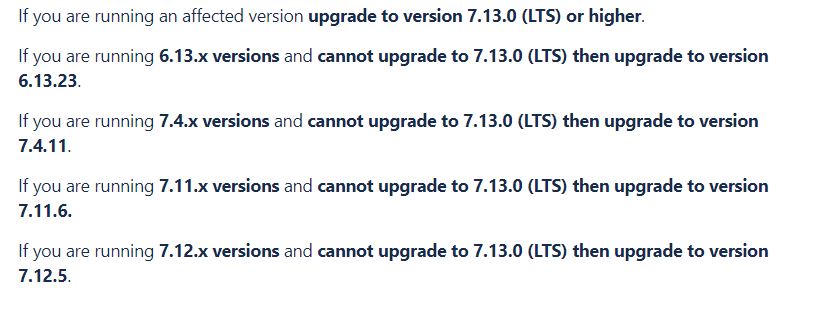

Sfruttando tale falla, un attaccante autenticato (e in alcuni casi un utente non autenticato), potrebbe eseguire codice arbitrario su un'istanza di Confluence Server o Data Center. Le uniche versioni non a rischio sono Confluence Cloud.L'azienda ha pubblicato una patch, contenuta negli aggiornamenti alle versioni 6.13.23, 7.11.6, 7.12.5, 7.13.0 o 7.4.11. Fino a questo punto sembrava un caso del tutto ordinario.

Tutto è cambiato sei giorni dopo la pubblicazione delle patch. Come spesso accade, i ricercatori che hanno scoperto la vulnerabilità hanno pubblicato unarticolo tecnicoche spiega la vulnerabilità e indicava un exploit proof-of-concept.

I cyber criminali non si sono fatti scappare l'opportunità di facili attacchi, e in men che non si dica le società di sicurezza informatica hanno iniziato a segnalare che i cyber criminali stavano attivamente scansionando i server Confluence alla ricerca di quelli vulnerabili (ossia senza patch), che venivano attaccanti.

La cronaca degli attacchi informatici è piena di episodi analoghi. Non ci si aspettava una escalation simile degli attacchi con Confluence. Forse gli attaccanti hanno voluto approfittare del gran numero di aziende che usa questo strumento per il lavoro da remoto.

Di certo è stato anche complice il fatto che l'exploit in questione è particolarmente semplice da usare. E che, in caso di successo, questo PoC consente l'esecuzione di comandi sul server di destinazione, con i quali si potrebbe scaricare altro software (ad esempio uno script di PowerShell o Linux) o avviare un programma.

Alcuni episodi confermano che l'exploit è già stato impiegato per tentare di installare cryptominer su server Confluence Windows e Linux per estrarre Monero. E sono documentati anche casi di download del malware Kinsing.

Non ci sono denunce tal riguardo, ma in via teorica se il server di Confluence fosse ospitato on-premises gli attaccanti potrebbero attaccarlo e attuare poi movimenti laterali per scatenare attacchi ransomware ed esfiltrazione di dati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab