Exploit pubblico sfrutta una falla zero-day di Windows

Un exploit funzionate è in grado di sfruttare una falla zero-day di Windows che non è stata chiusa a dovere da Microsoft nell'ultimo Patch Tuesday.

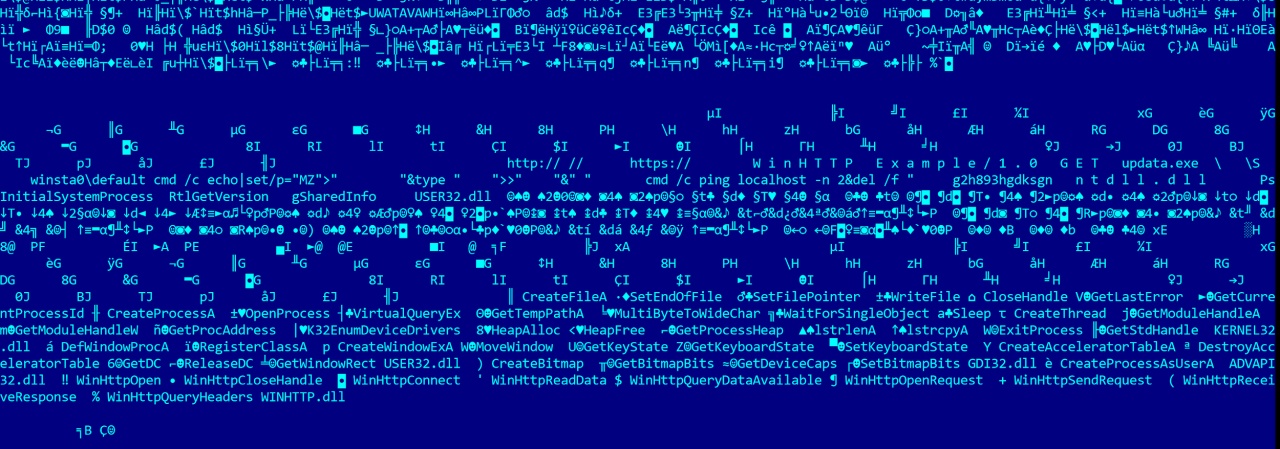

Gli autori di malware stanno già tentando di utilizzare un codice exploit proof-of-concept divulgato pubblicamente domenica, che consente di sfruttare una vulnerabilità zero-day di Microsoft Windows Installer. Come già accaduto in passato, la divulgazione del PoC è stata involontaria, dettata dall'errata convinzione che un bug fosse stato chiuso, quando non lo era.

Riavvolgendo il nastro, il 9 novembre come di consueto Microsoft ha pubblicato le correzioni del Patch Tuesday. Fra le vulnerabilità ufficialmente dichiarate chiuse ce n'era una zero-day con un punteggio CVSS di 5.5 legata all'escalation dei privilegi locali di Windows. Con un exploit funzionante, un attaccante in possesso di un account utente limitato poteva sfruttarla per ottenere privilegi di amministratore su Windows 10, Windows 11 e Windows Server.

Dato che la falla era chiusa, il ricercatore di sicurezza Abdelhamid Naceri che aveva scoperto tale falla, ha pubblicato l'exploit. Fin qui tutto ordinario. In un advisory pubblicato ieri dai ricercatori di Cisco Talos c'è l'allarme: ci sono campioni di malware già sfruttati che tentano di sfruttare la vulnerabilità. E la cattiva notizia è che la patch rilasciata da Microsoft non è efficace. Peggio ancora: il codice exploit proof-of-concept postato da Naceri su GitHub il 22 novembre funziona, nonostante le correzioni implementate da Microsoft.

La buona notizia è che Cisco Talos ha pubblicato nuove regole SNORT che consentono di proteggere gli utenti dallo sfruttamento di tale vulnerabilità. I clienti di Cisco Secure Firewall possono utilizzare l'aggiornamento più recente del proprio set di regole aggiornando la propria SRU. I clienti open source di Snort Subscriber Rule Set possono beneficiare una pari protezione scaricando l'ultimo pacchetto di regole in vendita su Snort.org.

Certo, non è la soluzione che tutti si sarebbero aspettati, ma vista la situazione è la migliore opzione possibile fintantoché Microsoft non avrà provveduto con un update definitivo, magari con una patch di emergenza. Gli esperti di sicurezza ritengono che lo sfruttamento della falla inizierà molto presto, per questo motivo è importante correre ai ripari il prima possibile.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Compliance e NIS2

10-03-2026

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab