APT Turla ha una nuova backdoor difficile da trovare

Il gruppo sponsorizzato dal Cremlino sta usando una nuova backdoor dalle funzioni limitate che è difficile da individuare nei sistemi infetti.

Il gruppo APT Turla sponsorizzato dalla Russia sta impiegando un nuovo strumento per la persistenza e il ghosting nei sistemi compromessi negli Stati Uniti, Germania e Afghanistan. La scoperta è dei ricercatori di Cisco Talos, che hanno soprannominato questa backdoor TinyTurla per le sue funzionalità limitate e per lo stile di codifica semplice. Oltre che per lo spionaggio, può essere impiegata anche dropper di secondo stadio.

TinyTurla è un'arma sconosciuta, creata per soddisfare esigenze particolari come quella di sganciare payload e rimanere invisibile nel momento in cui il malware primario di Turla viene cancellato da una macchina compromessa.

I ricercatori di Talos reputano probabile che quest'arma sia stata utilizzata nel tentativo di compromettere i sistemi del precedente governo afgano, oltre che per spiare quelli statunitensi e tedeschi. Il sospetto è supportato dal fatto che Talos è un APT noto da tempo (è in azione dal 2004) e ha all'attivo una lunga lista di vittime illustri, fra cui il Pentagono, governi, agenzie diplomatiche, gruppi militari, istituti di ricerca di almeno 45 paesi.

TinyTurla

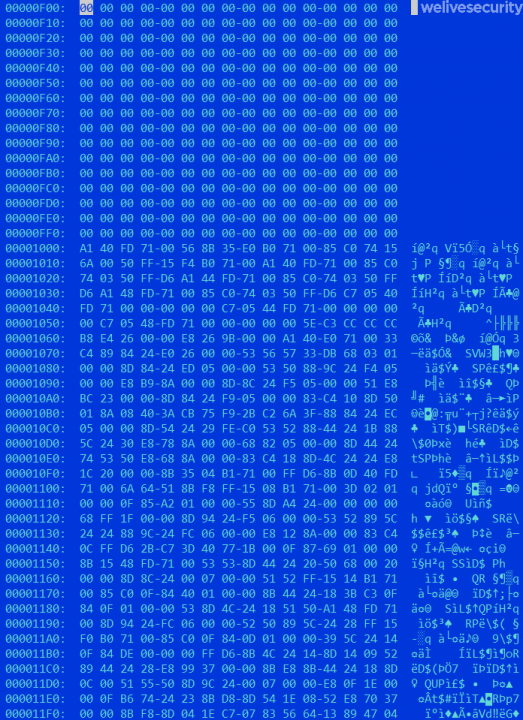

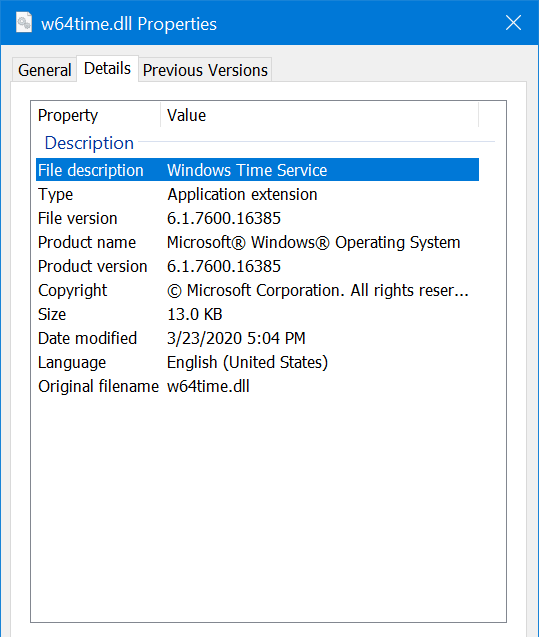

I ricercatori si sono imbattuti in un campione che ha permesso di stabilire che la backdoor si presenta sottoforma di un file .DLL installato come servizio su un computer Windows. Il file è denominato w64time.dll e, poiché esiste un file w32time.dll legittimo in Windows, in molti casi la minaccia non viene rilevata.

Una volta installata sul computer infetto, questa backdoor si collega a un server di comando e controllo remoto e ogni cinque secondi contatta i criminali informatici tramite un canale HTTPS crittografato per verificare la presenza di nuove istruzioni.

TinyTurla è in grado di caricare ed eseguire file e payload, creare sottoprocessi ed esfiltrare dati. I ricercatori sono dell'idea che le funzioni limitate siano volute, per impedirne il rilevamento come software dannoso, e che questa minaccia sia in uso almeno dal 2020.

Nella pagina con i dettagli tecnici i ricercatori spiegano di avere collegato a Turla questa backdoor perché si appoggia alla stessa infrastruttura Penguin Turla utilizzata per precedenti attacchi che sono stati chiaramente attribuiti a questo gruppo. Nella pagina indicata sono elencati tutti gli Indicatori di Compromissione.

Come difendersi da questa nuova minaccia? La risposta del team di Talos è chiarissima: "Spesso è difficile per un amministratore verificare che tutti i servizi in esecuzione siano legittimi. È importante disporre di software e/o sistemi automatizzati che rilevino servizi in esecuzione sconosciuti, e di un team di professionisti qualificati in grado di eseguire analisi forensi adeguate su sistemi potenzialmente infetti".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Traditi attraverso i fornitori di fiducia: la frontiera del phishing su SaaS

09-02-2026

Anche la Commissione Europea ha la sua breccia da gestire

09-02-2026

Cyber spionaggio: gruppo APT asiatico contro Europa e Italia

09-02-2026

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

09-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab