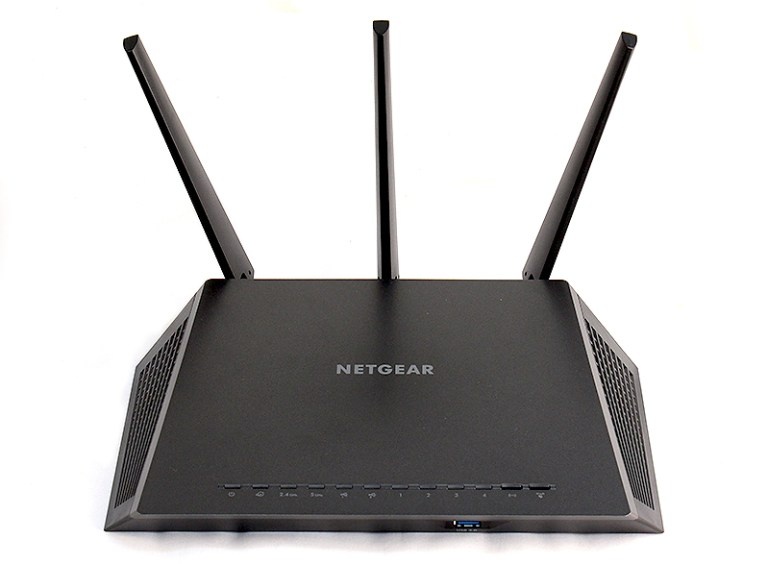

Netgear chiude una vulnerabilità RCE nei router SOHO

Undici router di Netgear destinati agli ambienti domestici e ai piccoli uffici sono soggetti a una vulnerabilità che potrebbe portare a gravi attacchi ed esfiltrazione di dati. La patch è già disponibile.

Netgear ha risolto una vulnerabilità di Remote Code Execution di gravità elevata in 11 router SOHO. La falla, monitorata con la sigla CVE-2021-40847, risiede nel servizio di controllo parentale Circle presente su un numero selezionato di modelli. Se sfruttata, tale falla permette agli attaccanti remoti con accesso alla rete di eseguire codice da remoto con permessi di root tramite un attacco Man-in-the-Middle (MitM).

Il problema riguarda tutti gli utenti, non solo coloro che hanno attivato il controllo parentale. Come spiega il ricercatore di sicurezza che ha scovato la falla, infatti, i controlli parentali non sono abilitati per impostazione predefinita, ma l'aggiornamento di Circle è abilitato per impostazione predefinita. Tanto basta perché un cyber criminale possa modificare il traffico di rete o intercettarlo per ottenere un RCE come root sul router di destinazione.

Quella appena descritta è la parte più difficile, perché una volta ottenuto l'accesso root sarà semplice assumere il controllo completo del traffico di rete che passa attraverso il router compromesso, consentendo così la lettura dei dati crittografati scambiati con altri dispositivi, compresi quelli sulla rete aziendale o domestica della vittima.

Catena d'attacco e modelli a rischio

L'esperto ha anche descritto nel dettaglio la probabile catena d'attacco: prima di tutto l'hacker esegue una ricognizione iniziale per determinare l'ISP utilizzato dalle persone connesse alla rete, quindi lo compromette con strumenti quali phishing o exploit. Una volta fatto può compromettere qualsiasi router su cui è presente il servizio Circle Parental Control.

Tramite questi dispositivi, l'attaccante può comunicare direttamente con qualsiasi computer connesso al router e attivare qualsiasi exploit in circolazione, come per esempio quello che sfrutta la falla PrintNightmare di Windows. L'ultimo passaggio logico è l'esfiltrazione di dati o l'avvio di ulteriori attacchi.

I router a rischio sono i modelli R6400v2 con firmware 1.0.4.106, R6700 con firmware 1.0.2.16, R6700v3 con firmware 1.0.4.106, R6900 con firmware 1.0.2.16, R6900P con firmware 1.3.2.134, R7000 con firmware 1.0.11.123, R7000P con firmware 1.3.2.134. E ancora, R7850 con firmware 1.0.5.68, R7900 con firmware 1.0.4.38, R8000 con firmware 1.0.4.68 e RS400 con firmware 1.5.0.68.

L'update

Netgear esorta i clienti in possesso di uno dei modelli sopra indicati a scaricare il prima possibile l'ultimo aggiornamento firmware disponibile. La procedura richiede di connettersi al supporto NETGEAR, digitare il numero del modello nella casella di ricerca, quindi selezionare il modello dal menu a discesa non appena viene visualizzato.

A questo punto basta selezionare il primo download il cui titolo inizia con Versionefirmware e seguire le istruzioni. Chi non può procedere immediatamente con l'upgrade può mitigare i rischi attivando una VPN in cui convogliare tutto il traffico di rete, così che un attaccante non possa intercettalo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab