Falla VMware vCenter Server, è iniziata la scansione della Rete

I criminali informatici hanno iniziato la scansione della rete per scovare le migliaia di server vCenter potenzialmente vulnerabili ed esposti ad attacchi, a causa di una falla critica appena corretta.

Il giorno successivo alla pubblicazione della patch che chiude una vulnerabilità di upload arbitrario di file nel servizio Analytics di Vmware vCenter Server 6.7 e 7.0, sono partite le scansioni dei dispositivi vulnerabili. Ci sono migliaia di server vCenter potenzialmente vulnerabili ed esposti ad attacchi.

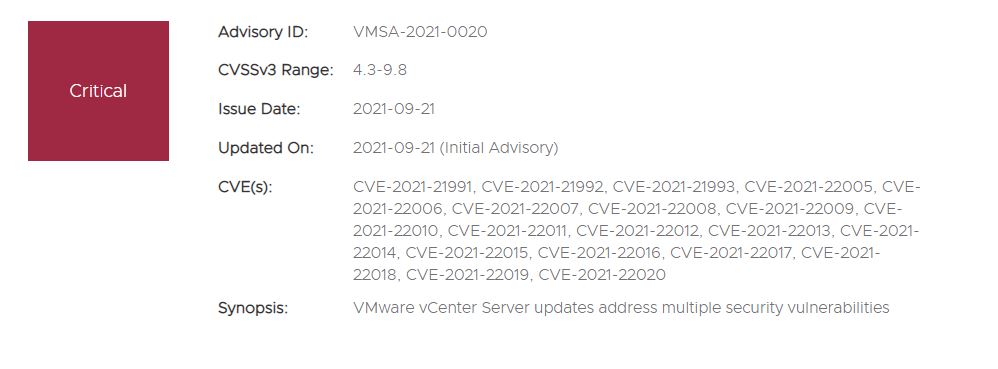

Riavvolgendo il nastro, torniamo a martedì 21 settembre: VMware pubblica un alert in cui annuncia l'esistenza di 19 vulnerabilità nelle appliance vCenter Server e Cloud Foundation. Quella che preoccupa maggiormente è la falla critica monitorata con la sigla CVE-2021-22005, che influisce sulle distribuzioni di vCenter Server 6.7 e 7.0 con configurazioni predefinite. Come spiegato dall'azienda, "un attaccante con accesso alla porta 443 di un server vCenter può sfruttare la falla per eseguire codice su vCenter Server, semplicemente caricando un file creato ad hoc".

L'indice CVSSv3 assegnato è 9.8 su 10 (quindi di livello critico) perché chiunque possa raggiungere vCenter Server dalla rete può ottenere l'accesso, "indipendentemente dalle impostazioni di configurazione di vCenter Server". Altrimenti detto: chiunque potrebbe sfruttare il bug per assumere il controllo di un sistema.

Contestualmente all'alert, VMware ha pubblicato la patch e le misure di mitigazione. La patch, scaricabile da questo link, chiude definitivamente la falla. Chi non può installare immediatamente l'update può adottare le misure temporanee da applicare manualmente o tramite script, indicate qui. VMware ha inoltrepubblicato un documento FAQ dettagliatocon ulteriori domande e risposte relative al bug CVE-2021-22005.

La catena d'attacco è avviata

Non è la prima volta che un annuncio del genere scatena i criminali informatici. Questa vulnerabilità è un richiamo irresistibile per i criminali informatici, data la semplicità di sfruttamento. Oltre tutto, gli attaccanti sanno bene che molte aziende non sono reattive nell'applicazione delle patch, e che i primi giorni dopo l'annuncio sarà semplice trovare facili prede.

Non stupisce quindi che ieri i cyber criminali abbiano iniziato la scansione della rete per scovare i server VMware vCenter esposti a Internet e privi di patch. L'allarme è stato lanciato dall'azienda di intelligence Bad Packets: alcuni dei suoi honeypot VMware hanno rilevato le scansioni.

https://twitter.com/bad_packets/status/1440739385398362135?s=20

In un tweet successivo l'azienda aggiunge che l'attività di scansione si basa sul test delle misure di mitigazione fornite da VMware. Il motore di ricerca Shodan evidenzia che, in questo momento, migliaia di server vCenter potenzialmente vulnerabili sono raggiungibili da Internet e sono esposti ad attacchi.

Non è la prima volta che gli attaccanti eseguono una scansione della rete e attaccano server VMware vCenter vulnerabili. Accadde a febbraio, quando fu diffuso un exploit proof-of-concept che sfruttava la vulnerabilità RCE CVE-2021-21972 di vCenter. A giugno la caccia ai dispositivi fallati era stata scatenata dalla disponibilità dell'exploit per sfruttare la falla RCE CVE-2021-21985.

Precedenti di questa portata dovrebbero essere sufficienti per convincere sulla necessità di applicare la patch il prima possibile.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

29-01-2026

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab