Falla VMware vCenter Server, è iniziata la scansione della Rete

I criminali informatici hanno iniziato la scansione della rete alla ricerca dei server senza patch, e hanno in mano un exploit: il patching è diventato prioritario.

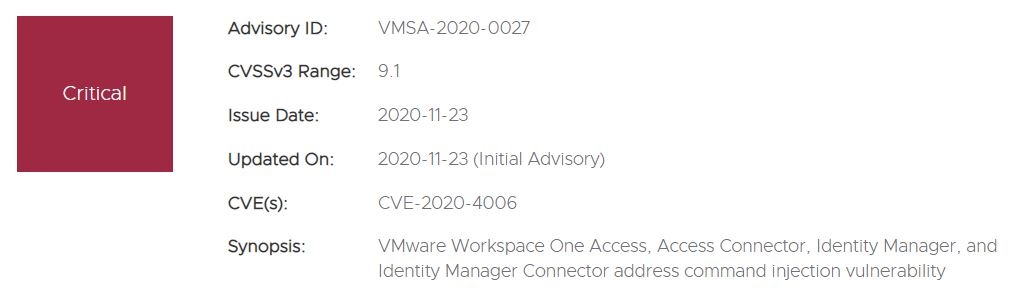

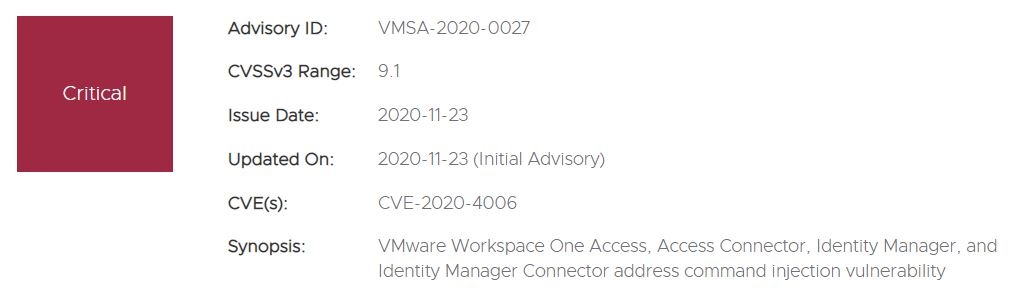

A poco più di una settimana dalla pubblicazione della patch per un difetto RCE critico di VMware vCenter Server, i cyber criminali hanno iniziato la scansione attiva della rete alla ricerca dei prodotti vulnerabili. Il riferimento è alla vulnerabilità CVE-2021-21985 causata dalla mancanza di convalida dell'input nel plug-in Virtual SAN, che è abilitato per impostazione predefinita nel server vCenter.

Sfruttandola, un attaccante con accesso alla porta 443 può eseguire comandi con privilegi elevati sul sistema operativo che ospita vCenter Server. La vulnerabilità ha un punteggio CVSS di 9.8 ed è stata chiusa con le versioni 6.5, 6.7 e 7.0 di vCenter Server. Con le stesse release aggiornate l'azienda ha chiuso anche la vulnerabilità CVE-2021-21986 di media gravità.

Contestualmente alla pubblicazione della patch, VMware aveva esortato i propri clienti a dare priorità a questo aggiornamento perché i precedenti lasciavano intuire che presto sarebbero iniziati gli attacchi. A febbraio 2021 i criminali informatici iniziarono la scansione dei sistemi vCenter Server vulnerabili a una falla un giorno dopo la pubblicazione della patch. In questo caso i tempi sono stati più dilatati, perché è trascorsa una settimana.

La segnalazione è opera di Bad Packets, azienda specializzata nell'intelligence contro le minacce informatiche. La cattiva notizia è che è disponibile un codice di exploit proof-of-concept (PoC) che facilita il lavoro degli attaccanti una volta individuati i prodotti senza patch. Questi ultimi peraltro non sono pochi: secondo gli esperti ci sarebbero ancora migliaia di server vCenter vulnerabili esposti online.

La segnalazione è opera di Bad Packets, azienda specializzata nell'intelligence contro le minacce informatiche. La cattiva notizia è che è disponibile un codice di exploit proof-of-concept (PoC) che facilita il lavoro degli attaccanti una volta individuati i prodotti senza patch. Questi ultimi peraltro non sono pochi: secondo gli esperti ci sarebbero ancora migliaia di server vCenter vulnerabili esposti online.

A questo punto il patching diventa una priorità assoluta per chiunque abbia in uso uno di questi sistemi. A febbraio i gruppi coinvolti negli attacchi furono Darkside e RansomExx. Dopo Colonial Pipeline i primi potrebbero restare fuori dai giochi per un po'. RansomExx però è tuttora attivo, e non è detto che altri gruppi si chiamino della partita.

Sfruttandola, un attaccante con accesso alla porta 443 può eseguire comandi con privilegi elevati sul sistema operativo che ospita vCenter Server. La vulnerabilità ha un punteggio CVSS di 9.8 ed è stata chiusa con le versioni 6.5, 6.7 e 7.0 di vCenter Server. Con le stesse release aggiornate l'azienda ha chiuso anche la vulnerabilità CVE-2021-21986 di media gravità.

Contestualmente alla pubblicazione della patch, VMware aveva esortato i propri clienti a dare priorità a questo aggiornamento perché i precedenti lasciavano intuire che presto sarebbero iniziati gli attacchi. A febbraio 2021 i criminali informatici iniziarono la scansione dei sistemi vCenter Server vulnerabili a una falla un giorno dopo la pubblicazione della patch. In questo caso i tempi sono stati più dilatati, perché è trascorsa una settimana.

La segnalazione è opera di Bad Packets, azienda specializzata nell'intelligence contro le minacce informatiche. La cattiva notizia è che è disponibile un codice di exploit proof-of-concept (PoC) che facilita il lavoro degli attaccanti una volta individuati i prodotti senza patch. Questi ultimi peraltro non sono pochi: secondo gli esperti ci sarebbero ancora migliaia di server vCenter vulnerabili esposti online.

La segnalazione è opera di Bad Packets, azienda specializzata nell'intelligence contro le minacce informatiche. La cattiva notizia è che è disponibile un codice di exploit proof-of-concept (PoC) che facilita il lavoro degli attaccanti una volta individuati i prodotti senza patch. Questi ultimi peraltro non sono pochi: secondo gli esperti ci sarebbero ancora migliaia di server vCenter vulnerabili esposti online. A questo punto il patching diventa una priorità assoluta per chiunque abbia in uso uno di questi sistemi. A febbraio i gruppi coinvolti negli attacchi furono Darkside e RansomExx. Dopo Colonial Pipeline i primi potrebbero restare fuori dai giochi per un po'. RansomExx però è tuttora attivo, e non è detto che altri gruppi si chiamino della partita.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab