Attacco ransomware a SIAE, chiesti tre milioni di riscatto

La Polizia Postale sta indagando sull'attacco ransomware subito da SIAE lo scorso 18 ottobre. Sono stati sottratti 60 GB di dati sensibili.

Il 18 ottobre scorso SIAE, la Società Italiana degli Autori ed Editori, è stata vittima di un attacco ransomware. Gli attaccanti hanno sottratto circa 60 GB di dati e hanno chiesto un riscatto in bitcoin equivalente a 3 milioni. Sono pochi i dubbi sulla matrice dell'attacco, rivendicato dal gruppo ransomware Everest.

Dopo essersi accorta dell'accaduto, la direzione generale ha allertato il Garante della privacy e la Polizia Postale, che ha avviato le indagini attraverso il compartimento di Roma del Cnaipic (Centro nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche). La procura di Roma ha aperto un’indagine per tentata estorsione e accesso abusivo a sistema informatico. Il Direttore Generale SIAE Gaetano Blandini, in una dichiarazione all'agenzia di stampa ANSA ha manifestato l'intenzione di non dare seguito alle richieste dei criminali informatici: "la SIAE non darà seguito alla richiesta di riscatto".

Stando alle fonti di stampa ufficiali, non c'è stata alcuna crittografia dei dati, quindi i sistemi non hanno mai smesso di funzionare e i servizi sono rimasti accessibili. La refurtiva comprende dati sensibili quali carte di identità, patenti, tessere sanitarie e indirizzi. Una parte del bottino è già stata pubblicata insieme alla rivendicazione, a testimonianza del successo dell'attacco.

SIAE ha garantito di avere intrapreso tutte le azioni necessarie per tutelare gli iscritti coinvolti in questo data breach, ma ormai i documenti degli artisti sono sul dark web. A pochi giorni dall'avvenuto attacco i cyber criminali hanno già contattato i primi iscritti SIAE: ad Al Bano e Samuele Bersani sono stati chiesti 10.000 euro di riscattoin bitcoin.

Al momento sono poche le informazioni circa la dinamica dell'attacco, e soprattutto sulla fase iniziale. L'unica informazione che potrebbe costituire un'indicazione sull'avvio della catena di attacco è riportata da ANSA, che riferisce di attacchi di phishing nelle scorse settimane. Molto spesso è il phishing ad aprire le porte agli attaccanti, che una volta entrati nei sistemi attuano movimenti laterali, individuano le informazioni critiche e le esfiltrano, con o senza cifratura dei sistemi.

Tuttavia, al momento qualsiasi supposizione è da confermare. Quello che è certo è che gli attaccanti non erano interessati a bloccare i sistemi, ma solo a rubare dati che sul dark market hanno un grande valore.

Chi è Everest

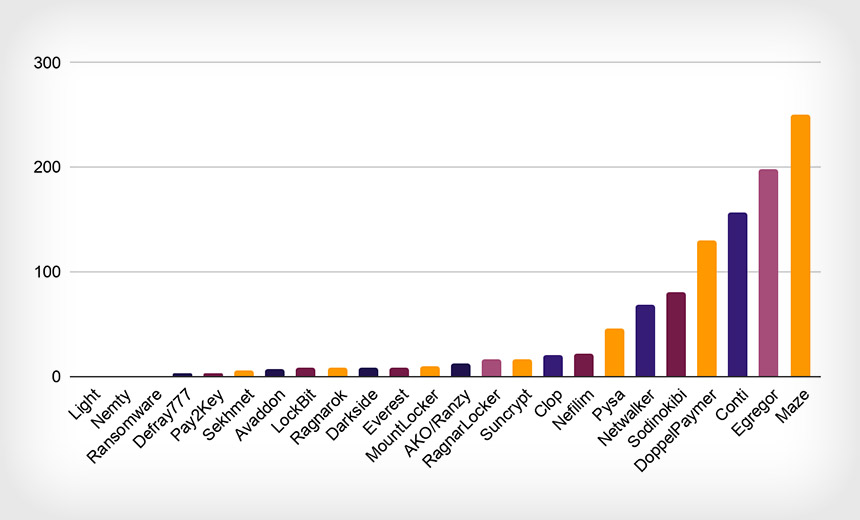

Everest, noto anche come Everbe, è una vecchia conoscenza. Finora ha colpito principalmente in Canada. A seguito dell'uscita di scena di Maze di altri gruppi dominanti, Everest è fra gli "osservati speciali" insieme a Pay2Key e RansomEXX, celebre in Italia dopo l'attacco alla Regione Lazio. Per ora Everest non ha giocato un ruolo da protagonista sulla scena criminale, come si può vedere nel grafico pubblicato da Flashpoint e relativo agli attacchi noti avvenuti fra novembre 2019 e dicembre 2020.

Tuttavia, nell'alert sulle tendenze da tenere d'occhio emesso dall'azienda di cyber security Cyfirma il 18 luglio 2021 figurava proprio Everest. Fra le sue attività sono indicate phishing, malware, ransomware, exploit e sfruttamento di vulnerabilità, social engineering, esfiltrazione di dati, attacchi DDoS, furti d'identità.

Circa gli obiettivi, sono indicati furto di dati, crittografia e interruzione della business continuity. La motivazione che spinge il gruppo ad agire è il guadagno finanziario. A quanto riportano gli esperti di cyber security, gli operatori del ransomware Everest hanno guadagnato notorietà grazie alla promozione del loro sito di rivendicazione, portata avanti contattando ricercatori di sicurezza e giornalisti.

Tipico di questo collettivo ransomware (oltre che di Clop) è contattare i clienti delle vittime per esortarli a fare pressione sull'azienda affinché paghi il riscatto.

Quanto agli strumenti di attacco usati, la casistica internazionale fa riferimento ad Everest Locker, che proviene dalla premiata famiglia Everbe 2.0 e ha un funzionamento standard: cifra i file sui sistemi della vittima aggiungendo loro l'estensione everest@airmail.cc. Questo dettaglio non quadra con il modus operandi dell'attacco a SIAE. Salvo smentite, non risulta infatti alcuna crittografia di dati, ma solo un'esfiltrazione. Tuttavia c'è un particolare: Everest viene distribuito tramite allegati email malevoli, spesso sotto forma di file di Microsoft Office con macro incorporate.

Non resta che attendere il prosieguo delle indagini ufficiali per chiarire ogni dubbio.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab