Regione Lazio: la catena (provvisoria) dell'attacco

Da dov'è partito l'attacco alla Regione Lazio: i dettagli di una catena d'attacco classica che ha funzionato a meraviglia.

Riguardo al cyber attacco alla Regione Lazio, quella che si sta delineando nelle ultime ore è una lunga catena di attacco che rispecchia pedissequamente le tendenze di hacking degli ultimi mesi. Meccanismi ben noti agli esperti di cyber security, più volte oggetto di formazione e di divulgazione. Che però non sono stati gestiti da una infrastruttura informatica obsoleta come quella italiana, dove burocrazia e mancanza di fondi rallentano qualsiasi tentativo d'innovazione, in contrapposizione con un tessuto criminale, rapido, versatile e resiliente. Passando al setaccio le fonti italiane e straniere, al netto dei dati evidentemente inattendibili, ecco che cosa potrebbe essere successo. Il condizionale è d'obbligo fino a quando le indagini non saranno chiuse; nel frattempo potrebbero emergere ulteriori informazioni che confermano o smentiscono quanto riportato di seguito.

L'antefatto

In una data e ora non precisati, uno o più server in un datacenter in Sardegna vengono bucati da un hacker.

Nel darkweb, il 30 luglio

È l'1:33 del 30 luglio quando sul dark web l'utente Eastfarmer pubblica un messaggio in un forum: vende credenziali di accesso all'azienda italiana di servizi informatici Engineering Spa, rubate da un server in Sardegna. È un pesce grosso con "oltre 40 sedi sparse per il mondo e 12.000 dipendenti" come si legge sul sito web ufficiale. L'elenco dei clienti, liberamente consultabile, è notevole, per questo un accesso vale oro. Eastfarmer chiede 30.000 euro in bitcoin e dà 4 giorni di tempo per accettare l'offerta. Non dovrà attendere così a lungo.

Sabato 31 luglio

I sistemi di Engineering spa vengono attaccati e vengono sottratte le credenziali di accesso a Lazio Crea, società controllata della Regione Lazio. Prelevati anche i dati di altri clienti di Engineering spa. Per ora sono noti i nomi di Salini ed ERG. Successivamente Engineering confermerà l'attacco, ma smentirà a La Repubblica il furto di dati, affermando che l'attacco è stato respinto e che non si è verificata alcuna intrusione. La questione resta aperta.

La notte fra sabato 31 luglio e domenica 1 agosto

L'azienda italiana Salini, colosso dell'edilizia a livello europeo, viene attaccata. Subito dopo ERG, azienda leader nel settore energetico, viene attaccata. Un cyber criminale conferma a La Repubblica di essere passato per Engineering spa per l'attacco a ERG. Subito dopo l'attacco alla Regione Lazio. Uno sviluppatore di Lazio Crea con accesso al sistema della pubblica amministrazione regionale, in smartworking da Frosinone, lascia il computer acceso. I criminali informatici entrano nel sistema con le credenziali di cui sono in possesso. È un colpo grosso perché, secondo quanto riporta il Corriere della Sera, la vittima ha i privilegi di amministratore di sistema.  Gli attaccanti fanno movimenti laterali nella rete di destinazione, individuano i backup (che sono sempre il primo obiettivo dei gruppi ransomware, per accertarsi che la vittima non possa ripristinare i file senza il decryptor), copiano i dati che reputano interessanti e, finita la scorribanda, sganciano il ransomware che cifra tutti i sistemi, backup compresi. Questa ricostruzione è approssimativa perché mancano elementi di prova importanti come i payload impiegati (quasi sicuramente più d'uno), le tecniche di elusione, i movimenti laterali, e altro.

Gli attaccanti fanno movimenti laterali nella rete di destinazione, individuano i backup (che sono sempre il primo obiettivo dei gruppi ransomware, per accertarsi che la vittima non possa ripristinare i file senza il decryptor), copiano i dati che reputano interessanti e, finita la scorribanda, sganciano il ransomware che cifra tutti i sistemi, backup compresi. Questa ricostruzione è approssimativa perché mancano elementi di prova importanti come i payload impiegati (quasi sicuramente più d'uno), le tecniche di elusione, i movimenti laterali, e altro.

Domenica 1 agosto

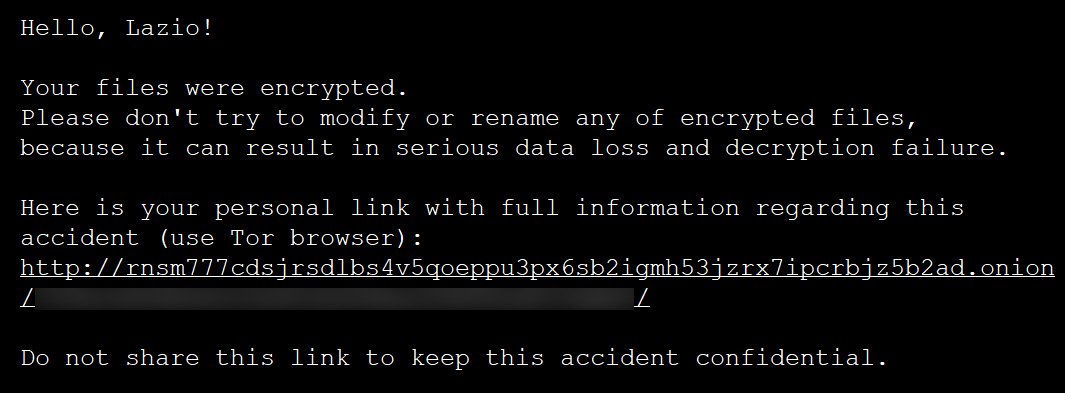

Gli addetti della Regione tentano di accedere ai sistemi e si trovano davanti questo messaggio, che è stato poi reso pubblico dal sito statunitense BleepingComputer:  Sono le 10 del mattino quando un tweet dall'account ufficiale della Regione Lazio annuncia:

Sono le 10 del mattino quando un tweet dall'account ufficiale della Regione Lazio annuncia:

È in corso un attacco hacker al ced regionale. Sono in corso tutte le operazioni di difesa e di verifica per evitare il potrarsi dei disservizi. Le operazioni relative alla vaccinazioni potranno subire rallentamenti. Ci scusiamo per il disagio indipendente dalla nostra volontà. — Regione Lazio (@RegioneLazio)">August 1, 2021https://twitter.com/RegioneLazio/status/1421743369177518080?ref_src=twsrc%5Etfw

Schema classico e tempismo perfetto

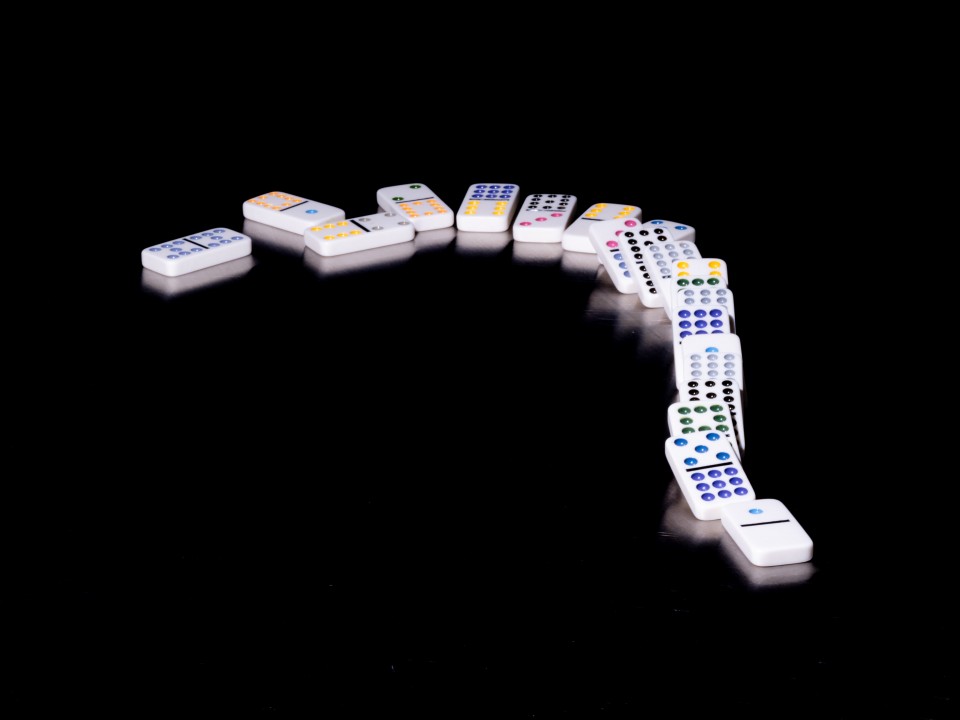

Tutto è partito da un server sardo violato, a cui è seguita la compravendita di credenziali rubate, che ha causato la violazione di un fornitore di servizi, che a sua volta ha causato la violazione di tre aziende clienti. Alla fiera dell'est in chiave moderna, andata in scena nel tempo di un fine settimana. È il più classico degli schemi di attacco attuali, che fa capire come sia bastata una violazione di un server apparentemente insignificante per condurre in poche ore all'hacking della Regione Lazio e ai disservizi che i cittadini stanno sperimentando. Questi sono i meccanismi con cui il cyber crime lavora: non è un'eccezione, è la regola, e ci sono fior di precedenti a dimostrarlo. C'è da riflettere, perché siamo di fronte a un classico degli attacchi alla supply chain: ha poco senso chiudere i dati in cassaforte se la chiave della cassaforte stessa è facilmente accessibile.

Le armi impiegate

Non è chiaro se Eastfarmer abbia venduto le credenziali a uno solo o a più gruppi criminali. Il dubbio è lecito perché a quanto pare nei tre attacchi in questione sono state impiegate due armi differenti. BleepingComputer reputa che la regione Lazio sia stata affondata dal gruppo ransomware RansomEXX. È in circolazione dal 2018 e ha alle spalle una storia di attacchi di alto profilo, tra cui reti governative brasiliane, il Dipartimento dei Trasporti del Texas (TxDOT), Konica Minolta, IPG Photonicse CNT dell'Ecuador. I giornalisti addebitano l'attacco a questo gruppo criminale perché l'URL ONION riportato nella schermata che abbiamo pubblicato sopra è un sito Tor noto per l'operazione RansomEXX. ERG e Salini sarebbero invece state colpite con LockBit 2.0.

Le conseguenze

Su questo capitolo ci sarà ancora molto da scrivere nelle prossime settimane. Per ora ci sono dei punti fermi. Salini ha retto il colpo: grazie a un sistema di difesa informatico di ultima generazione ha respinto l'attacco con successo. ERG e Regione Lazio non sono riuscite ad arginare l'attacco e sono rimaste bloccate. I dati sono crittografati. A meno che non venga pagato un riscatto, in assenza dei backup ripristinare tutto sarà arduo. Non ci sono informazioni su eventuali contrattazioni in atto, fatto salvo per un'affermazione lapidaria del Ministro dell'Interno Luciana Lamorgese: "lo Stato non tratta".

Il commento di Engineering

Il 7 agosto, Engineering ha reso pubblica una ulteriore precisazione sull'attacco ransomware. L'azienda ha spiegato che "le approfondite verifiche da subito iniziate, nella notte del 5 agosto hanno permesso di rilevare una possibile compromissione di credenziali di accesso ad alcune VPN di clienti, subito avvertiti individualmente". Questi "Sono stati invitati ad eseguire il cambio password degli account supportati dai nostri team segnalandoci ogni sospetto di utilizzo inappropriato di nostre credenziali, e lo stesso invito lo stiamo inoltrando in queste ore a tutti i clienti. Ad oggi non vi è alcuna prova di ulteriori attività rispetto a quelle già note, ma come è dovuto davanti a eventi complessi, proseguiranno ulteriormente le investigazioni su quanto accaduto con il supporto di Kaspersky".

Engineering ribadisce che "Le ulteriori informazioni riportate sono legate all'evento di cui la Società aveva già dato comunicazione e su cui non c'è alcuna evidenza di un collegamento con quanto avvenuto alla Regione Lazio. Avendo fornito con chiarezza tutti gli elementi chiave per evitare ricostruzioni scorrette e ingannevoli come più volte capitato in questi ultimi giorni, Engineering si riserva di agire in tutte le sedi opportune a tutela della propria immagine e dei propri dipendenti".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Libraesva e Cyber Guru si alleano: nuovo polo europeo per la security

27-01-2026

Nel 2025 un attacco ransomware su tre è partito da credenziali rubate

27-01-2026

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

27-01-2026

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

26-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab