Ransomware Maze chiude i battenti, il codice sopravvivrà

Da metà settembre i criminali dietro al ransomware Maze stanno dismettendo le attività. Il codice però non morirà: è già attivo il ransomware Egregor con lo stesso codice.

Il famigerato gruppo criminale dietro al ransomware Maze, che fra maggio 2019 e settembre 2020 ha seminato il panico e incassato illegalmente milioni di dollari in riscatti, sta chiudendo i battenti. Il gruppo ha interrotto gli attacchi e, tempo di incassare gli ultimi riscatti, uscirà di scena.

Non è una mossa inedita, anche GandCrab fece lo stesso nel 2019. L'intenzione di dismettere l'attività era nell'aria: negli ultimi giorni Maze ha iniziato a rimuovere le vittime in elenco sul suo sito. Ne restano solo due, oltre ai malcapitati che hanno ormai visto pubblicati per intero i dati che gli sono stati sottratti.

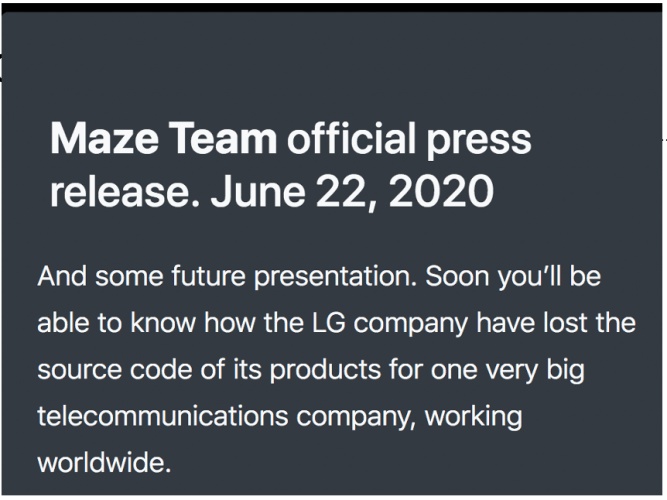

A quanto pare, quando le ultime pratiche saranno del tutto sbrigate sarà pubblicato anche un comunicato stampa ufficiale, da cui forse si riusciranno a intuire i motivi di questa decisione. A prescindere da quali siano, le loro azioni criminali resteranno nella storia per molti motivi.

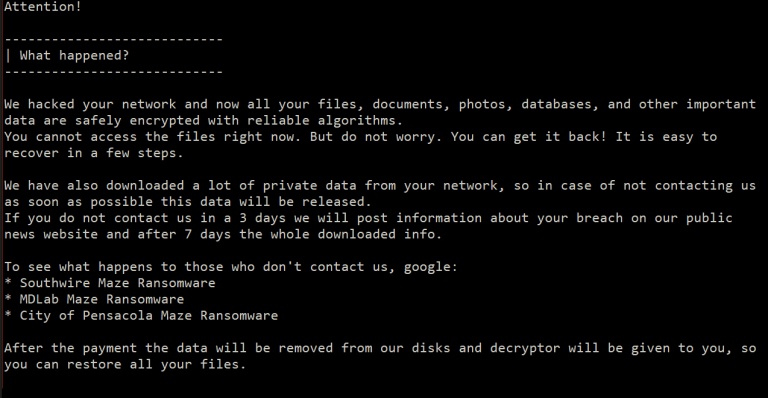

Il secondo motivo è la tattica della doppia estorsione, che ha rivoluzionato gli attacchi ransomware. Prima i file vengono rubati, poi cifrati. Alle vittime venivano chiesti due pagamenti: uno per avere la chiave di decodifica con cui tornare in possesso dei file, l'altro affinché le informazioni rubate non vengano rese pubbliche.

Come detto più volte, la disponibilità di backup funzionanti metteva spesso le aziende nella posizione di non pagare i riscatti. Tuttavia, il danno d'immagine di un data leak, la mancata tutela della privacy delle informazioni o la loro importanza strategica spingono le vittime a pagare il secondo riscatto.

La tecnica si è rivelata fin da subito vincente, tanto che non morirà con Maze. Molti altri gruppi tuttora attivi l'hanno imitata: REvil, Clop, DoppelPaymer. Questa tecnica di doppia estorsione è ora uno standard utilizzato in quasi tutti gli attacchi ransomware.

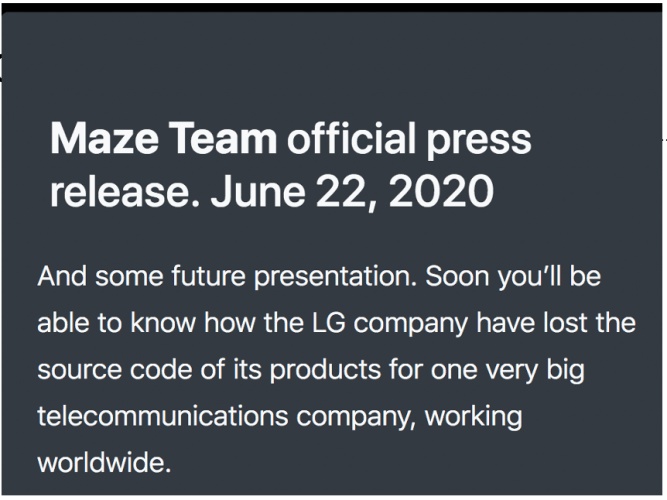

Un tassello importante di questa tattica ricattatoria è stato il sito Maze news, su cui i cyber criminali pubblicavano i dati rubati alle aziende non solventi. Era diventato un sito molto seguito, e si presume che lì verrà pubblicato il comunicato stampa ufficiale che annuncerà il termine delle attività. Altri gruppi hanno ora siti con contenuti simili.

Un altro capitolo importante della storia di Maze, anche questo destinato a lasciare il segno, è stata l'alleanza con Ragnar Locker e LockBit per la condivisione delle informazioni e delle tattiche. È stato un forte segnale del fatto che le organizzazioni criminali non si danno necessariamente battaglia fra loro.

Ha dimostrato che unendo le forze si capitalizzano meglio le azioni e si incrementano i guadagni. Non ultimo, è un sintomo di quello che sta accadendo nel dark web, dove il cyber crime è ormai un'impresa strutturata e organizzata. Di recente anche il team dietro gli attacchi REvil-Sodinokibi ha pubblicato un annuncio per cercare affiliati.

Sembra che ogni idea di Maze si sia rivelata vincente e meritevole di imitazione. Ecco perché, a prescindere da quello che faranno i suoi ideatori, il nome Maze resterà nella memoria per molto tempo.

Non è dato sapere al momento se Maze farà altrettanto. Quello che si sa è che il codice di Maze non morirà. I colleghi statunitensi di BleepingComputer sono riusciti a prendere contatto con uno dei criminali del gruppo dietro all'attacco ransomware ai danni di Barnes and Noble.

Ha spiegato qualcosa che è già noto e qualcosa di meno conosciuto. Nel primo gruppo rientra il fatto che gli attacchi ransomware in genere prendono il via con un primo attacco finalizzato al furto di credenziali di dominio di Windows. In seguito i dati compromessi passano di mano dal primo gruppo a quelli affiliati che di fatto distribuiscono il ransomware. È questo secondo gruppo che compromette le reti. Il riscatto che viene incassato è ripartito in parti uguali fra il gruppo che ha compromesso la rete, quello affiliato e gli sviluppatori del ransomware.

Maze rientra nelle fila degli sviluppatori di ransomware. Adesso che si ritira che cosa succederà? Secondo le indiscrezioni che circolano, i suoi affiliati si sposteranno al ransomware Egregor. Per chi non l’avesse mai sentito nominare, è in circolazione da metà settembre, ossia dal momento in cui Maze ha iniziato a smantellare l’attività. È diventato rapidamente molto attivo, e sembrerebbe che alla sua base ci sia gran parte del codice di Maze e Sekhmet. Sfrutta anche le stesse note di riscatto e la stessa denominazione del sito di pagamento.

Questo significa che, nonostante l’uscita di scena di Maze, lo scenario internazionale del ransomware non cambierà molto. Anzi, la sua eredità passerà banalmente di mano.

Non è una mossa inedita, anche GandCrab fece lo stesso nel 2019. L'intenzione di dismettere l'attività era nell'aria: negli ultimi giorni Maze ha iniziato a rimuovere le vittime in elenco sul suo sito. Ne restano solo due, oltre ai malcapitati che hanno ormai visto pubblicati per intero i dati che gli sono stati sottratti.

A quanto pare, quando le ultime pratiche saranno del tutto sbrigate sarà pubblicato anche un comunicato stampa ufficiale, da cui forse si riusciranno a intuire i motivi di questa decisione. A prescindere da quali siano, le loro azioni criminali resteranno nella storia per molti motivi.

L’impronta indelebile di Maze

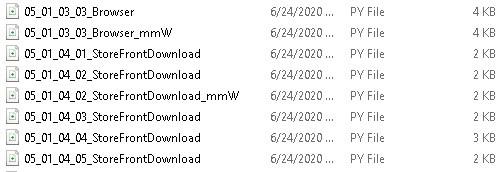

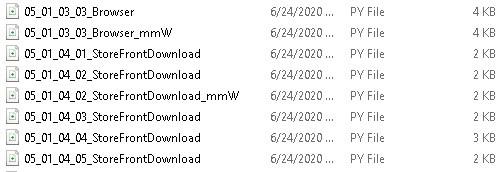

Il primo motivo per il quale Maze verrà ricordato a lungo sono le sue vittime illustri: in un anno e mezzo di attività Maze è stato responsabile di attacchi contro Southwire, Canon, LG Electronics, Xerox, la città di Pensacola, e molti altri.Il secondo motivo è la tattica della doppia estorsione, che ha rivoluzionato gli attacchi ransomware. Prima i file vengono rubati, poi cifrati. Alle vittime venivano chiesti due pagamenti: uno per avere la chiave di decodifica con cui tornare in possesso dei file, l'altro affinché le informazioni rubate non vengano rese pubbliche.

Come detto più volte, la disponibilità di backup funzionanti metteva spesso le aziende nella posizione di non pagare i riscatti. Tuttavia, il danno d'immagine di un data leak, la mancata tutela della privacy delle informazioni o la loro importanza strategica spingono le vittime a pagare il secondo riscatto.

La tecnica si è rivelata fin da subito vincente, tanto che non morirà con Maze. Molti altri gruppi tuttora attivi l'hanno imitata: REvil, Clop, DoppelPaymer. Questa tecnica di doppia estorsione è ora uno standard utilizzato in quasi tutti gli attacchi ransomware.

Un tassello importante di questa tattica ricattatoria è stato il sito Maze news, su cui i cyber criminali pubblicavano i dati rubati alle aziende non solventi. Era diventato un sito molto seguito, e si presume che lì verrà pubblicato il comunicato stampa ufficiale che annuncerà il termine delle attività. Altri gruppi hanno ora siti con contenuti simili.

Un altro capitolo importante della storia di Maze, anche questo destinato a lasciare il segno, è stata l'alleanza con Ragnar Locker e LockBit per la condivisione delle informazioni e delle tattiche. È stato un forte segnale del fatto che le organizzazioni criminali non si danno necessariamente battaglia fra loro.

Ha dimostrato che unendo le forze si capitalizzano meglio le azioni e si incrementano i guadagni. Non ultimo, è un sintomo di quello che sta accadendo nel dark web, dove il cyber crime è ormai un'impresa strutturata e organizzata. Di recente anche il team dietro gli attacchi REvil-Sodinokibi ha pubblicato un annuncio per cercare affiliati.

Sembra che ogni idea di Maze si sia rivelata vincente e meritevole di imitazione. Ecco perché, a prescindere da quello che faranno i suoi ideatori, il nome Maze resterà nella memoria per molto tempo.

Che cosa succede ora

Non è raro che quando un gruppo criminale dietro ad attacchi ransomware si ritira di scena pubblichi le chiavi di cifratura per consentire alle vittime di tornare (gratuitamente) in possesso dei propri file. In passato è accaduto con Crysis, TeslaCrypt e Shade. È una sorta di riscatto morale, per quanto possa valere.Non è dato sapere al momento se Maze farà altrettanto. Quello che si sa è che il codice di Maze non morirà. I colleghi statunitensi di BleepingComputer sono riusciti a prendere contatto con uno dei criminali del gruppo dietro all'attacco ransomware ai danni di Barnes and Noble.

Ha spiegato qualcosa che è già noto e qualcosa di meno conosciuto. Nel primo gruppo rientra il fatto che gli attacchi ransomware in genere prendono il via con un primo attacco finalizzato al furto di credenziali di dominio di Windows. In seguito i dati compromessi passano di mano dal primo gruppo a quelli affiliati che di fatto distribuiscono il ransomware. È questo secondo gruppo che compromette le reti. Il riscatto che viene incassato è ripartito in parti uguali fra il gruppo che ha compromesso la rete, quello affiliato e gli sviluppatori del ransomware.

Maze rientra nelle fila degli sviluppatori di ransomware. Adesso che si ritira che cosa succederà? Secondo le indiscrezioni che circolano, i suoi affiliati si sposteranno al ransomware Egregor. Per chi non l’avesse mai sentito nominare, è in circolazione da metà settembre, ossia dal momento in cui Maze ha iniziato a smantellare l’attività. È diventato rapidamente molto attivo, e sembrerebbe che alla sua base ci sia gran parte del codice di Maze e Sekhmet. Sfrutta anche le stesse note di riscatto e la stessa denominazione del sito di pagamento.

Questo significa che, nonostante l’uscita di scena di Maze, lo scenario internazionale del ransomware non cambierà molto. Anzi, la sua eredità passerà banalmente di mano.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab