Cyber Stability Games: è in gioco la sicurezza informatica

Un'esperienza di gamification pensata per diplomatici e politici consente di far comprendere a chi non ha nozioni tecniche le difficoltà della gestione di un cyber attacco.

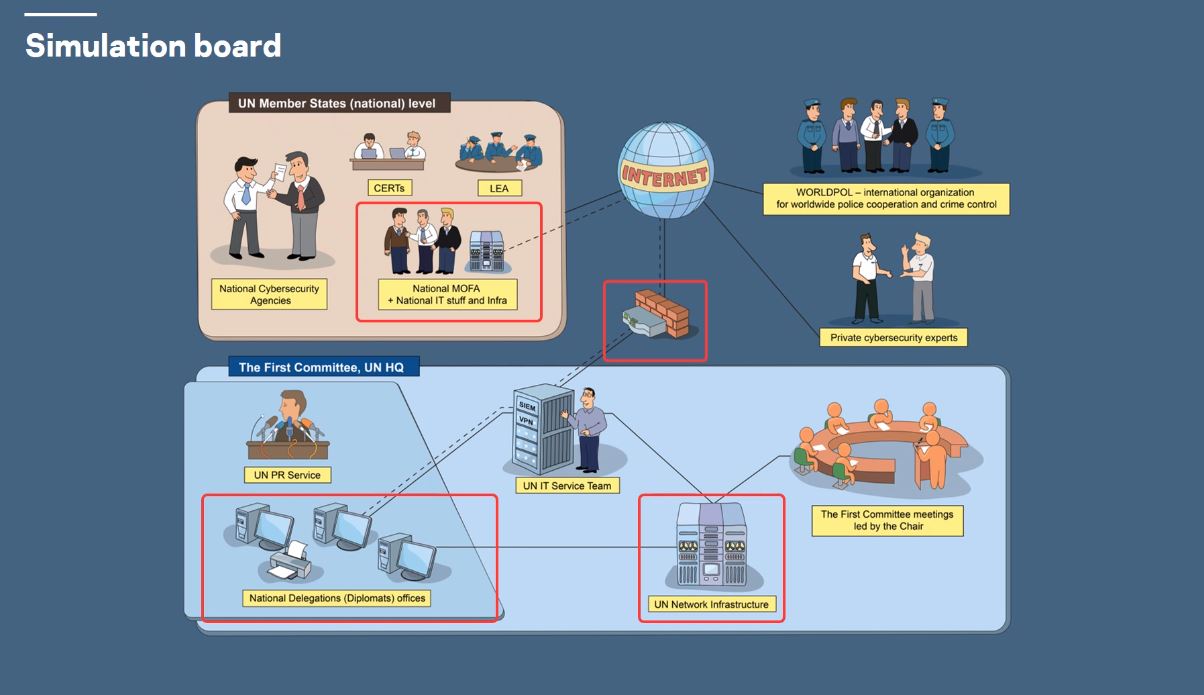

Portare la sicurezza informatica all'attenzione di diplomatici, politici e figure professionali prive di background tecnico. È l'idea fondante di Cyber Stability Games, un'esperienza di capacity building che si sviluppa in cinque round e che simula un attacco informatico al Primo Comitato delle Nazioni Unite.

È parte del programma KIPS (Kaspersky Interactive Protection Simulation) e abbiamo avuto l'occasione di provarlo per capirne dinamiche e potenzialità. La tecnica di base è la gamification, il ben noto impiego delle dinamiche tipiche del gaming non a fini ludici, ma per fare apprendere più facilmente ai giocatori dei concetti ostici o noiosi.

Nel caso della cyber security, si sfrutta il presupposto che il gioco è un'attività diverente e coinvolgente, per somministrare ai giocatori nozioni sui comportamenti corretti da tenere per prevenire gli attacchi informatici. Kaspersky impiega da tempo la gamification applicata ai corsi di formazione aziendale per la security awareness. Con Cyber Stability Games prova a rivolgersi a un target diverso, con obiettivi differenti.

Cyber Stability Games

Cyber Stability Games è realizzato in collaborazione con DiploFoundation ed è stato sviluppato per consentire a chi non ha un background tecnico di apprendere quali sono le complessità dell'attribuzione tecnica di un attacco informatico. I giocatori partecipano singolamente alla simulazione, in cui vestono i panni di diplomatici in un mondo fittizio. Devono fronteggiare un attacco mirato sofisticato contro l'infrastruttura informatica del Primo Comitato delle Nazioni Unite. L'obiettivo è individuare il colpevole scegliendolo fra cinque possibili threat actor.

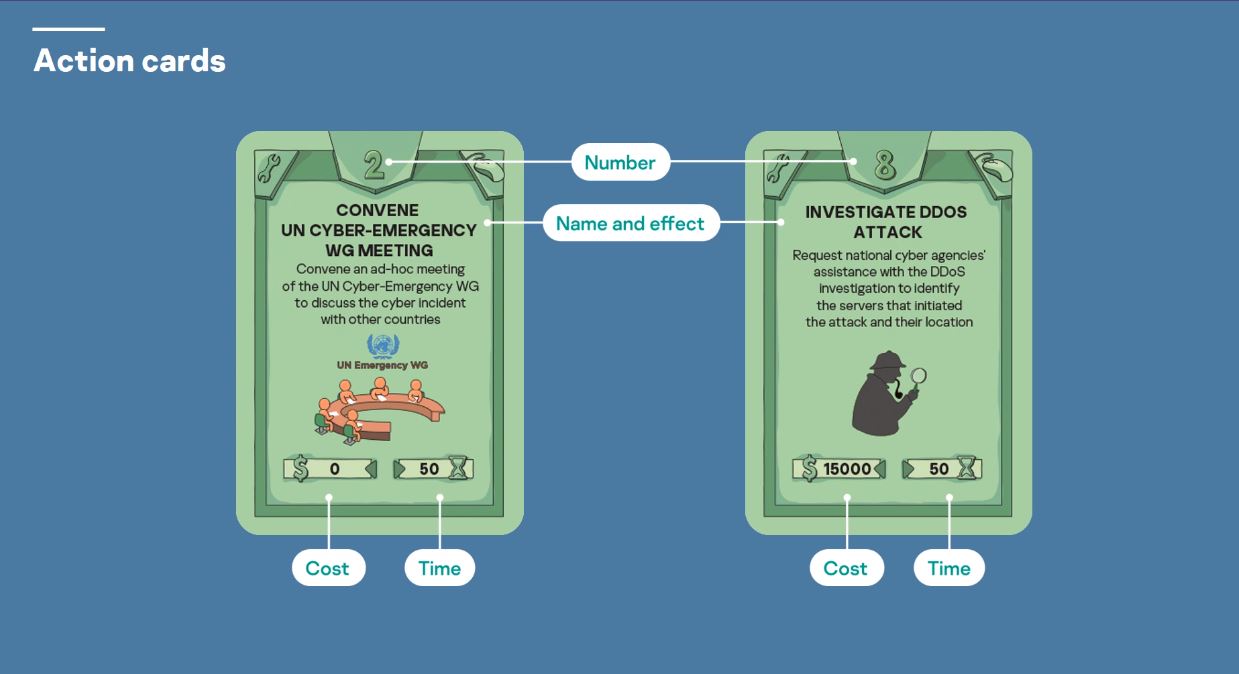

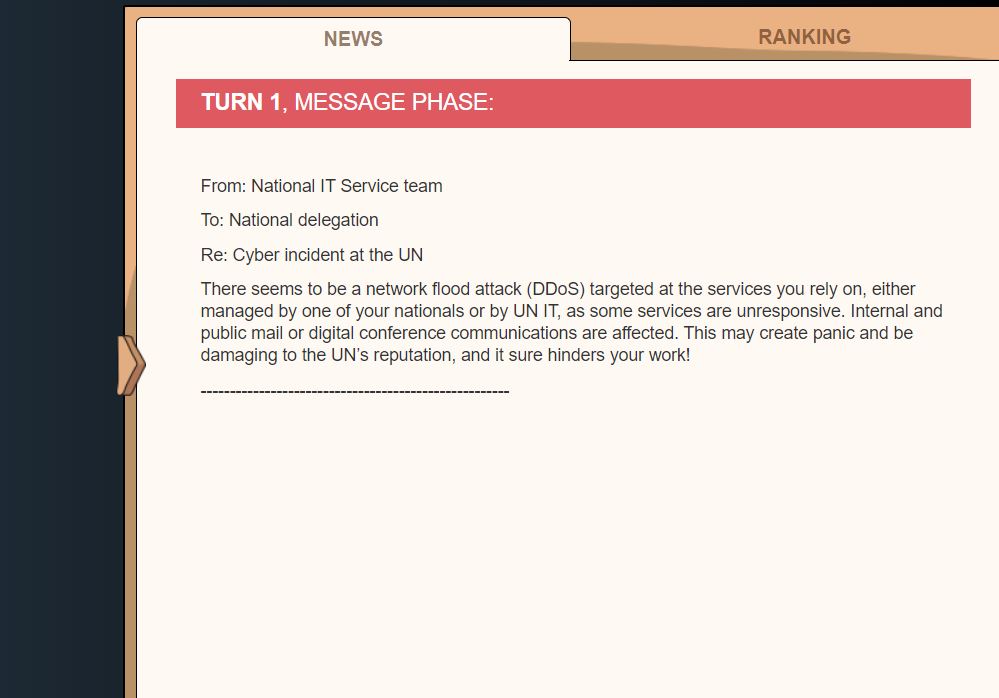

Si gioca per un totale di cinque round, ai partecipanti vengono forniti un budget di spesa, delle risorse di tempo e varie schede (carte) che possono essere utilizzate per reagire alle singole azioni. Per esempio, un attacco ransomware crittografa i dati e mette fuori gioco gli account di posta elettronica. Per rispondere si può scegliere di chiedere il supporto di un'entità privata o una governativa, e si può cercare di risolvere la situazione pagando il riscatto o optando per la creazione di account gratuiti di posta elettronica.

Al termine di ciascun round, ad ogni azione viene assegnato un punteggio: alla risposta corretta spetta il punteggio più alto. Inoltre, un report spiega gli effetti sortiti delle carte scelte e come si svilupperà di conseguenza lo scenario successivo.

La nostra esperienza

L'interfaccia e la dinamica di gioco sono strutturate per rendere Cyber Stability Games accessibile a chi non è un giocatore abituale di videogame. Non sono necessarie doti come i buoni riflessi, un'elevata reattività e capacità di movimento. Il gioco è statico, basato sulla scelta di carte.

L'interfaccia ricorda molto quelle tipiche dei giochi di carte online, con colori tenui, pochi strumenti utili e nulla che possa distrarre l'attenzione dalla riflessione sulla scelta della carta migliore. Le carte sono chiare da interpretare: una breve descrizione permette di capire velocemente qual è la funzione di ciascuna. I riferimenti di costi e tempi sono bene in evidenza. Associati al conteggio del budget (che è unico per tutta la durata del gioco) sempre ben visibile, è difficile perdere di vista l'investimento che si sta facendo e la somma che rimane in cassa.

Ciascun round è aperto da un messaggio semplice da comprendere, in cui appaiono i pochi termini tecnici e sigle che sono stati ben spiegati prima di iniziare il gioco. Ogni roundi si gioca su quattro fasi: il messaggio di esordio che presenta il problema (l'avvenuto attacco, una notizia o un messaggio interno), la fase di scelta della carta con il tempo per cambiare idea, e il reporting conclusivo con l'assegnazione del punteggio.

Che cosa c'è di buono

Gli aspetti positivi di questa esperienza sono molti. Prima di tutto il budget. La cyber security comporta una spesa, che non è da considerare come un costo ma come un investimento. Quasi sempre le Nazioni investono in cyber security cifre che sembrano elevate a chi non conosce l'argomento, ma che si rivelano puntualmente insufficienti a un occhio esperto. Questo accade anche nelle aziende, con i board che spesso non erogano gli investimenti richiesti dai responsabili IT.

Il budget di Cyber Stability Games è volutamente ristretto se confrontato con le voci di spesa previste dal mazzo delle carte di gioco. È chiaramente un messaggio fatto per passare l'idea che l'investimento in cyber security dev'essere adeguato all'obiettivo che si vuole raggiungere.

C'è anche il rovescio della medaglia: non è detto che giocando le carte più "pesanti" in termini di costi si uscirà vincitori dal gioco. Anche qui c'è un insegnamento. Sono sempre più numerosi gli esperti di sicurezza che segnalano un problema comune a molte aziende: alti investimenti a fronte di risultati mediocri. Perché non è ancora chiaro che la sicurezza informatica non si ottiene comprando e installando tutti i prodotti migliori sul mercato. Invece si ottiene con un'attenta analisi del rischio, e scegliendo di conseguenza poche soluzioni mirate sulle reali necessità di ogni singola azienda.

Il secondo aspetto è la tempistica delle scelte. Qui il concetto è piuttosto banale: non fare nulla non paga, agire fuori tempo massimo non paga. Come dire: bisogna scoprire l'importanza della sicurezza informatica prima di subire un attacco. Dopo è troppo tardi, e il danno non è più controllabile o mitigabile.

Terzo aspetto è la strategia. Quello che propone Kaspersky è di fatto un gioco di strategia, in cui sono volutamente inseriti messaggi sbillini e ingannatori fatti per indurre i giocatori a fare scelte sbagliate. Non è un atteggiamento amichevole. Non lo è nemmeno quello dei cyber criminali quando promettono alle vittime di restituire l'accesso ai dati in cambio del pagamento riscatto, e poi non lo fanno. O quando promettono in cambio di denaro di non rivendere i dati rubati, che finiscono comunque sul dark web. Insegna che scendere a patti con i criminali informatici e fidarsi di loro non è mai una buona idea. E che durante una trattativa non ci sono garanzie o promesse infrangibili.

Ultimo aspetto: chi è il colpevole? Ovviamente non lo diciamo perché non amiamo gli spoiler. Quello che possiamo dire è che è maledettamente difficile individuare il gruppo criminale giusto. Tattiche, tecniche e procedure si sovrappongono fra differenti gruppi. Il fatto che un criminale abbia sempre attaccato un determinato target non significa che non varierà mai il suo modello di business. Dopo aver giocato è più facile comprendere perché Interpol, FBI e altri facciano fatica a bloccare le azioni criminali e ad arrestare i colpevoli.

Cosa si può migliorare

Un aspetto che a nostro avviso è migliorabile è la scansione dei tempi. Un giocatore non tecnico, che non conosce le dinamiche di un cyber attacco, dopo questa simulazione potrebbe essere portato a pensare che in una situazione del genere ci sia tempo per riflettere con calma. Che gli eventi si presentino con una scansione e una successione definita. Che fra l'evento 1 e la decisione 1 non accada nulla.

Non è vero. I problemi si sommano, si accavallano, le priorità evolvono, il flusso lineare di pensieri è continuamente interrotto. Il più delle volte l'incalzare degli eventi rende difficile stabilire un ordine in cui affrontarli. È per questo che gestire un incidente informatico è molto complicato. E che un piano di disaster recovery ben strutturato e testato in precedenza sia spesso l'unica via d'uscita.

Oltre al fatto che le persone deputate a gestire questa emergenza devono avere competenze di alto livello, per le quali è necessaria una formazione continua. Oltre ad avere a disposizione strumenti di threat detection e di automazione che permettano loro di analizzare con velocità, efficienza e razionalità quello che sta accadendo.

In ogni caso, un'esperienza del genere è molto utile e istruttiva. Anzi, sarebbe da proporre ai board aziendali oltre che alla classe politica, perché un'azione efficace contro il cyber crime si ottiene solo con una fattiva collaborazione fra pubblico e privato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab