Trend Micro: COVID-19 obbliga a rifare le analisi del rischio

COVID-19 ha liquefatto il perimetro di sicurezza delle aziende. È necessario rifare le analisi del rischio e includere l'opzione del lockdown improvviso per imprecisate ragioni.

In questi giorni ci sono tantissime notizie legate alla situazione delle aziende impegnate nel tentativo di far lavorare i dipendenti in smart working. Si sono aperti moltissimi scenari relativi a problemi relativi alla protezione dei dispositivi BYOD che vengono usati per motivi di lavoro, alla protezione degli endpoint, delle reti. Gastone Nencini, Country Manager presso Trend Micro Italy, ci ha fatto il quadro della situazione. Ecco il suo pensiero e i consigli per le aziende.

Gastone Nencini, Country Manager presso Trend Micro Italy

Gastone Nencini, Country Manager presso Trend Micro Italy

In emergenza si ricorre all'uso di strumenti personali che vengono adattati al collegamento tramite VPN alla rete aziendale. Le problematiche che nascono sia che il dipendente abbia in dotazione uno strumento aziendale sia che usi un prodotto BYOD sono legati alla sicurezza.

Il primo consiglio è di verificare immediatamente che il router in uso sia aggiornato. C'è da fare un distinguo: se il router è di proprietà del dipendente è lui che si deve fare carico dell'aggiornamento firmware e verificare che sia configurata una password strong per la console di amministrazione. Questo perché gli ultimi attacchi che abbiamo visto girare prima della pandemia attaccavano proprio dei router sfruttandone le vulnerabilità.

Bisogna anche fare un cambio immediato della password del Wi-Fi. Consigliamo anche la limitazione di accessi alla rete domestica, ossia abilitare alla connessione solo strumenti certi per limitare che qualcuno possa collegarsi alla rete e usarla per fare sniffing, ossia spiare i dati in transito.

Bisogna anche fare un cambio immediato della password del Wi-Fi. Consigliamo anche la limitazione di accessi alla rete domestica, ossia abilitare alla connessione solo strumenti certi per limitare che qualcuno possa collegarsi alla rete e usarla per fare sniffing, ossia spiare i dati in transito.

Nel caso di strumento personali usati per lavorare è necessario aggiornare assolutamente i software antivirus con versioni commerciali, perché le versioni free non offrono la totalità della protezione. Prima di effettuare il collegamento alla rete dell’azienda è necessario effettuare una scansione completa.

Finita l'emergenza, le aziende dovranno iniziare a pensare a configurazioni di sicurezza non più on-premise come quelle installare attualmente, ma abilitate su cloud o addirittura di tipo SaaS. Questo perché una delle problematiche contingenti è che tutto quello che era stato pensato per gestire i PC all'interno dell'azienda di punto in bianco ha dovuto gestire i PC all'esterno. Mentre prima i sistemi sfruttavano una LAN locale con ottime prestazioni, oggi sfruttano una WAN in cui le prestazioni non sono certe. E in cui i log e gli allarmi potrebbero arrivare con ritardo e causare infezioni molto più gravi.

I computer spesso vengono usati anche dai minori, per la didattica o l'intrattenimento e questo alza il rischio. Noi possiamo ipotizzare tramite best practice quelle che sono le soluzioni migliori. Ad esempio, evitare ove possibile di condividere con i figli il PC BYOD che si usa per lavorare. Ancor peggio, se la macchina è aziendale.

Abbiamo accennato ai servizi SaaS, a cui molti in questo momento danno la loro preferenza. E che sono spesso consigliati anche a chi non ne ha mai fatto uso. È possibile in questo momento implementarli in sicurezza?

Abbiamo accennato ai servizi SaaS, a cui molti in questo momento danno la loro preferenza. E che sono spesso consigliati anche a chi non ne ha mai fatto uso. È possibile in questo momento implementarli in sicurezza?

Dipende da servizio a servizio. Per quello che riguarda la protezione dell'endpoint, per chi è nostro cliente è uno switch nell'infrastruttura. Abbiamo delle procedure per farlo in estrema sicurezza. A chi volesse passare ai nostri prodotti in SaaS forniamo le regole base che sono quelle del buon senso.

Noi preferiamo una soluzione ibrida, infatti tutte le nostre soluzioni permettono l'installazione in modalità ibrida. Questo perché nel momento in cui torneremo in azienda non avremo il problema opposto a quello che abbiamo adesso. Adesso il SaaS fa comodo perché tutti i PC vanno verso un percorso strutturato e gestito per questa modalità di connessione. Ma quando si tornerà in azienda il passaggio da una situazione 100% on-premise a una 100% SaaS causerebbe problemi di connessione, perché i sistemi aziendali dovrebbero andare a controllare tutte le connessioni che avvengono sul cloud.

Detto questo, in estrema emergenza oggi se dovessi mettere in piedi un sistema di sicurezza lo farei integralmente SaaS perché non andrebbe a impattare sull'infrastruttura esistente. Dopodiché – e questo Trend Micro lo permette - si può pensare a una soluzione ibrida al rientro, in modo da gestire al meglio entrambe le soluzioni.

In questi frangenti abbiamo consigliato vivamente la soluzione per far funzionare gli ambienti VDI in SaaS in modalità ibrida. Partendo da questa situazione, una volta tornati all'interno dell'azienda lo switch è molto semplice.

In questi frangenti abbiamo consigliato vivamente la soluzione per far funzionare gli ambienti VDI in SaaS in modalità ibrida. Partendo da questa situazione, una volta tornati all'interno dell'azienda lo switch è molto semplice.

Il vantaggio dell'ibrido è proprio quello di poter passare da una situazione on-premise a una SaaS senza problemi. Per questo adottiamo questo approccio su tutta la nostra linea prodotti, dall'endpoint al gateway. I clienti che già ad oggi avevano installato una soluzione di questo tipo a livello gateway hanno potuto usare il BYOD con il controllo del traffico da remoto senza problemi.

Stiamo facendo un'attività nell'ambito dello small business, a cui offriamo la nostra suite Worry Free che è di facile installazione e offre un alto livello di sicurezza. Sostanzialmente offre tutto quello che ci siamo detti finora (malware, patch, navigazione) in un unico prodotto. Anche questa è una soluzione offerta in SaaS.

Per questo gli investimenti in sicurezza andranno sicuramente rivisti, partendo da una rivalutazione del rischio aziendale. E riconsiderando in questo passaggio un lockdown rapido per imprecisati motivi. Non cambia tanto in termini di prodotto. Cambiano utilizzo e modalità del prodotto stesso.

Continuiamo a sentire analisi del rischio basate sul perimetro. Ultimamente abbiamo sentito dire che questo perimetro era più ampio, ma comunque tutte le aziende restavano ancorate al concetto di perimetro. Da quando è iniziata l’epidemia di COVID-19 il perimetro si è liquefatto. Non esiste più. È entrato un fattore esterno nuovo che nessuno aveva preso in considerazione. Noi abbiamo cercato di portare avanti il messaggio da molto tempo, ma le resistenze delle aziende sono sempre molto difficili da superare.

Vista la situazione, siamo stati abbastanza bravi in pochissimo tempo a switchare da una parte all'altra. Noi ad esempio come Trend Micro avevamo previsto nei nostri piani di recovery e resilienza tutto questo. L'azienda a livello mondiale è in lockdown, ma tutti i servizi di assistenza, analisi e tutto il nostro business funzionano. L'abbiamo fatto in 24 ore e non stiamo implementando più sicurezza. È che il nostro sistema di sicurezza era già stato progettato in precedenza per una configurazione di questo tipo. Quello che voglio dire alle aziende è, una volta tornate alla normalità, di rifare un'analisi del rischio, valutare le proprie infrastrutture alla luce di questo nuovo aspetto.

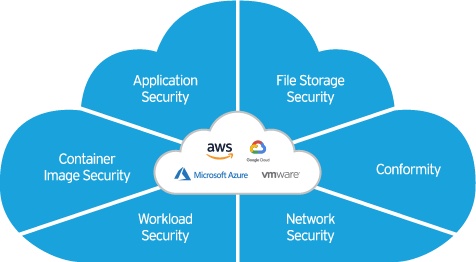

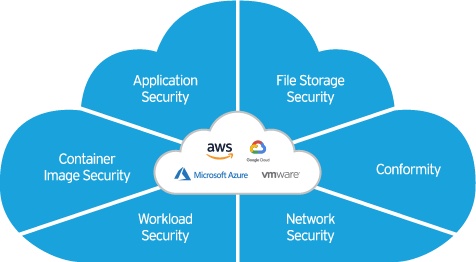

Per questo prevedo un grosso incremento nel cloud, che in una situazione di questo genere avrebbe dato una grossa mano. Anche lì c'è la questione sicurezza, perché la sicurezza in cloud va pensata diversamente che on-premise. Ci sono altre problematiche, ma gli strumenti per farlo ci sono.

Per questo prevedo un grosso incremento nel cloud, che in una situazione di questo genere avrebbe dato una grossa mano. Anche lì c'è la questione sicurezza, perché la sicurezza in cloud va pensata diversamente che on-premise. Ci sono altre problematiche, ma gli strumenti per farlo ci sono.

Morale: gli investimenti avrebbero dovuto essere fatti anche prima. Chi si è fatto trovare pronto è perché li ha già fatti. Chi non è pronto adesso non lo era nemmeno prima, adesso deve rivedere le sue politiche e i suoi piani, considerando questo ulteriore rischio.

Spero che serva al board delle aziende. Perché noi spieghiamo che gli investimenti in sicurezza non sono un costo, sono un investimento per il core business. Non perché facciamo marketing, ma perché in 30 anni di esperienza abbiamo vissuto talmente tante casistiche e situazioni che possiamo dire che chi si è protetto si salva, chi non l'ha fatto è in grossa difficoltà.

Senza chiamare in causa gli attacchi che potrebbero far chiudere le aziende. Oggi ci occupiamo di smart working perché bisogna far lavorare le persone. Ma pensiamo a che cosa potrebbe significare un attacco a un ospedale o a industrie essenziali. Pensiamo a un attacco ransomware che blocca un'azienda produttrice di mascherine. Interverrebbe il Governo a pagare il riscatto pur di risolvere in fretta il problema e far fronte all'emergenza. È il tipico modus operandi dei cyber criminali: prendo la hot news e la uso per attaccare. Perché in uno stato di crisi non si ragiona, si fa e basta, quindi si paga.

Un'altra cosa importante è l'azione di training ai dipendenti. Durante l'anno in Trend Micro abbiamo persone che fanno training ai dipendenti che inviano fake mail dell'amministratore delegato ai dipendenti per insegnare loro come comportarsi. L'azienda deve investire con corsi sul phishing e sulle principali minacce.

In questo senso non trovo differenze fra COVID-19 e la protezione quotidiana nella difesa delle aziende. La mentalità è la stessa. La sicurezza è un processo che dev'essere prioritario, perché sui dati abbiamo trasferito tutto il core business, e questo dev'essere tutelato.

Gastone Nencini, Country Manager presso Trend Micro Italy

Gastone Nencini, Country Manager presso Trend Micro Italy

Computer da usare a casa

Lo smart working apre problemi sicurezza che non erano stati contemplati in precedenza dalle aziende. Pochissime strutture nelle loro analisi di rischio avevano valutato una situazione di questo genere. La prima problematica è legata alla diponibilità di dispostivi aziendali da poter far uscire dall'azienda e dare agli impiegati. Si sopperisce difficilmente a eventuali carenze perché è difficile trovare hardware sul mercato, le scorte si sono esaurite nei primi giorni.In emergenza si ricorre all'uso di strumenti personali che vengono adattati al collegamento tramite VPN alla rete aziendale. Le problematiche che nascono sia che il dipendente abbia in dotazione uno strumento aziendale sia che usi un prodotto BYOD sono legati alla sicurezza.

Il primo consiglio è di verificare immediatamente che il router in uso sia aggiornato. C'è da fare un distinguo: se il router è di proprietà del dipendente è lui che si deve fare carico dell'aggiornamento firmware e verificare che sia configurata una password strong per la console di amministrazione. Questo perché gli ultimi attacchi che abbiamo visto girare prima della pandemia attaccavano proprio dei router sfruttandone le vulnerabilità.

Bisogna anche fare un cambio immediato della password del Wi-Fi. Consigliamo anche la limitazione di accessi alla rete domestica, ossia abilitare alla connessione solo strumenti certi per limitare che qualcuno possa collegarsi alla rete e usarla per fare sniffing, ossia spiare i dati in transito.

Bisogna anche fare un cambio immediato della password del Wi-Fi. Consigliamo anche la limitazione di accessi alla rete domestica, ossia abilitare alla connessione solo strumenti certi per limitare che qualcuno possa collegarsi alla rete e usarla per fare sniffing, ossia spiare i dati in transito.Nel caso di strumento personali usati per lavorare è necessario aggiornare assolutamente i software antivirus con versioni commerciali, perché le versioni free non offrono la totalità della protezione. Prima di effettuare il collegamento alla rete dell’azienda è necessario effettuare una scansione completa.

Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitaleInstallare una VPN, ma ricordiamo che la VPN dà sicurezza nella trasmissione dell'informazione, non nel contenuto dell'informazione trasmessa. Questo significa che se io ho un dispositivo BYOD infetto da malware, questo viene trasferito in maniera criptata all'azienda (quindi bypassando i sistemi di sicurezza a livello di gateway) infettandola. Prima della connessione è anche necessario aggiornare assolutamente tutti software e i sistemi operativi dei prodotti BYOD e aziendali.

Finita l'emergenza, le aziende dovranno iniziare a pensare a configurazioni di sicurezza non più on-premise come quelle installare attualmente, ma abilitate su cloud o addirittura di tipo SaaS. Questo perché una delle problematiche contingenti è che tutto quello che era stato pensato per gestire i PC all'interno dell'azienda di punto in bianco ha dovuto gestire i PC all'esterno. Mentre prima i sistemi sfruttavano una LAN locale con ottime prestazioni, oggi sfruttano una WAN in cui le prestazioni non sono certe. E in cui i log e gli allarmi potrebbero arrivare con ritardo e causare infezioni molto più gravi.

La tutela dei dati

L'altro fronte su cui muoversi è la tutela dei dati. Bisogna fare attenzione ai dati presenti sulle macchine usate dai dipendenti per lavorare e di conseguenza predisporre dei sistemi di data leak prevention e di controllo del movimento del dato fra l'azienda e il sistema BYOD. Il problema è relativamente minore con le macchine aziendali. In questo frangente è il comportamento dell'utente ad avere una forte influenza.I computer spesso vengono usati anche dai minori, per la didattica o l'intrattenimento e questo alza il rischio. Noi possiamo ipotizzare tramite best practice quelle che sono le soluzioni migliori. Ad esempio, evitare ove possibile di condividere con i figli il PC BYOD che si usa per lavorare. Ancor peggio, se la macchina è aziendale.

Abbiamo accennato ai servizi SaaS, a cui molti in questo momento danno la loro preferenza. E che sono spesso consigliati anche a chi non ne ha mai fatto uso. È possibile in questo momento implementarli in sicurezza?

Abbiamo accennato ai servizi SaaS, a cui molti in questo momento danno la loro preferenza. E che sono spesso consigliati anche a chi non ne ha mai fatto uso. È possibile in questo momento implementarli in sicurezza?Dipende da servizio a servizio. Per quello che riguarda la protezione dell'endpoint, per chi è nostro cliente è uno switch nell'infrastruttura. Abbiamo delle procedure per farlo in estrema sicurezza. A chi volesse passare ai nostri prodotti in SaaS forniamo le regole base che sono quelle del buon senso.

Noi preferiamo una soluzione ibrida, infatti tutte le nostre soluzioni permettono l'installazione in modalità ibrida. Questo perché nel momento in cui torneremo in azienda non avremo il problema opposto a quello che abbiamo adesso. Adesso il SaaS fa comodo perché tutti i PC vanno verso un percorso strutturato e gestito per questa modalità di connessione. Ma quando si tornerà in azienda il passaggio da una situazione 100% on-premise a una 100% SaaS causerebbe problemi di connessione, perché i sistemi aziendali dovrebbero andare a controllare tutte le connessioni che avvengono sul cloud.

Detto questo, in estrema emergenza oggi se dovessi mettere in piedi un sistema di sicurezza lo farei integralmente SaaS perché non andrebbe a impattare sull'infrastruttura esistente. Dopodiché – e questo Trend Micro lo permette - si può pensare a una soluzione ibrida al rientro, in modo da gestire al meglio entrambe le soluzioni.

Che cosa fare secondo Trend Micro

Anche noi abbiamo scelto la Solidarietà digitale e nel concreto stiamo offrendo per 6 mesi a tutte le aziende il nostro prodotto stand alone, soprattutto alle PMI. Per i clienti già acquisiti dipende da come si stanno muovendo nell'ambito dello smart working. L'altra soluzione che si sta adottando è il virtual desktop. Consente di usare un dispositivo BYOD in modalità protetta. Il dato rimane sempre fisicamente all'interno dell'azienda e c'è solo un'interfaccia di collegamento. Questo riduce notevolmente il livello di rischio di intercettazione dei dati. Non c'è un flusso di dati reali, solo dati video. È più complicato identificarlo. In questi frangenti abbiamo consigliato vivamente la soluzione per far funzionare gli ambienti VDI in SaaS in modalità ibrida. Partendo da questa situazione, una volta tornati all'interno dell'azienda lo switch è molto semplice.

In questi frangenti abbiamo consigliato vivamente la soluzione per far funzionare gli ambienti VDI in SaaS in modalità ibrida. Partendo da questa situazione, una volta tornati all'interno dell'azienda lo switch è molto semplice.Il vantaggio dell'ibrido è proprio quello di poter passare da una situazione on-premise a una SaaS senza problemi. Per questo adottiamo questo approccio su tutta la nostra linea prodotti, dall'endpoint al gateway. I clienti che già ad oggi avevano installato una soluzione di questo tipo a livello gateway hanno potuto usare il BYOD con il controllo del traffico da remoto senza problemi.

Stiamo facendo un'attività nell'ambito dello small business, a cui offriamo la nostra suite Worry Free che è di facile installazione e offre un alto livello di sicurezza. Sostanzialmente offre tutto quello che ci siamo detti finora (malware, patch, navigazione) in un unico prodotto. Anche questa è una soluzione offerta in SaaS.

Controllo degli accessi, la soluzione migliore è l'identificazione a due fattori

Se si utilizza la VPN ci sono diverse opzioni. Ci sono soluzioni che offrono addirittura la double authentication, che permette di entrare in rete con la propria password di dominio e ricevere la richiesta di approvazione direttamente sullo smartphone aziendale.Investire subito è giusto o sbagliato?

Tanti analisti stanno sostengono che questo sia il momento perfetto per investire in sicurezza. È corretto? Secondo me è sbagliato perché di investimenti in sicurezza ne venivano fatti tanti già prima di COVID-19. La sicurezza è l'accettazione del livello di rischio. Probabilmente nell'analisi dei rischi fatte in precedenza non si sono prese in considerazione situazioni di questo tipo.Per questo gli investimenti in sicurezza andranno sicuramente rivisti, partendo da una rivalutazione del rischio aziendale. E riconsiderando in questo passaggio un lockdown rapido per imprecisati motivi. Non cambia tanto in termini di prodotto. Cambiano utilizzo e modalità del prodotto stesso.

Continuiamo a sentire analisi del rischio basate sul perimetro. Ultimamente abbiamo sentito dire che questo perimetro era più ampio, ma comunque tutte le aziende restavano ancorate al concetto di perimetro. Da quando è iniziata l’epidemia di COVID-19 il perimetro si è liquefatto. Non esiste più. È entrato un fattore esterno nuovo che nessuno aveva preso in considerazione. Noi abbiamo cercato di portare avanti il messaggio da molto tempo, ma le resistenze delle aziende sono sempre molto difficili da superare.

Vista la situazione, siamo stati abbastanza bravi in pochissimo tempo a switchare da una parte all'altra. Noi ad esempio come Trend Micro avevamo previsto nei nostri piani di recovery e resilienza tutto questo. L'azienda a livello mondiale è in lockdown, ma tutti i servizi di assistenza, analisi e tutto il nostro business funzionano. L'abbiamo fatto in 24 ore e non stiamo implementando più sicurezza. È che il nostro sistema di sicurezza era già stato progettato in precedenza per una configurazione di questo tipo. Quello che voglio dire alle aziende è, una volta tornate alla normalità, di rifare un'analisi del rischio, valutare le proprie infrastrutture alla luce di questo nuovo aspetto.

Per questo prevedo un grosso incremento nel cloud, che in una situazione di questo genere avrebbe dato una grossa mano. Anche lì c'è la questione sicurezza, perché la sicurezza in cloud va pensata diversamente che on-premise. Ci sono altre problematiche, ma gli strumenti per farlo ci sono.

Per questo prevedo un grosso incremento nel cloud, che in una situazione di questo genere avrebbe dato una grossa mano. Anche lì c'è la questione sicurezza, perché la sicurezza in cloud va pensata diversamente che on-premise. Ci sono altre problematiche, ma gli strumenti per farlo ci sono.Morale: gli investimenti avrebbero dovuto essere fatti anche prima. Chi si è fatto trovare pronto è perché li ha già fatti. Chi non è pronto adesso non lo era nemmeno prima, adesso deve rivedere le sue politiche e i suoi piani, considerando questo ulteriore rischio.

Spero che serva al board delle aziende. Perché noi spieghiamo che gli investimenti in sicurezza non sono un costo, sono un investimento per il core business. Non perché facciamo marketing, ma perché in 30 anni di esperienza abbiamo vissuto talmente tante casistiche e situazioni che possiamo dire che chi si è protetto si salva, chi non l'ha fatto è in grossa difficoltà.

Senza chiamare in causa gli attacchi che potrebbero far chiudere le aziende. Oggi ci occupiamo di smart working perché bisogna far lavorare le persone. Ma pensiamo a che cosa potrebbe significare un attacco a un ospedale o a industrie essenziali. Pensiamo a un attacco ransomware che blocca un'azienda produttrice di mascherine. Interverrebbe il Governo a pagare il riscatto pur di risolvere in fretta il problema e far fronte all'emergenza. È il tipico modus operandi dei cyber criminali: prendo la hot news e la uso per attaccare. Perché in uno stato di crisi non si ragiona, si fa e basta, quindi si paga.

Fake news

Un problema su cui Nencini tiene a mettere l'accento sono le fake news. Potrebbero essere usate per colpire le aziende. Ricordiamo che anche i sistemi di video conferenza potrebbero essere attaccati, per questo è necessario impostare i massimi livelli di sicurezza di cui i servizi dispongono. Non è impossibile rubare flussi video e creare deep fake. Immaginiamo una videoconferenza falsa in cui un CEO indica ai dipendenti dei pagamenti da fare. In tal senso abbiamo allertato anche gli insegnanti. È necessario controllare sempre la lista dei partecipanti, non permettere a intrusi di collegarsi, non inviare le password di connessione via WhatsApp, e via dicendo.Un'altra cosa importante è l'azione di training ai dipendenti. Durante l'anno in Trend Micro abbiamo persone che fanno training ai dipendenti che inviano fake mail dell'amministratore delegato ai dipendenti per insegnare loro come comportarsi. L'azienda deve investire con corsi sul phishing e sulle principali minacce.

In questo senso non trovo differenze fra COVID-19 e la protezione quotidiana nella difesa delle aziende. La mentalità è la stessa. La sicurezza è un processo che dev'essere prioritario, perché sui dati abbiamo trasferito tutto il core business, e questo dev'essere tutelato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab