Ransomware: nel 2022 saranno modulari, as-a-service e micidiali

I principali trend del mondo della cybersecurity e gli impatti che avranno sulla difesa delle reti.

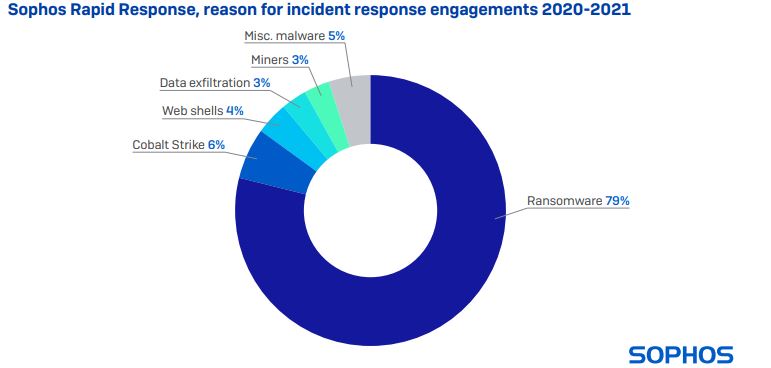

Ransomware sempre più modulari e "as-a-service", broker di accesso iniziale sempre più avanzati e gestiti, formule multiple di estorsione e sfruttamento delle criptovalute sono gli ingredienti che renderanno il ransomware il centro gravitazionale delle minacce informatiche nel 2022. È una sintesi estrema dei contenuti del Threat Report 2022 redatto dai ricercatori dei SophosLabs, degli esperti di threat hunting del Sophos Managed Threat Response e del team Sophos IA.

In buona sostanza, gli esperti di sicurezza ribadiscono il ruolo sempre più preponderante del ransomware nello scenario delle minacce informatiche e il suo devastante impatto sui sistemi IT. La prospettiva di quello che le aziende dovranno affrontare il prossimo anno non è per nulla rosea.

Il modello as-a-service prenderà il sopravvento

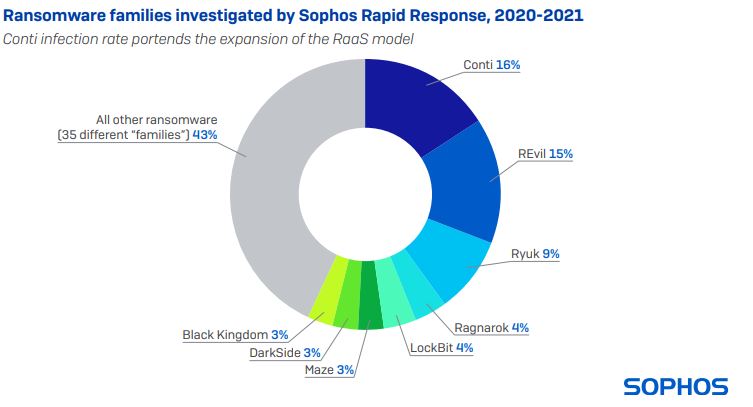

Si parte dal fatto che i cyber criminali offriranno playbook di strumenti e tecniche diversificati e "as-a-service" fra cui gli attaccanti potranno scegliere. Questo porterà verosimilmente a implementare una serie di attacchi molto simili. È la conseguenza diretta del modello as-a-service già in uso oggi, dove ai gruppi costituiti si stanno sostituendo offerte RaaS con sviluppatori specializzati nell'affitto di codice dannoso, e infrastrutture date in gestione a terzi.

Nel 2021 si è già visto che questo modello di business criminale sta portando a sviluppare attacchi ransomware di più alto profilo. Basti pensare a Colonial Pipeline.

Gli access broker

Il modello d'attacco a cui si è fatto riferimento conta sulla figura degli Initial Access Broker (IAB), coloro che consegnano ai gruppi ransomware l'accesso alle infrastrutture da colpire. Altro elemento chiave delle operazioni sarà l'automazione. Si stanno consolidando ormai vere e proprie piattaforme di consegna del malware che consentiranno, in maniera del tutto automatizzata, di trovare e colpire potenziali vittime. Un esempio reale è Gootloader, che opera attacchi ibridi combinando campagne di massa con un attento filtraggio per individuare gli obiettivi di specifici pacchetti di malware.

Chester Wisniewski, principal research scientist di Sophos, spiega che il consolidamento di questo modello sposterà gli obiettivi delle offerte RaaS. "Negli anni precedenti il loro contributo principale era quello di portare il ransomware alla portata di cybercriminali meno qualificati o meno ben finanziati. Nel 2021 gli sviluppatori RaaS stanno investendo tempo ed energie nella creazione di un codice sofisticato e nel determinare il modo migliore per ottenere pagamenti più elevati dalle proprie vittime e dalle compagnie di assicurazione. Stanno delegando ad altri il compito di identificare le vittime, installare, eseguire il malware e riciclare le criptovalute rubate".

Questo modus operandi sta distorcendo il panorama delle minacce informatiche, i malware comuni, i loader, i dropper e gli Initial Access Broker. Tutti, secondo Wisniewski, "verranno risucchiati in questo buco nero che sembra consumare tutto, è che è il ransomware". La conseguenza diretta è che "le aziende non potranno più basare la loro strategia di sicurezza solo sul monitoraggio delle soluzioni di cybersecurity. […] Chi si occupa di sicurezza informatica dovrà indagare anche sugli alert che in passato potevano essere insignificanti, poiché le intrusioni comuni stanno diventando il punto d'appoggio per prendere il controllo di intere reti".

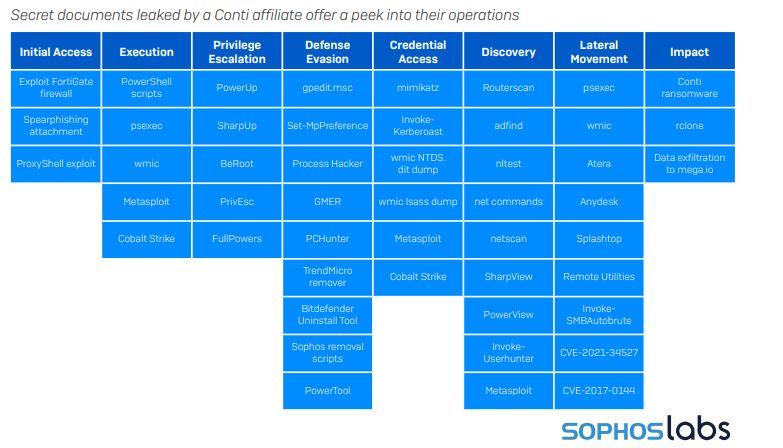

Sophos prevede inoltre che i criminali informatici aumenteranno l'abuso di strumenti di simulazione degli attacchi come Cobalt Strike Beacons, mimikatz e PowerSploit. I responsabili della cybersecurity aziendale dovrebbero controllare ogni alert relativo agli strumenti legittimi o alla combinazione di strumenti, proprio come controllerebbero un rilevamento dannoso, poiché potrebbe indicare la presenza di un intruso nella rete.

In questo sarà di fondamentale aiuto l'Intelligenza Artificiale, con i modelli di apprendimento automatico che giocheranno un ruolo determinante nel rilevamento delle minacce e nella prioritizzazione degli avvisi. Il guaio è che anche gli autori degli attacchi faranno un uso crescente dell'IA, che verrà impiegata nelle campagne di disinformazione, nella creazione di profili di social media fasulli e dei contenuti web di attacco watering-hole, e-mail di phishing e altro, man mano che diventeranno disponibili tecnologie avanzate di sintesi vocale e video deepfake.

Dopo l'attacco: estorsione e gestione dei pagamenti

Dato che la finalità degli attacchi è il profitto, Sophos prevede una recrudescenza delle forme estorsive che verranno adottate per convincere le vittime a pagare i riscatti. Nel 2021 gli esperti di incident response di Sophos hanno catalogato 10 diversi tipi di tattiche di pressione, dal furto di dati ed esposizione, alle telefonate minatorie, agli attacchi DDoS. Non è da escludere che ci saranno novità nel prossimo futuro.

Al netto delle azioni legali che potrebbero essere intraprese dai Governi per contrastare il cybercrime, è lecito aspettarsi che i cyber criminali continueranno a usare le criptovalute. Oltre che con i riscatti, l'arricchimento dei portafogli criminali passa per il cryptomining malevolo. L'unico modo per ostacolare queste attività è una regolamentazione efficace e condivisa a livello internazionale delle criptovalute.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab