Il 40% dei ransomware in circolazione sfrutta la doppia estorsione

I dati di F-Secure confermano che il ransomware 2.0 è ormai una minaccia consolidata. Fra le tecniche di diffusione malware c’è lo sfruttamento dei ritardi nel patching.

Il nuovo report di F-Secure Attack Landscape Update: Ransomware 2.0, automated recon, supply chain attacks, and other trending threats certifica il consolidamento del ransomware 2.0 avvenuto nel 2020. È un fenomeno di cui si è parlato e si parla molto, che ha segnato un cambio di passo negli attacchi mirati alle aziende.

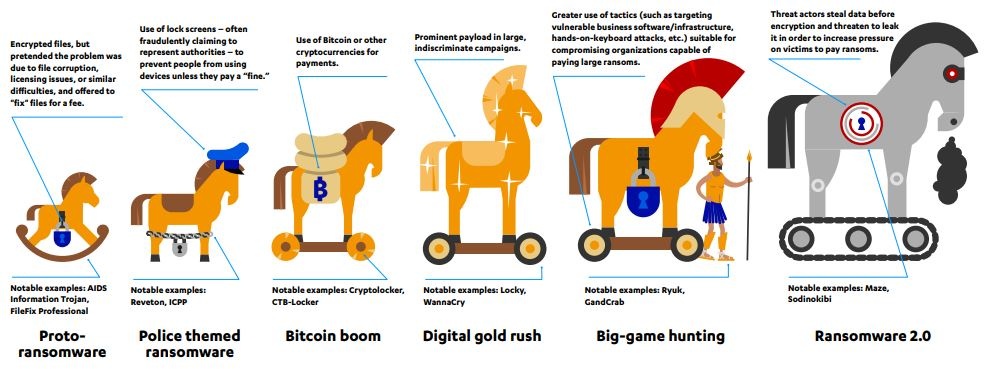

Tipicamente, fino al 2019, i gruppi ransomware crittografavano i dati e a chiedevano un riscatto per fornire la chiave di decodifica necessaria per tornare in possesso dei dati. All’inizio le vittime, spiazzate da quanto accadeva, pagavano. Le numerose campagne informative sull’importanza del backup e sulle controindicazioni al pagamento dei riscatti hanno rischiato di vanificare gli sforzi del cybercrime.

È a questo punto che i criminali dell’ormai dissolto gruppo Maze ebbero un’idea, anche sulla scia dell’entrata in vigore delle normative sulla conservazione dei dati quali il GDPR. Prima di crittografare i dati, gli attaccanti ne fanno una copia su server remoti, quindi minacciano la vittima di pubblicare tutto online in caso di mancato pagamento del riscatto. Molte vittime pagavano anche se disponevano di copie di backup funzionanti per non incorrere in multe salate e danni d’immagine.

Evoluzione del ransomwareCome fa notare F-Secure, nel 2019 c’era un solo gruppo ransomware che faceva uso della doppia estorsione. Alla fine del 2020 si contavano 15 diverse famiglie di ransomware che avevano adottato questo approccio. Inoltre, quasi il 40% delle famiglie ransomware scoperte nel 2020, così come diverse famiglie più vecchie, hanno rubato anche i dati delle vittime alla fine dello scorso anno.

Evoluzione del ransomwareCome fa notare F-Secure, nel 2019 c’era un solo gruppo ransomware che faceva uso della doppia estorsione. Alla fine del 2020 si contavano 15 diverse famiglie di ransomware che avevano adottato questo approccio. Inoltre, quasi il 40% delle famiglie ransomware scoperte nel 2020, così come diverse famiglie più vecchie, hanno rubato anche i dati delle vittime alla fine dello scorso anno.

Calvin Gan, Senior Manager della Tactical Defense Unit di F-Secure, sottolinea che "le aziende con backup affidabili e procedure di ripristino efficaci sono in una buona posizione per riprendersi da un attacco ransomware senza dover pagare. Tuttavia, la gestione di una potenziale perdita di dati è una sfida diversa, soprattutto per le imprese che possiedono informazioni riservate".

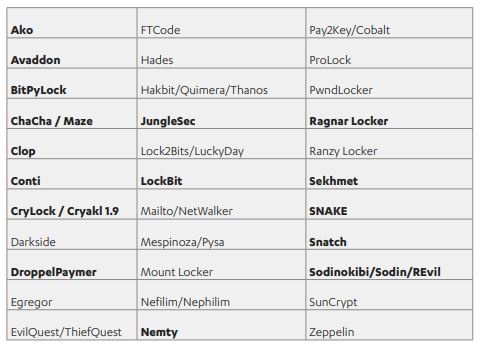

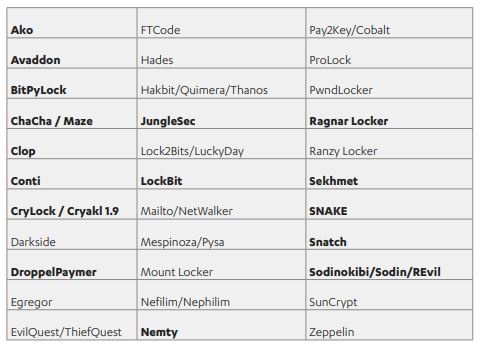

Lista dei ransomware con esfiltrazione dei dati attivi dal 2018Purtroppo l’evoluzione del cyber crime è veloce e l’evoluzione ransowmare non si fermerà qui. Secondo Gan "i gruppi ransomware, attuali e futuri, si sentiranno incoraggiati a provare nuove opzioni e a sfruttare le vulnerabilità più velocemente, cosa che stiamo già vedendo con le recenti vulnerabilità di MS Exchange".

Lista dei ransomware con esfiltrazione dei dati attivi dal 2018Purtroppo l’evoluzione del cyber crime è veloce e l’evoluzione ransowmare non si fermerà qui. Secondo Gan "i gruppi ransomware, attuali e futuri, si sentiranno incoraggiati a provare nuove opzioni e a sfruttare le vulnerabilità più velocemente, cosa che stiamo già vedendo con le recenti vulnerabilità di MS Exchange".

Il 2020 ha fatto emergere altre tendenze preoccupanti segnalate nel report. La prima, ne abbiamo parlato più volte, è lo sfruttamento di formule di Excel per scaricare il payload malevolo. È una caratteristica predefinita che non può essere bloccata, e che nel 2020 è stata molto usata per offuscare il codice dannoso.

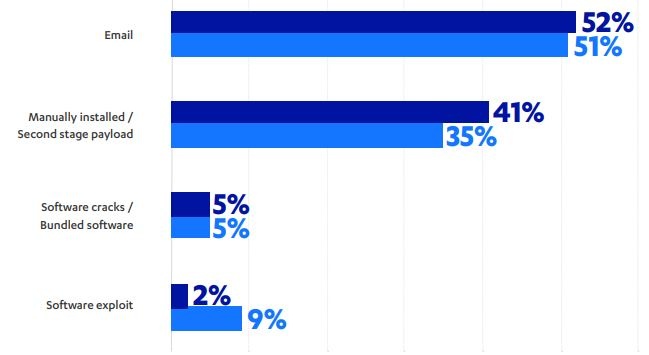

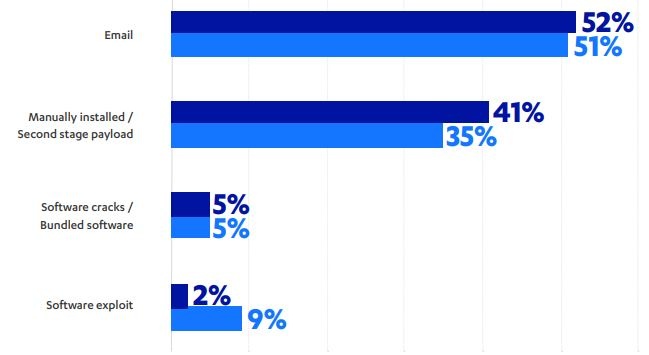

Distribuzione vettori malware nel 2020Secondo punto è l’impiego di marchi noti per abbindolare le potenziali vittime. In pole position troviamo Outlook, seguito da Facebook e Office 365. Il coinvolgimento di Outlook non è casuale, perché l’altro dato rilevante è che la posta elettronica ha rappresentato oltre la metà di tutti i tentativi di infezione da malware nel 2020. In sostanza è in assoluto il mezzo più usato per diffondere i malware finalizzati ad avviare gli attacchi informatici.

Distribuzione vettori malware nel 2020Secondo punto è l’impiego di marchi noti per abbindolare le potenziali vittime. In pole position troviamo Outlook, seguito da Facebook e Office 365. Il coinvolgimento di Outlook non è casuale, perché l’altro dato rilevante è che la posta elettronica ha rappresentato oltre la metà di tutti i tentativi di infezione da malware nel 2020. In sostanza è in assoluto il mezzo più usato per diffondere i malware finalizzati ad avviare gli attacchi informatici.

F-Secure segnala un altro problema annoso: i ritardi nel patching. Il 61% delle vulnerabilità trovate nelle reti aziendali è stato divulgato nel 2016 o prima, il che rende tali vulnerabilità vecchie di almeno 5 anni. Non ultimo, sono da considerare un’insidia a tutti gli effetti gli infostealer, a cui fanno capo le due note famiglie di malware Lokibot e Formbook.

Tipicamente, fino al 2019, i gruppi ransomware crittografavano i dati e a chiedevano un riscatto per fornire la chiave di decodifica necessaria per tornare in possesso dei dati. All’inizio le vittime, spiazzate da quanto accadeva, pagavano. Le numerose campagne informative sull’importanza del backup e sulle controindicazioni al pagamento dei riscatti hanno rischiato di vanificare gli sforzi del cybercrime.

È a questo punto che i criminali dell’ormai dissolto gruppo Maze ebbero un’idea, anche sulla scia dell’entrata in vigore delle normative sulla conservazione dei dati quali il GDPR. Prima di crittografare i dati, gli attaccanti ne fanno una copia su server remoti, quindi minacciano la vittima di pubblicare tutto online in caso di mancato pagamento del riscatto. Molte vittime pagavano anche se disponevano di copie di backup funzionanti per non incorrere in multe salate e danni d’immagine.

Evoluzione del ransomwareCome fa notare F-Secure, nel 2019 c’era un solo gruppo ransomware che faceva uso della doppia estorsione. Alla fine del 2020 si contavano 15 diverse famiglie di ransomware che avevano adottato questo approccio. Inoltre, quasi il 40% delle famiglie ransomware scoperte nel 2020, così come diverse famiglie più vecchie, hanno rubato anche i dati delle vittime alla fine dello scorso anno.

Evoluzione del ransomwareCome fa notare F-Secure, nel 2019 c’era un solo gruppo ransomware che faceva uso della doppia estorsione. Alla fine del 2020 si contavano 15 diverse famiglie di ransomware che avevano adottato questo approccio. Inoltre, quasi il 40% delle famiglie ransomware scoperte nel 2020, così come diverse famiglie più vecchie, hanno rubato anche i dati delle vittime alla fine dello scorso anno. Calvin Gan, Senior Manager della Tactical Defense Unit di F-Secure, sottolinea che "le aziende con backup affidabili e procedure di ripristino efficaci sono in una buona posizione per riprendersi da un attacco ransomware senza dover pagare. Tuttavia, la gestione di una potenziale perdita di dati è una sfida diversa, soprattutto per le imprese che possiedono informazioni riservate".

Lista dei ransomware con esfiltrazione dei dati attivi dal 2018Purtroppo l’evoluzione del cyber crime è veloce e l’evoluzione ransowmare non si fermerà qui. Secondo Gan "i gruppi ransomware, attuali e futuri, si sentiranno incoraggiati a provare nuove opzioni e a sfruttare le vulnerabilità più velocemente, cosa che stiamo già vedendo con le recenti vulnerabilità di MS Exchange".

Lista dei ransomware con esfiltrazione dei dati attivi dal 2018Purtroppo l’evoluzione del cyber crime è veloce e l’evoluzione ransowmare non si fermerà qui. Secondo Gan "i gruppi ransomware, attuali e futuri, si sentiranno incoraggiati a provare nuove opzioni e a sfruttare le vulnerabilità più velocemente, cosa che stiamo già vedendo con le recenti vulnerabilità di MS Exchange".Il 2020 ha fatto emergere altre tendenze preoccupanti segnalate nel report. La prima, ne abbiamo parlato più volte, è lo sfruttamento di formule di Excel per scaricare il payload malevolo. È una caratteristica predefinita che non può essere bloccata, e che nel 2020 è stata molto usata per offuscare il codice dannoso.

Distribuzione vettori malware nel 2020Secondo punto è l’impiego di marchi noti per abbindolare le potenziali vittime. In pole position troviamo Outlook, seguito da Facebook e Office 365. Il coinvolgimento di Outlook non è casuale, perché l’altro dato rilevante è che la posta elettronica ha rappresentato oltre la metà di tutti i tentativi di infezione da malware nel 2020. In sostanza è in assoluto il mezzo più usato per diffondere i malware finalizzati ad avviare gli attacchi informatici.

Distribuzione vettori malware nel 2020Secondo punto è l’impiego di marchi noti per abbindolare le potenziali vittime. In pole position troviamo Outlook, seguito da Facebook e Office 365. Il coinvolgimento di Outlook non è casuale, perché l’altro dato rilevante è che la posta elettronica ha rappresentato oltre la metà di tutti i tentativi di infezione da malware nel 2020. In sostanza è in assoluto il mezzo più usato per diffondere i malware finalizzati ad avviare gli attacchi informatici.F-Secure segnala un altro problema annoso: i ritardi nel patching. Il 61% delle vulnerabilità trovate nelle reti aziendali è stato divulgato nel 2016 o prima, il che rende tali vulnerabilità vecchie di almeno 5 anni. Non ultimo, sono da considerare un’insidia a tutti gli effetti gli infostealer, a cui fanno capo le due note famiglie di malware Lokibot e Formbook.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab