Ransomware ed exploit zero day, fine anno difficile per Windows

Il ransomware Snatch riavvia Windows in modalità provvisoria per agire indisturbato, l'exploit zero day di Windows concede ai cyber criminali l'accesso al sistema come amministratore.

È ancora un ransomware a disturbare la quiete di fine anno. Il suo nome è Snatch e secondo gli esperti di sicurezza di Sophos è particolarmente insidioso. La scoperta di questo strumento malevolo risale al 2018. Il suo comportamento noto aveva permesso di bloccarlo mediante le protezioni che intercettano le attività tipiche dei ransomware. A quanto pare, i cyber criminali hanno affinato la tecnica e questa difesa non è più così efficace.

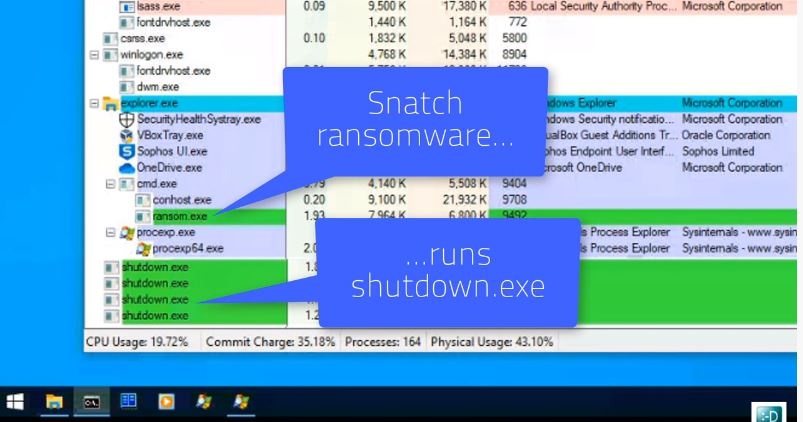

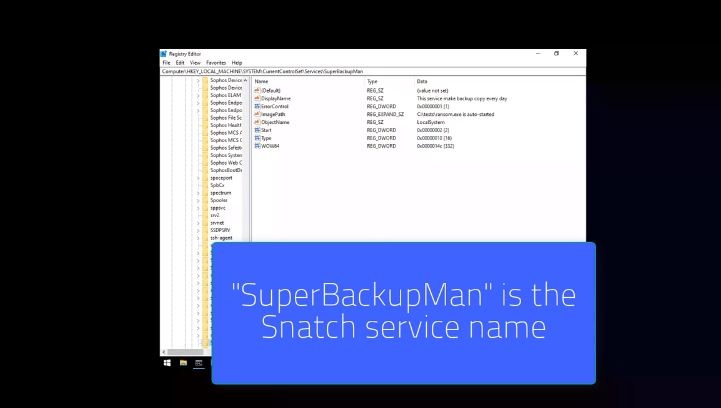

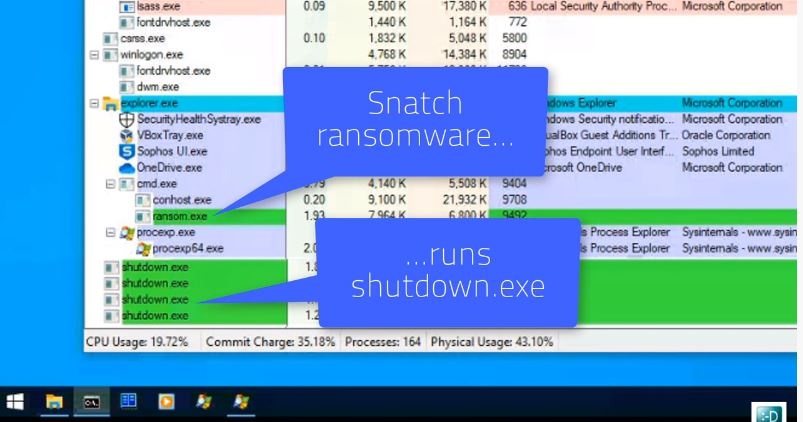

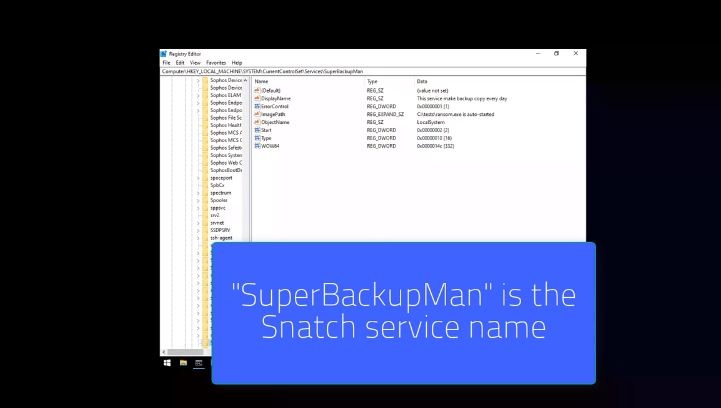

Nel report "Snatch Ransomware Reboots PCs into Safe Mode to Bypass Protection" si legge che, per agire indisturbato, Snatch riavvia i PC in modalità provvisoria prima di iniziare il processo di crittografia. Gli esperti di SophosLabs e Sophos Managed Threat Response spiegano le modalità d'attacco. Snatch è il classico esempio di strumento per un attacco attivo. I cyber criminali si insinuano nel sistema vittima abusando dei servizi di accesso remoto IT non protetti. Un esempio è il Remote Desktop Protocol (RDP).

Snatch riavvia il computer in Modalità provvisoria. In questo ambiente la maggior parte dei software (inclusi quelli di sicurezza) non funziona. Il ransomware può così crittografare indisturbato i dati delle vittime. A quel punto non c'è più nulla da fare, se non denunciare l'accaduto alle forze dell'ordine. La tecnica non è inedita, è usata anche da altri gruppi di ransomware, come Bitpaymer.

Snatch riavvia il computer in Modalità provvisoria. In questo ambiente la maggior parte dei software (inclusi quelli di sicurezza) non funziona. Il ransomware può così crittografare indisturbato i dati delle vittime. A quel punto non c'è più nulla da fare, se non denunciare l'accaduto alle forze dell'ordine. La tecnica non è inedita, è usata anche da altri gruppi di ransomware, come Bitpaymer.

SophosLabs ritiene che il rischio sia talmente alto da giustificare un'elevata attenzione da parte dei responsabili della sicurezza IT e degli utenti finali. Anche perché Snatch non è in singolo strumento, ma una raccolta di strumenti. Include un ransomware, uno strumento per il furto di dati, e uno Cobalt Strike per rivelare le vulnerabilità del sistema. Ci sono inoltre strumenti pubblici che non sono intrinsecamente dannosi, ma che possono essere utilizzati in modo fraudolento.

La buona notizia è che questo malware funziona solo su Windows, dalla versione 7 alla 10, nelle versioni a 32 e 64 bit.

La difesa segue le solite regole del buon senso: tenere costantemente sotto controllo le minacce, implementare tecniche di Intelligenza Artificiale per il rilevamento delle anomalie. Dove possibile bisogna chiudere i servizi di accesso remoto, negli altri casi attivare una VPN con autenticazione multi-fattore.

La difesa segue le solite regole del buon senso: tenere costantemente sotto controllo le minacce, implementare tecniche di Intelligenza Artificiale per il rilevamento delle anomalie. Dove possibile bisogna chiudere i servizi di accesso remoto, negli altri casi attivare una VPN con autenticazione multi-fattore.

I server con accesso remoto aperto alla rete devono essere tempestivamente aggiornati con le patch più recenti e con software per la protezione degli endpoint. Non ultimo, chi si collega ai servizi di accesso remoto dovrebbe avere privilegi limitati.

Exploit zero day di Windows

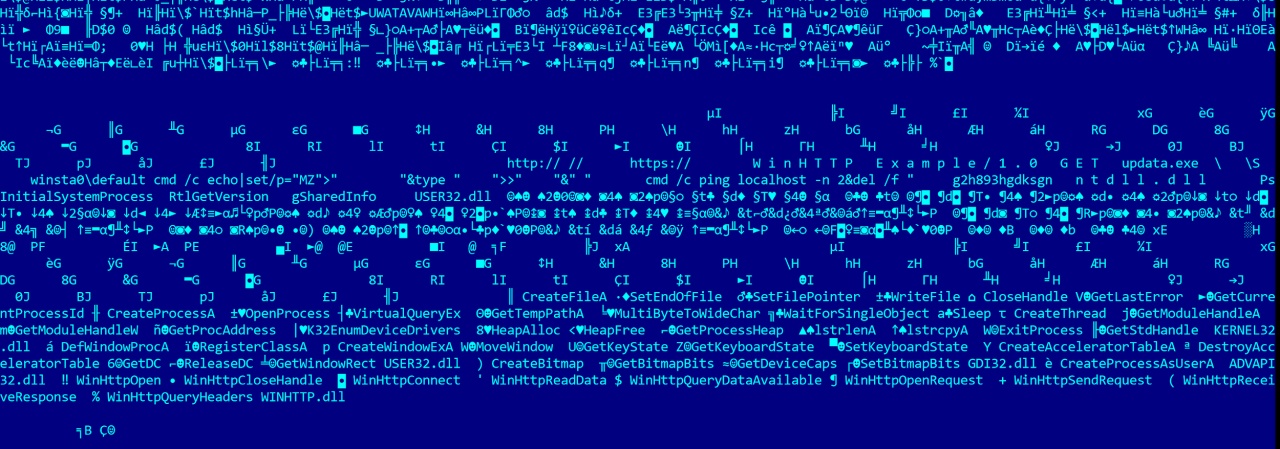

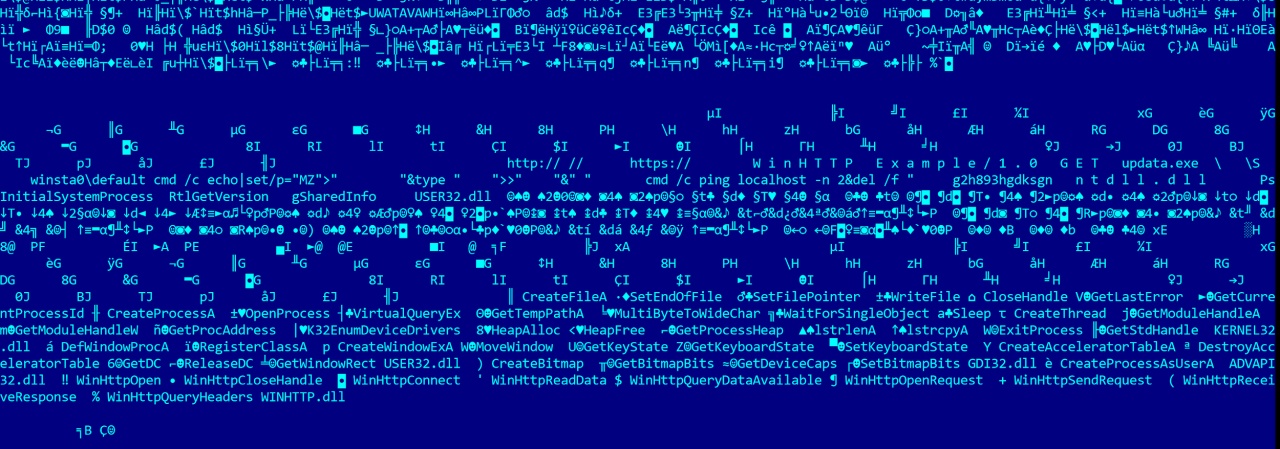

Per chi usa i sistemi Windows, Snatch non è l'unica minaccia. Kaspersky ha individuato una vulnerabilità zero-day. Permette agli attaccanti di ottenere l’accesso al sistema come amministratore (“elevation of privilege”, EoP) e di eludere la protezione del browser Google Chrome. È lo stesso strumento malevolo incorporato in un exploit Google Chrome rilevato lo scorso novembre 2019. Di recente è stato impiegato nell’operazione WizardOpium.

Exploit EoP utilizzato nell'attacco

Exploit EoP utilizzato nell'attacco

Nel report "Snatch Ransomware Reboots PCs into Safe Mode to Bypass Protection" si legge che, per agire indisturbato, Snatch riavvia i PC in modalità provvisoria prima di iniziare il processo di crittografia. Gli esperti di SophosLabs e Sophos Managed Threat Response spiegano le modalità d'attacco. Snatch è il classico esempio di strumento per un attacco attivo. I cyber criminali si insinuano nel sistema vittima abusando dei servizi di accesso remoto IT non protetti. Un esempio è il Remote Desktop Protocol (RDP).

Snatch riavvia il computer in Modalità provvisoria. In questo ambiente la maggior parte dei software (inclusi quelli di sicurezza) non funziona. Il ransomware può così crittografare indisturbato i dati delle vittime. A quel punto non c'è più nulla da fare, se non denunciare l'accaduto alle forze dell'ordine. La tecnica non è inedita, è usata anche da altri gruppi di ransomware, come Bitpaymer.

Snatch riavvia il computer in Modalità provvisoria. In questo ambiente la maggior parte dei software (inclusi quelli di sicurezza) non funziona. Il ransomware può così crittografare indisturbato i dati delle vittime. A quel punto non c'è più nulla da fare, se non denunciare l'accaduto alle forze dell'ordine. La tecnica non è inedita, è usata anche da altri gruppi di ransomware, come Bitpaymer.SophosLabs ritiene che il rischio sia talmente alto da giustificare un'elevata attenzione da parte dei responsabili della sicurezza IT e degli utenti finali. Anche perché Snatch non è in singolo strumento, ma una raccolta di strumenti. Include un ransomware, uno strumento per il furto di dati, e uno Cobalt Strike per rivelare le vulnerabilità del sistema. Ci sono inoltre strumenti pubblici che non sono intrinsecamente dannosi, ma che possono essere utilizzati in modo fraudolento.

La buona notizia è che questo malware funziona solo su Windows, dalla versione 7 alla 10, nelle versioni a 32 e 64 bit.

La difesa segue le solite regole del buon senso: tenere costantemente sotto controllo le minacce, implementare tecniche di Intelligenza Artificiale per il rilevamento delle anomalie. Dove possibile bisogna chiudere i servizi di accesso remoto, negli altri casi attivare una VPN con autenticazione multi-fattore.

La difesa segue le solite regole del buon senso: tenere costantemente sotto controllo le minacce, implementare tecniche di Intelligenza Artificiale per il rilevamento delle anomalie. Dove possibile bisogna chiudere i servizi di accesso remoto, negli altri casi attivare una VPN con autenticazione multi-fattore.I server con accesso remoto aperto alla rete devono essere tempestivamente aggiornati con le patch più recenti e con software per la protezione degli endpoint. Non ultimo, chi si collega ai servizi di accesso remoto dovrebbe avere privilegi limitati.

Exploit zero day di Windows

Per chi usa i sistemi Windows, Snatch non è l'unica minaccia. Kaspersky ha individuato una vulnerabilità zero-day. Permette agli attaccanti di ottenere l’accesso al sistema come amministratore (“elevation of privilege”, EoP) e di eludere la protezione del browser Google Chrome. È lo stesso strumento malevolo incorporato in un exploit Google Chrome rilevato lo scorso novembre 2019. Di recente è stato impiegato nell’operazione WizardOpium.

Exploit EoP utilizzato nell'attacco

Exploit EoP utilizzato nell'attacco  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab