Patch Tuesday: Microsoft apre il 2026 chiudendo 114 falle, 3 zero-day

Nell’appuntamento con il Patch Tuesday di gennaio 2026 Microsoft chiude 114 vulnerabilità, fra cui 3 zero-day e una attivamente sfruttata.

114 vulnerabilità chiuse, di cui una attivamente sfruttata e due zero-day divulgate pubblicamente: è questo il bilancio del Patch Tuesday di gennaio 2026 di Microsoft. Le falle critiche che sono state chiuse sono otto, sei delle quali di tipo RCE e due di escalation dei privilegi. Complessivamente, le falle di escalation dei privilegi sono 56, mentre quelle che aprono all’esecuzione di codice da remoto sono 22.

Come di consueto, in questa sede trattiamo solo le vulnerabilità che sono segnalate come maggiormente critiche; per l’elenco completo dei bug risolti rimandiamo alla pagina ufficiale di Microsoft.

La vulnerabilità zero-day attivamente sfruttata è quella monitorata con la sigla CVE-2026-20805. Si tratta di una falla relativa al Desktop Window Manager che, se sfruttata opportunamente, consente a un attaccante di accedere a dati sensibili. Il punteggio CVSS assegnato è di 5.5, che è relativamente basso, ma abbiamo spiegato più volte che il punteggio assegnato non è necessariamente sinonimo di urgenza e attenzione che bisogna prestare al problema. Nel caso specifico, questa vulnerabilità è classificata come importante proprio perché è già attivamente sfruttata, quindi è urgente porvi rimedio.

Per la cronaca, Microsoft ha corretto un'altra vulnerabilità di Desktop Window Manager, segnalata con la sigla CVE-2026-20871, che ha un punteggio CVSS più alto (7.8) e ha l’analoga classificazione (Importante): al momento non è attivamente sfruttata, ma Microsoft la segnala come Exploitation More Likely, ossia è molto probabile che gli attaccanti la sfruttino presto.

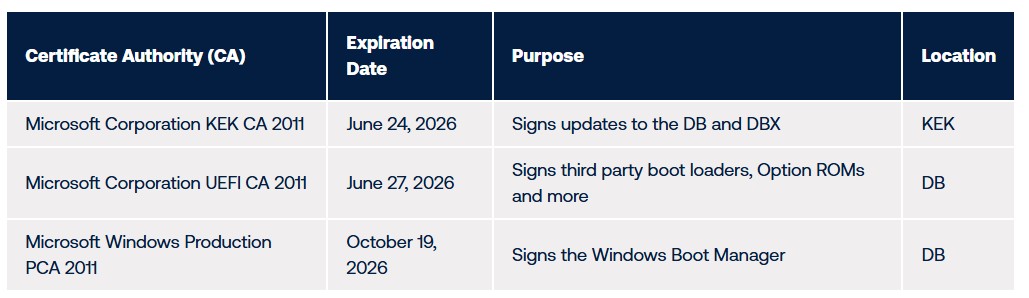

Passiamo alle falle zero-day divulgate pubblicamente, quindi note agli attaccanti ma non ancora sfruttate attivamente. La prima è monitorata con la sigla CVE-2026-21265. Si tratta di una falla che può consentire agli attaccanti di aggira le funzionalità di sicurezza di Windows Secure Boot. Il punteggio CVSS assegnato è di 6.4 perché Microsoft in questo momento non è ancora sfruttabile, ma l’inquadramento come Importante serve da promemoria per procedere con gli aggiornamenti del caso. Infatti, questa falla chiama in causa i tre certificati Windows Secure Boot riportati nella tabella sottostante, che stanno per scadere.

Microsoft sta allertando gli utenti da giugno 2025 sulla necessità di aggiornarli per garantire la funzionalità di avvio protetto e prevenire futuri problemi; in caso contrario, aumenta il rischio che i threat actor aggirino il Secure Boot.

Passiamo alla vulnerabilità successiva, monitorata con la sigla CVE-2023-31096 e relativa al driver Agere Modem di terze parti fornito con le versioni di Windows supportate. Non è una new entry, perché già nel Patch Tuesday di ottobre Microsoft l’aveva segnalata come attivamente sfruttata per ottenere privilegi amministrativi sui sistemi compromessi. La novità del Patch Tuesday di gennaio 2026 è che Microsoft ha rimosso questi driver vulnerabili da Windows per sradicare il problema alla radice.

Chiudiamo segnalando due vulnerabilità che non sono attivamente sfruttate e non sono zero-day, ma sono inquadrate da Microsoft come Critiche. Si tratta della CVE-2026-20952 e della CVE-2026-20953, sono di tipo RCE e riguardano Microsoft Office. Entrambe hanno un punteggio CVSS di 8.4; un attaccante potrebbe sfruttarle inviando alla potenziale vittima un messaggio email a cui è allegato un documento di Office infetto. Microsoft reputa poco probabile lo sfruttamento di queste falle, ma al contempo fa notare che per un attacco riuscito basterebbe che la vittima attivasse il riquadro di anteprima, quindi non c’è bisogno che il file infetto venga aperto a tutti gli effetti.

In questo articolo abbiamo parlato di: CVE, CVSS, Patch Tuesday, RCE, Windows Secure Boot, Escalation dei privilegi, Vulnerabilità,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Forescout e Netskope uniscono visibilità sugli asset e Zero Trust dinamico

02-03-2026

Proofpoint Collaboration Protection entra nell’AWS Security Hub

02-03-2026

Kaspersky aggiorna gli scenari di attacco simulato per le nuove minacce

02-03-2026

AI distribuita e reti quantum‑safe: nuovo fronte per gli attacchi

02-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab