Microsoft: Russia responsabile del 58% degli attacchi sponsorizzati da Stati nazione

I dati Microsoft evidenziano le tendenze nell'attività degli Stati nazionali: la Russia è la più attiva, le vittime comprendono (oltre alle agenzie governative) anche liberi cittadini e aziende.

La Russia è il Paese da cui proviene la maggior parte degli attacchi sponsorizzati dagli Stati nazionali. Il dato è contenuto nel Microsoft Digital Defense Report relativo al periodo da luglio 2020 a giugno 2021. In dettaglio, il 58% di tutti gli attacchi osservati da Microsoft è di provenienza russa. Tali attacchi destano preoccupazione nella misura in cui sono sempre più efficaci: il tasso di compromissione con successo è pari al 32%, contro il 21% dello scorso anno.

Gli obiettivi di tali attacchi sono principalmente le agenzie governative coinvolte in politica estera, sicurezza nazionale o difesa (dal 3% di un anno fa all'attuale 53%), per lo più di Stati Uniti, Ucraina e Regno Unito.

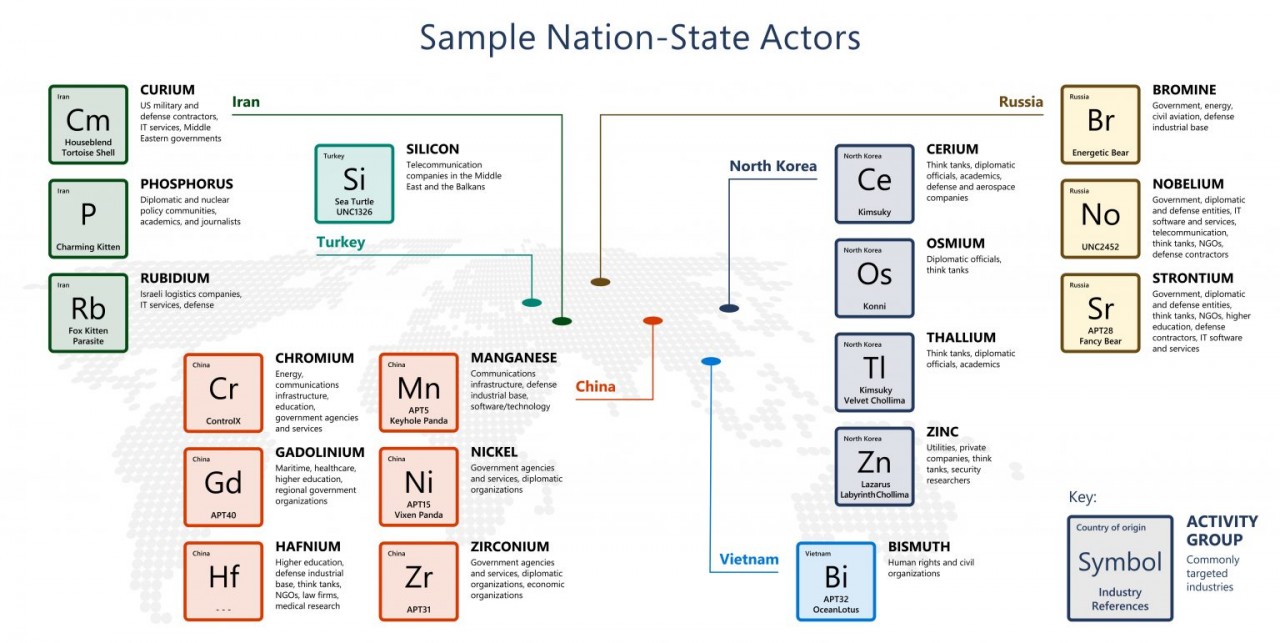

Dopo al Russia, il secondo Paese al mondo da cui proviene il maggior numero di attacchi è la Corea del Nord (23%), seguita da Iran (11%), Cina (8%), Corea del Sud, Vietnam e Turchia (questi ultimi con percentuali inferiori all'1%).

La motivazione principale degli attacchi è la raccolta di informazioni, ma non è l'unico. Scorrendo il report si apprende che l'Iran ha intensificato le azioni cyber contro Israele sviluppando attacchi a scopo distruttivo. La Corea del Nord attacca società di criptovaluta a scopo di lucro. Oltre alle già citate agenzie governative, cadono vittima di questi attacchi anche i consumatori (21% degli attacchi) e imprese quali le ONG (31%), l'istruzione (3%), l'IT (2%), l'energia (1%) e i media (1%).

Microsoft inoltre sottolinea che gli strumenti utilizzati dagli Stati nazionali sono spesso gli stessi usati dalla criminalità informatica che lavora per profitto. Gli Stati nazionali possono "creare o sfruttare malware su misura, costruire una nuova infrastruttura per il per password spraying o per creare campagne di phishing o di social engineering uniche" si legge nel report. Alcuni, come il threat actor cinese Gadolinium, sfruttano sempre di più strumenti open source o malware comunemente usati per colpire le supply chain o lanciare attacchi man-in-the-middle o DDoS.

Cybercrime

Sul fronte dei criminali informatici, i dati evidenziano come la crescita delle attività criminali sia guidata in gran parte da una supply chain che agevola gli attaccanti, il cybercrime-as-a-service. Sul dark web l'accoppiata username e password costa 0,97 dollari per 1.000 credenziali o 150 dollari per milioni di credenziali. Lo spear-phishing a noleggio può costare da 100 a 1.000 dollari, mentre gli attacchi DDoS contro siti non protetti hanno quotazioni di 300 dollari al mese. Ancora, i kit ransomware costano solo 66 dollari (da pagare in anticipo), più il 30% del profitto.

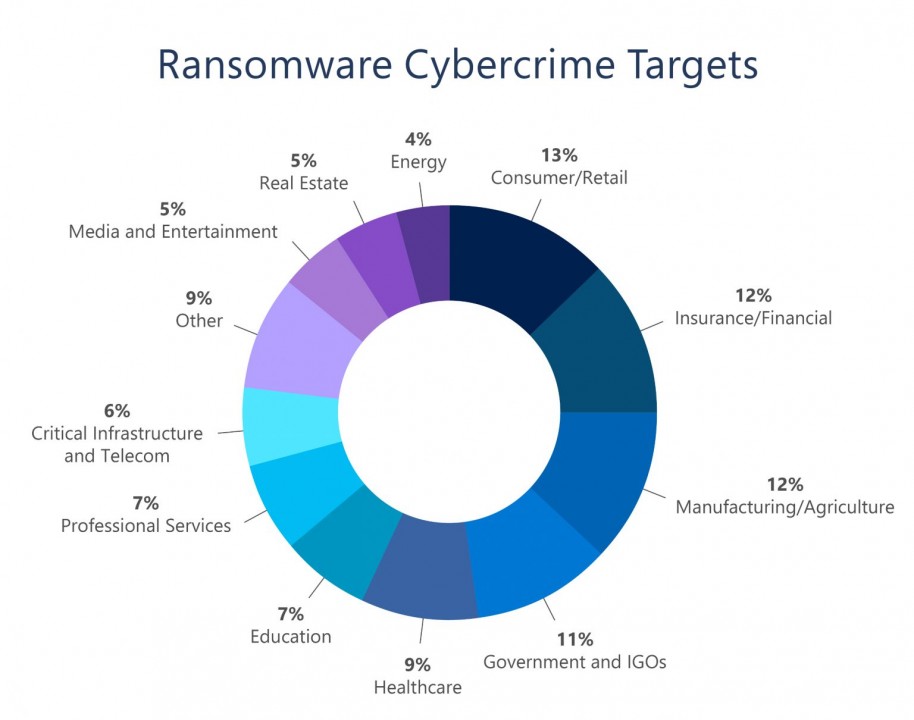

Non c'è da stupirsi che gli attacchi dilaghino e che i settori presi di mira siano quelli economicamente più ricchi o strategici (disposti a pagare pur di non bloccarsi): la vendita al dettaglio di beni di consumo (13%), servizi finanziari (12%), produzione (12%), governo (11%) e sanità (9%).

La buona notizia che dà Microsoft è la stessa di cui si parla da qualche mese: sempre più Governi in tutto il mondo hanno riconosciuto il crimine informatico come una minaccia alla sicurezza nazionale, e hanno reso prioritaria la lotta a questo fenomeno.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab