Apache Log4j: Europa secondo bersaglio degli attacchi

La vulnerabilità RCE che riguarda Apache Log4j è già attivamente sfruttata da oltre 60 varianti di exploit. Le aziende europee sono seconde per numero di attacchi. I dati aggiornati di Check Point Research, Kasperksy, Bitdefender, Microsoft e NetLab 360.

Il 9 dicembre scorso è stata scoperta una vulnerabilità RCE critica nelle versioni 2.14.1 e antecedenti del logging package Apache Log4j. Si tratta della libreria java più popolare, con oltre 400.000 download, che viene utilizzata da un vasto numero di aziende in tutto il mondo per consentire l'accesso a una vasta gamma di applicazioni molto diffuse. Basti pensare che Log4j è incorporata in quasi tutti i servizi o applicazioni Internet con cui abbiamo familiarità, inclusi Twitter, Amazon, Microsoft, Minecraft e altro.

Non solo mining di criptovalute

Sfruttando questa falla, monitorata con la sigla CVE-2021-44228, gli attaccanti potrebbero agilmente controllare i server Web basati su Java e lanciare da remoto attacchi di esecuzione di codice malevolo. Allo stato attuale la maggior parte degli attacchi si concentra sul mining di una criptovaluta a spese delle vittime, tuttavia approfittando del rumore di fondo gli attaccanti più esperti potrebbero mettere in atto attacchi mirati contro obiettivi di alto livello.

L'escalation è già iniziata: Netlab 360 ha segnalato che gli attaccanti stanno sfruttando la vulnerabilità Apache per installare i malware Mirai e Muhstik su dispositivi vulnerabili. Il Microsoft Threat Intelligence Center ha riferito che la vulnerabilità Log4j viene sfruttata anche per rilasciare beacon Cobalt Strike. Al momento non ci sono dati circa attività di gruppi ransomware legate a questa falla, ma il fatto che siano disponibili beacon Cobalt Strike indica che attacchi ransowmare sono imminenti.

Gli esperti di Bitdefender hanno rilevato lo sfruttamento della vulnerabilità con l'obiettivo di diffondere Khonsari, una nuova famiglia di ransomware, per colpire i sistemi con sistema operativo Windows. La maggior parte dei primi attacchi invece aveva preso di mira i server Linux. Inoltre, risulta che i criminali informatici stiano anche cercando di utilizzare la vulnerabilità per distribuire il Trojan (RAT) di accesso remoto Orcus.

Sono inoltre in corso attacchi di “reverse bash shell”, una tecnica utilizzata per guadagnare un punto d'appoggio nei sistemi e sfruttarli poi in un secondo momento . Distribuire una reverse shell su questi server vulnerabili è relativamente semplice da fare e molto probabilmente questa azione sarà seguita da un attacco su larga scala.

L'escalaton di attacchi

Il problema si è fin da subito configurato di alta gravità, tanto da spingere la statunitense Cybersecurity and Infrastructure Security Agency (CISA) a emettere un tempestivo allarme sulla vulnerabilità. La prima segnalazione è arrivata dal team di cloud security di Alibaba il 24 novembre, secondo Cisco Talos le prime attività legate allo sfruttamento di questa vulnerabilità si sarebbero verificate già a partire dal 2 dicembre. Non è chiaro come sia stato possibile che l'exploit si diffondesse così velocemente. Tale rapidità nello sviluppo degli attacchi ricorda il caso di Exchange. Dal 10 dicembre i ricercatori di Check Point Research hanno avvistato nuove varianti dell'exploit originale.

Dal 10 dicembre Check Point Research ha registrato migliaia di tentativi di attacco, diventati oltre 40.000 nella giornata di sabato 11 dicembre. Ventiquattro ore dopo lo scoppio iniziale, CPR ha rilevato quasi 200.000 tentativi di attacco in tutto il mondo. A 72 ore dallo scoppio iniziale, il numero ha superato gli 840.000 attacchi. In alcuni momenti CPR ha registrato addirittura oltre 100 hack al minuto.

Si parla di oltre 60 varianti, circolate in meno di 24 ore. Ora la falla può essere sfruttata sia su HTTP che su HTTPS e il numero di combinazioni per il possibile sfruttamento forniscono molteplici alternative agli attaccanti per aggirare le protezioni appena implementate. In altre parole, secondo gli esperti un solo “strato” di protezione non è più sufficiente: solo una struttura di sicurezza multi-livello fornisce una protezione resiliente.

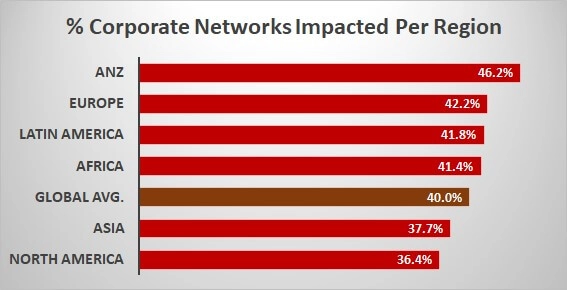

In Italia il tentativo di exploit si aggira sul 43% delle reti aziendali, una numerica che è in linea con la percentuale europea (42%), ma poco al di sopra della media globale (40%). L’Europa quindi rimane comunque il secondo bersaglio preferito dagli attaccanti. Al momento sono coinvolti oltre 90 Paesi in tutte le regioni. L'impatto è anche esteso e raggiunge picchi che vedono oltre il 60% delle reti aziendali colpite, e molte distribuzioni che vedono oltre il 50% delle reti aziendali all'interno del Paese stesso.

Il parere degli esperti

Lotem Finkelstein, Director, Threat Intelligence and Researchper Check Point Software Technologies, commenta che “all'apparenza [questa minaccia] è rivolta ai criptominer, ma reputiamo che sia solo l’avvisaglia di un attacco hacker nei confronti di una serie di bersagli di grande valore come le banche, la sicurezza di Stato e le infrastrutture critiche".

Evgeny Lopatin, esperto di sicurezza di Kaspersky, commenta che "ciò che rende questa vulnerabilità particolarmente pericolosa non è solo il fatto che gli attaccanti possono ottenere il controllo completo del sistema, ma quanto sia facile da sfruttare. Anche un hacker inesperto può trarne vantaggio".

L'indicazione ai team di sicurezza è di "intervenire con la massima urgenza perché i danni che potrebbero verificarsi sono incalcolabili". Le patch sono disponibili, gli esperti indicano di seguire le indicazioni pubblicate dalla CISA per una difesa efficace delle reti.

Fra le indicazioni da seguire pubblicate da Kaspersky, la prima è sicuramente installare la versione più recente della libreria, 2.15.0. È possibile scaricarla a questo link. Gli esperti sottolineano poi di seguire le linee guida del progetto Apache Log4j e di adottare una soluzione di sicurezza che fornisca componenti di prevenzione degli exploit, vulnerabilità e gestione delle patch. Un buona difesa degli endpoint inoltre aiuta a identificare e fermare l'attacco nelle fasi iniziali, prima che gli attaccanti raggiungano i loro obiettivi.

Contenuto aggiornato con gli ultimi dati del 14 dicembre 2021

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab