Backdoor per Linux potrebbe operare indisturbata da tre anni

Una backdoor per Linux X64 ha attirato l'attenzione dei ricercatori per la sicurezza. Usa la crittografia per mimetizzarsi e supporta plugin specifici non ancora identificati.

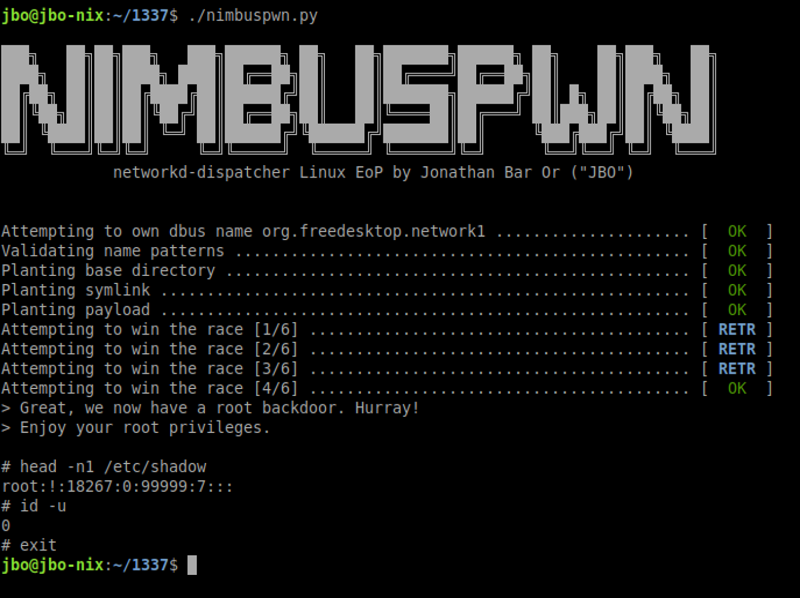

È stato battezzato RotaJakiro il malware Linux non documentato con funzionalità di backdoor che ha operato indisturbato per circa tre anni. È indirizzato ai sistemi Linux X64 ed è stato documentato dai ricercatori di Netlab 360, che hanno scelto il nome RotaJakiro perché "usa la crittografia a rotazione e si comporta in modo diverso per gli account root e non root durante l'esecuzione". Gli attaccanti l'hanno usata per esfiltrare informazioni sensibili da sistemi infetti.

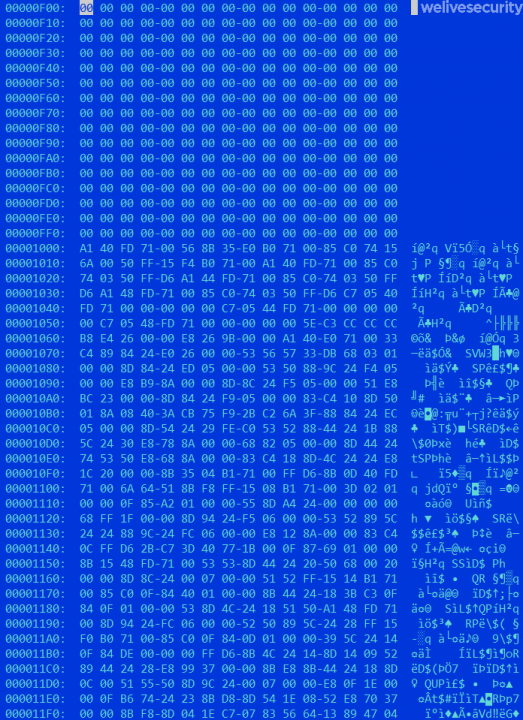

Le informazioni note al momento sono frutto dell'analisi del primo campione di malware, rilevato dai sistemi di Netlab 360 il 25 marzo scorso. Tutto è partito dalla segnalazione di un file ELF sospetto che comunicava con quattro domini su TCP 443 (HTTPS). Dalle informazioni raccolte è stato possibile determinare che RotaJakiro dispone di strumenti per cancellare le proprie tracce, per lo più utilizzando diversi algoritmi di crittografia. Fra questi l'algoritmo AES per crittografare le informazioni all'interno del campione e una combinazione di AES, XOR, ROTATE e compressione ZLIB per comunicare con il server di comando e controllo.

I ricercatori hanno potuto appurare che RotaJakiro supporta un totale di 12 funzioni, tre delle quali relative all'esecuzione di plugin specifici. Purtroppo, i campioni finora analizzati non hanno consentito di determinare quali fossero i plugin, quindi il suo vero scopo resta al momento sconosciuto. Considerato che parliamo di una backdoor, hanno comunque ipotizzato quattro possibili funzioni: segnalazione delle informazioni sul dispositivo target, furto di informazioni riservate, gestione file (query, download, eliminazione) e l'esecuzione di non meglio precisati plugin.

I ricercatori hanno potuto appurare che RotaJakiro supporta un totale di 12 funzioni, tre delle quali relative all'esecuzione di plugin specifici. Purtroppo, i campioni finora analizzati non hanno consentito di determinare quali fossero i plugin, quindi il suo vero scopo resta al momento sconosciuto. Considerato che parliamo di una backdoor, hanno comunque ipotizzato quattro possibili funzioni: segnalazione delle informazioni sul dispositivo target, furto di informazioni riservate, gestione file (query, download, eliminazione) e l'esecuzione di non meglio precisati plugin.

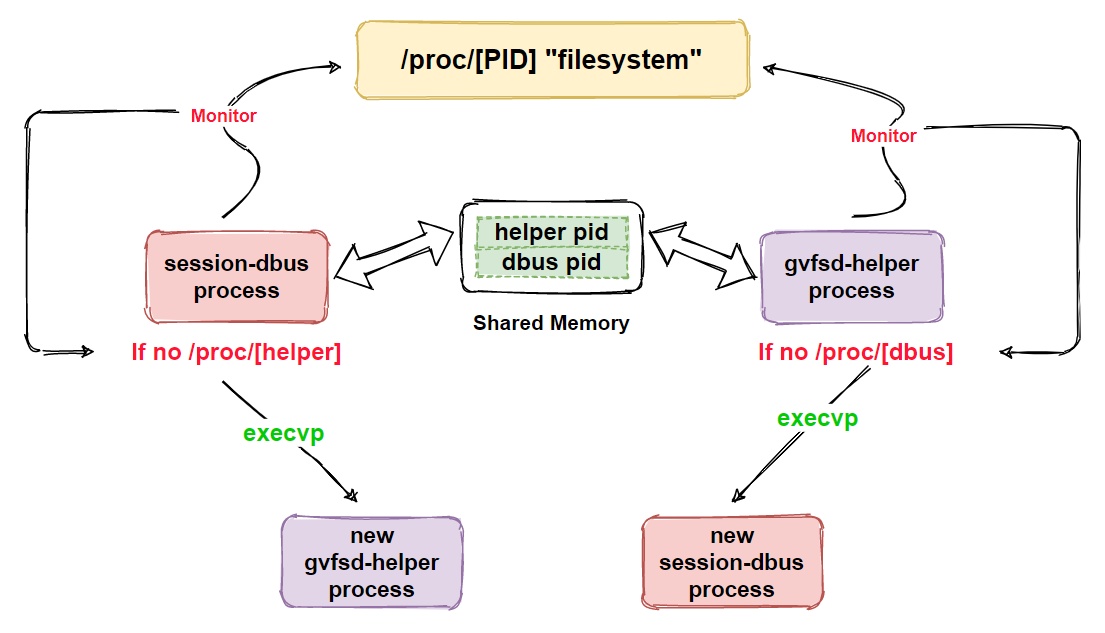

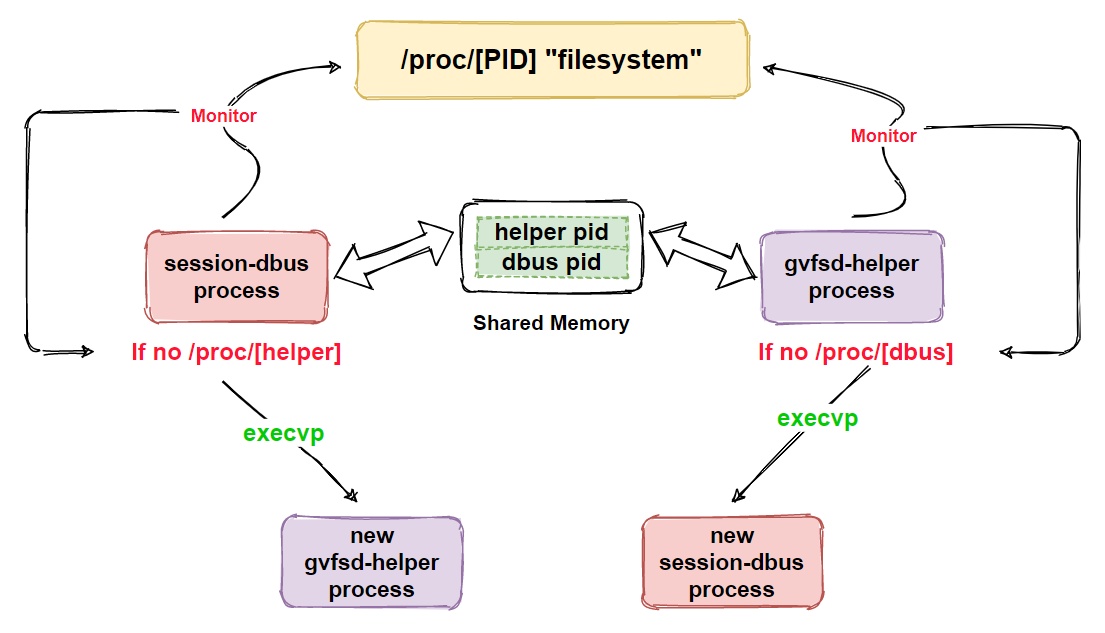

Per quanto riguarda il comportamento di questa minaccia, gli esperti scrivono che RotaJakiro determina prima se l'utente è root o non root, quindi applica criteri di esecuzione differenti per account diversi. Dopo questa prima fase, decifra le risorse utilizzando diverse tecniche crittografiche. Infine si garantisce la persistenza mediante la protezione del processo e l'uso di singole istanze, quindi stabilisce la comunicazione con il server di comandi e controllo e attende istruzioni sull'esecuzione di comandi.

Non è molto il materiale su cui lavorare al momento. Quello che è certo è che questa backdoor è stata creata con il preciso intento di restare silente in modo da poter operare a lungo indisturbata. È interessante notare che alcuni dei domini C2 sono stati registrati a dicembre 2015. Inoltre, i ricercatori hanno individuato delle sovrapposizioni tra RotaJakiro e una botnet chiamata Torii. Entrambe le minacce sfruttano algoritmi di crittografia per nascondere le risorse sensibili e attuano uno stile di persistenza piuttosto vecchio. Sono pochi elementi per tracciare una connessione certa.

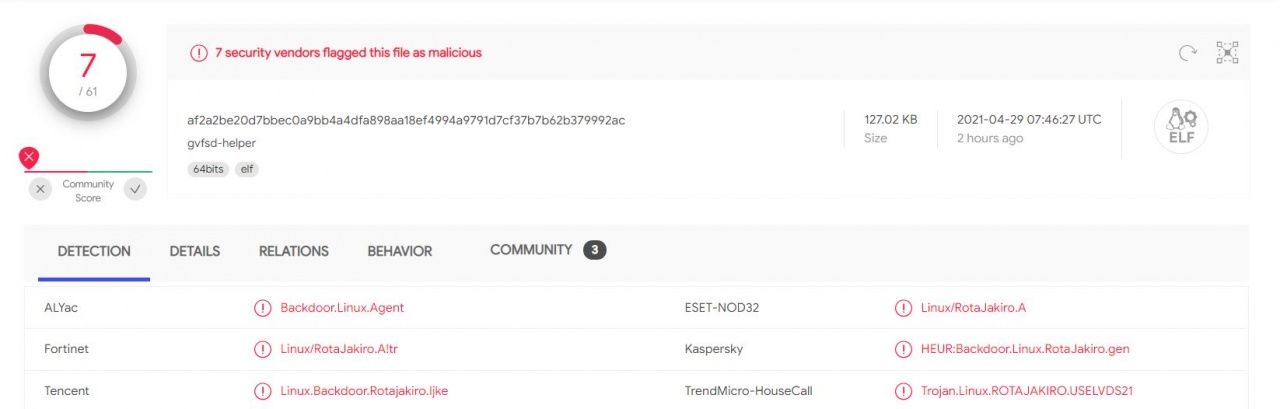

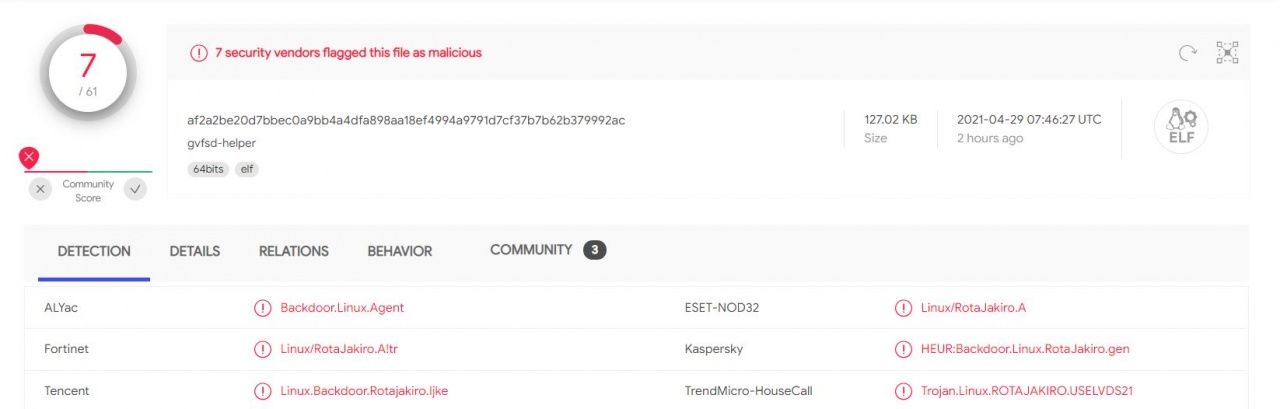

Quello che invece sembra certo è che le prime versioni di RotaJakiro sembrano essere state caricate su VirusTotal già a maggio 2018. Al momento risultano nel database quattro campioni, di cui solo il più recente è rilevato come dannoso da sette fornitori di sicurezza. Per tutte le altre soluzioni antimalware la minaccia passa inosservata.

Quello che invece sembra certo è che le prime versioni di RotaJakiro sembrano essere state caricate su VirusTotal già a maggio 2018. Al momento risultano nel database quattro campioni, di cui solo il più recente è rilevato come dannoso da sette fornitori di sicurezza. Per tutte le altre soluzioni antimalware la minaccia passa inosservata.

Le informazioni note al momento sono frutto dell'analisi del primo campione di malware, rilevato dai sistemi di Netlab 360 il 25 marzo scorso. Tutto è partito dalla segnalazione di un file ELF sospetto che comunicava con quattro domini su TCP 443 (HTTPS). Dalle informazioni raccolte è stato possibile determinare che RotaJakiro dispone di strumenti per cancellare le proprie tracce, per lo più utilizzando diversi algoritmi di crittografia. Fra questi l'algoritmo AES per crittografare le informazioni all'interno del campione e una combinazione di AES, XOR, ROTATE e compressione ZLIB per comunicare con il server di comando e controllo.

I ricercatori hanno potuto appurare che RotaJakiro supporta un totale di 12 funzioni, tre delle quali relative all'esecuzione di plugin specifici. Purtroppo, i campioni finora analizzati non hanno consentito di determinare quali fossero i plugin, quindi il suo vero scopo resta al momento sconosciuto. Considerato che parliamo di una backdoor, hanno comunque ipotizzato quattro possibili funzioni: segnalazione delle informazioni sul dispositivo target, furto di informazioni riservate, gestione file (query, download, eliminazione) e l'esecuzione di non meglio precisati plugin.

I ricercatori hanno potuto appurare che RotaJakiro supporta un totale di 12 funzioni, tre delle quali relative all'esecuzione di plugin specifici. Purtroppo, i campioni finora analizzati non hanno consentito di determinare quali fossero i plugin, quindi il suo vero scopo resta al momento sconosciuto. Considerato che parliamo di una backdoor, hanno comunque ipotizzato quattro possibili funzioni: segnalazione delle informazioni sul dispositivo target, furto di informazioni riservate, gestione file (query, download, eliminazione) e l'esecuzione di non meglio precisati plugin.Per quanto riguarda il comportamento di questa minaccia, gli esperti scrivono che RotaJakiro determina prima se l'utente è root o non root, quindi applica criteri di esecuzione differenti per account diversi. Dopo questa prima fase, decifra le risorse utilizzando diverse tecniche crittografiche. Infine si garantisce la persistenza mediante la protezione del processo e l'uso di singole istanze, quindi stabilisce la comunicazione con il server di comandi e controllo e attende istruzioni sull'esecuzione di comandi.

Non è molto il materiale su cui lavorare al momento. Quello che è certo è che questa backdoor è stata creata con il preciso intento di restare silente in modo da poter operare a lungo indisturbata. È interessante notare che alcuni dei domini C2 sono stati registrati a dicembre 2015. Inoltre, i ricercatori hanno individuato delle sovrapposizioni tra RotaJakiro e una botnet chiamata Torii. Entrambe le minacce sfruttano algoritmi di crittografia per nascondere le risorse sensibili e attuano uno stile di persistenza piuttosto vecchio. Sono pochi elementi per tracciare una connessione certa.

Quello che invece sembra certo è che le prime versioni di RotaJakiro sembrano essere state caricate su VirusTotal già a maggio 2018. Al momento risultano nel database quattro campioni, di cui solo il più recente è rilevato come dannoso da sette fornitori di sicurezza. Per tutte le altre soluzioni antimalware la minaccia passa inosservata.

Quello che invece sembra certo è che le prime versioni di RotaJakiro sembrano essere state caricate su VirusTotal già a maggio 2018. Al momento risultano nel database quattro campioni, di cui solo il più recente è rilevato come dannoso da sette fornitori di sicurezza. Per tutte le altre soluzioni antimalware la minaccia passa inosservata.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

La Certosa del Cloud

01-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab