Attacchi cyber e fattore umano: difendersi è sempre più difficile

Il cybercrime si evolve: ecco da dove partono oggi le catene di attacco e le principali minacce cyber.

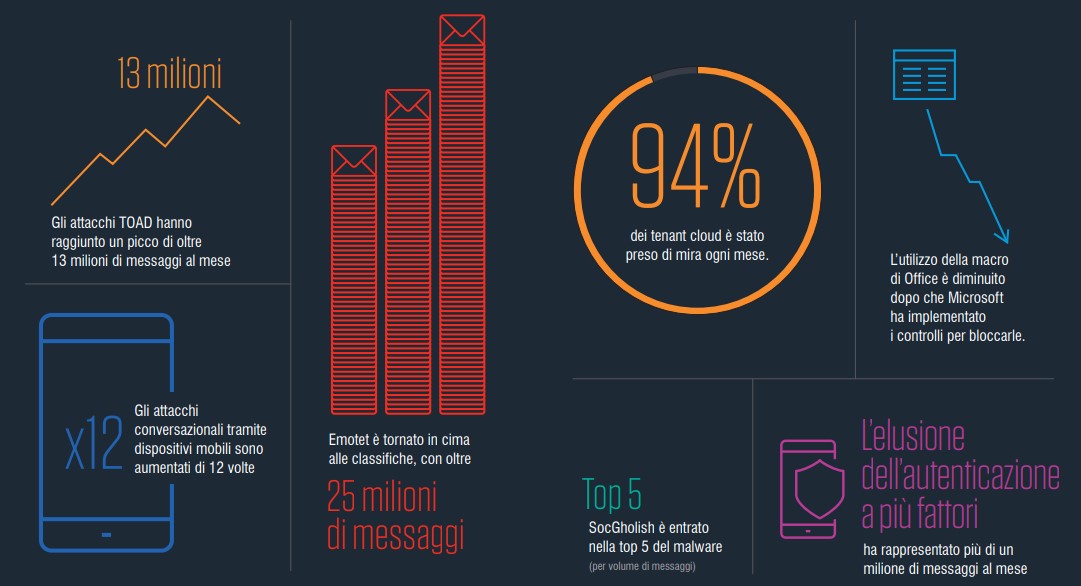

Nel 2022 gli esperti di cybersecurity hanno denotato sviluppi significativi su diversi fronti nel panorama delle attività cybercriminali, atti ad affinare le abilità di social engineering, rendere comuni tecniche di attacco un tempo sofisticate e identificare nuove opportunità creative. Tali sviluppi sono l’argomento centrale del report annuale Human Factor di Proofpoint, che sottolinea l’incremento di attacchi mirati e di tipo brute-force contro i tenant cloud per abusare della massiva adozione cloud da parte delle aziende pubbliche e private. Non sono poi da sottovalutare l’aumento dello smishing conversazionale fino alla proliferazione di bypass dell’autenticazione multifattoriale (MFA).

La top 10 dei risultati più rilevanti

Denominatore comune di questi attacchi tanto differenti è la combinazione di tecnologia e psicologia, ossia del fattore umano che dà il nome al report. L’analisi è fortemente esaustiva, dato che si appoggia su un set di dati provenienti da oltre 2,6 miliardi di messaggi email, 49 miliardi di URL, 1,9 miliardi di allegati, 28 milioni di account cloud, 1,7 miliardi di SMS sospetti e altro ancora. Ne emergono dieci indicazioni di massima.

La prima è una buona notizia, già indicata da altri report: con il blocco delle macro di Office portato avanti da Microsoft, l’uso di questo tipo di attacco è crollato. L’altra faccia della medaglia è che gli attaccanti stanno sperimentando tecniche alternative per compromettere gli obiettivi, che i difensori devono via conoscere. Sia i cybercriminali che gli APT stanno aumentando il volume degli attacchi di smishing conversazionale e di pig butchering, che iniziano con l’invio di messaggi apparentemente innocui, soprattutto sui dispositivi mobili e sugli smartphone. Alcune campagne APT si sono protratte per mesi per conquistare la fiducia delle potenziali vittime, quindi bisogna guardarsi attentamente da questo approccio.

Una delle maggiori preoccupazioni dei difensori è poi la diffusione dei kit di phishing, che amplificano la portata delle campagne e consentono spesso anche di bypassare l’autenticazione e più fattori. Ma non è l’unico grattacapo: Proofpoint sottolinea la diffusione dell’uso di infrastrutture legittime per la realizzazione degli attacchi basati su cloud. È un campanello di allarme che decreta definitivamente (se già non si era compreso) l’inefficacia della protezione basate su regole e la necessità di affidarsi a strumenti nuovi e innovativi come l’AI.

Oltre a sfruttare il cloud, ovviamente gli attacchi di ultima generazione lo colpiscono anche. Non è un caso che le minacce al cloud siano diventate onnipresenti: secondo il report il 94% dei tenant cloud viene preso di mira ogni mese da un attacco cloud. Il numero di attacchi brute-force, in particolare lo spraying di password, è passato da una media mensile di 40 milioni nel 2022 a quasi 200 milioni a inizio 2023. Il report riconferma inoltre due informazioni note e storiche: l’abuso di brand noti per adescare le potenziali vittime e l’efficacia dei movimenti laterali, che dopo un accesso iniziale riuscito portano rapidamente ad attacchi a livello di dominio, come l’infezione da ransomware o il furto di dati. Ulteriore riconferma è poi il ritorno di Emotet al ruolo di principale attore di minacce al mondo.

Fra le novità più preoccupanti ci sono i nuovi metodi di distribuzione. Fra le new entry di maggiore successo c’è SocGholish, contraddistinto dalla capacità di infettare i siti web per distribuire malware esclusivamente attraverso download drive-by, convincendo le vittime a scaricarlo attraverso falsi aggiornamenti del browser. Ultimo ma non meno importante punto è la nota relativa agli APT e in particolari a quelli russi (per motivi geopolitici) e cinesi, che sono stati particolarmente attivi nell’ultimo anno e colpiscono entità diplomatiche europee.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Perché l’economia non è globale

15-02-2026

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab