Daxin, la backdoor cinese micidiale che opera dal 2019

Scoperti i dettagli di una nuova backdoor usata da attori cinesi per spiare aziende di telecomunicazioni, trasporti e manifacturing. È studiata per operare in reti aziendali ben difese, che dispongono di funzionalità avanzate di threat detection.

Si chiama Daxin la backdoor legata alla Cina, esplicitamente progettata per operare furtivamente all’interno di reti aziendali ben difese, che dispongono di funzionalità avanzate di rilevamento delle minacce. A scoprirla sono stati i ricercatori del team Threat Hunter di Symantec, che la definiscono una delle backdoor più avanzate finora distribuite dai threat actor cinesi.

A differenziare Daxin dall’ampio catalogo di backdoor in circolazione è il fatto che si tratta di un driver del kernel di Windows. Una scelta atipica nel panorama malware, ma anche una minaccia furtiva con funzionalità di comunicazione avanzate, che mescolano il suo scambio di dati con il normale traffico Internet. Secondo gli esperti sono questi due elementi a promuovere Daxin come uno strumento progettato per scavare in profondità nelle reti target ed esfiltrare i dati senza destare sospetti.

Come agisce Daxin

Come tutte le backdoor, anche Daxin ha lo scopo di fornire agli attaccanti l'accesso remoto a un sistema informatico compromesso, rubare dati, eseguire comandi o scaricare e installare ulteriore malware. Tutto questo richiede una qualche componente di crittografia o di offuscamento per mascherare il trasferimento dei dati verso l’esterno, evitando di generare alert sugli strumenti di monitoraggio del traffico di rete.

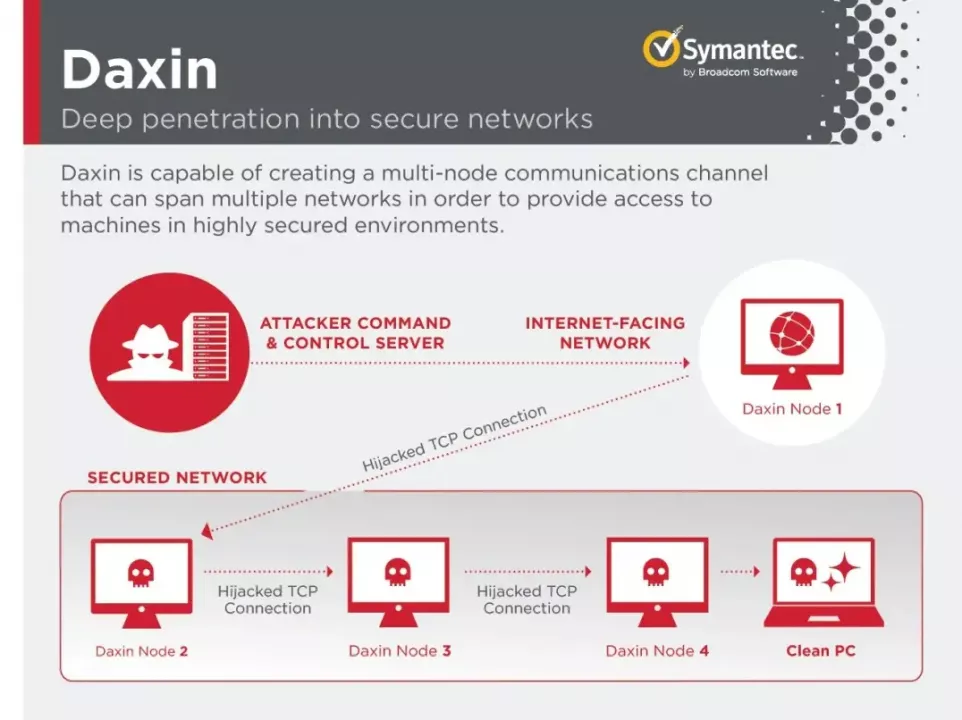

Daxin ottiene questo risultato monitorando il traffico di rete, e una volta individuato il modello specifico di traffico, dirottando la connessione TCP legittima, così da sfruttarla per comunicare con il server di comando e controllo. Così facendo l’emorragia di dati verso l’esterno viene mascherata dal traffico di rete legittimo. La tecnica secondo i ricercatori di Symantec è particolarmente efficace perché consente di aggirare anche le più rigide regole dei firewall e il monitoraggio degli analisti SOC più esperti.

Non meno importante, Daxin ha anche la singolare capacità di stabilire contemporaneamente intricati percorsi di comunicazione tra più computer infetti, utilizzando un singolo comando per un insieme di nodi. Questo permette agli attaccanti di ristabilire rapidamente connessioni e canali di comunicazione crittografati in reti ben custodite.

Cyberspionaggio cinese

Gli analisti di Symantec hanno trovato le prove che collegano Daxin al gruppo di hacking cinese Slug (alias Owlproxy), che sta usando quest’arma cibernetica almeno dal novembre 2019. Gli attacchi più recenti che coinvolgono Daxin risalgono a novembre 2021 e hanno preso di mira aziende di telecomunicazioni, trasporti e manifacturing.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI Act: trasformare la conformità in vantaggio competitivo. Il commento di Snowflake

05-02-2026

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab