Serpent è una backdoor avanzata, mirata e sfuggente

I ricercatori di Proofpoint hanno scoperto una backdoor che sfrutta tecniche inedite per eludere la detection. Per ora è stata usata in Francia.

Una nuova backdoor sta prendendo di mira obiettivi francesi con una catena di attacchi unica. La scoperta è dei ricercatori di Proofpoint, che parlano di una "minaccia avanzata e mirata" che sfrutta esche basate su email e file dannosi tipici di molte campagne malware, per scaricare il suo payload nelle reti di obiettivi mirati nei settori delle costruzioni, immobiliare e governativo.

Ad attirare l’attenzione è il fatto che si tratta di un attacco alquanto insolito. I threat actor, infatti, sfruttano strumenti legittimi come il programma open source Chocolatey, per insinuare una backdoor nelle reti target. Uno dei punti di forza dell’attacco è nelle tattiche di evasione: tra l’ingresso iniziale in rete e il rilascio del payload, vengono impiegati metodi anti-rilevamento mai stati visti in precedenza.

Fra questi c’è appunto l’impiego di Chocolatey e di altri strumenti Python altrettanto legittimi, che non vengono contrassegnati come dannosi nel traffico di rete. Inoltre, è stata rilevata una nuova tecnica di bypass della detection che utilizza un'attività pianificata. I ricercatori non sono ancora riusciti a individuare gli obiettivi degli attaccanti. Quello che si deduce dalle analisi finora condotte è che i threat actor potrebbero condurre un ampio ventaglio di attività, tra cui il furto di informazioni, l’ottenimento del controllo di un host infetto e l’installazione di payload aggiuntivi.

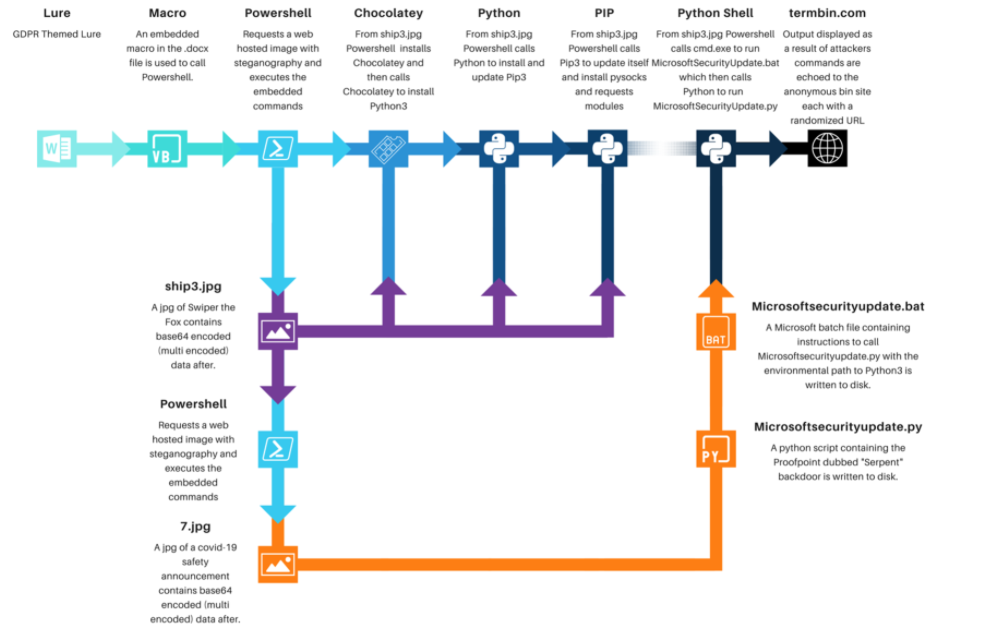

La catena d'attacco

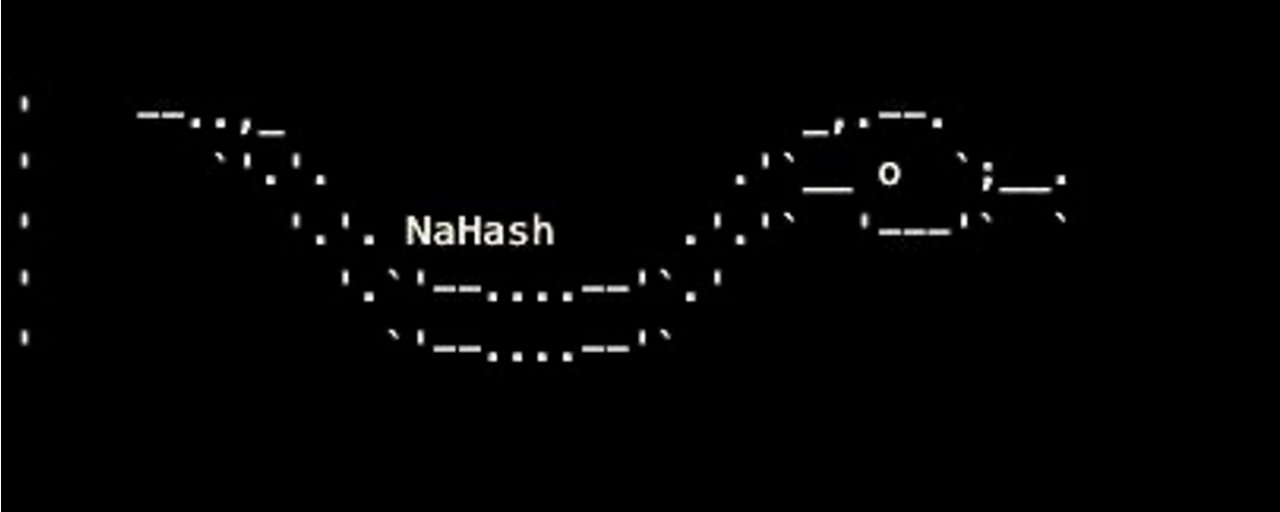

La attack chain inizia come molti attacchi basati su phishing, con una email che sembra provenire da una fonte legittima e che chiede informazioni relative al GDPR. Include un allegato in Microsoft Word contenente macro dannose. Il codice delle macro racchiude anche la raffigurazione ASCII di un serpente, che ha ispirato ai ricercatori il nome della backdoor: Serpent.

Se le macro sono abilitate, all’apertura del documento viene attivato l’URL a cui fa capo uno script PowerShell codificato in base64 nascosto con la nota tecnica della steganografia. Tale script scarica, installa e aggiorna il pacchetto di installazione e lo script del repository per Chocolatey, uno strumento di automazione della gestione del software per Windows che esegue installatori, eseguibili, file .ZIP e script in pacchetti compilati.

Come accennato, è proprio l’impiego di Chocolatey a consentire di bypassare i meccanismi di threat detection. Si tratta infatti di un pacchetto software legittimo che, come tale, non viene identificato come dannoso.

Lo script utilizza quindi Chocolatey per installare Python, incluso il programma di installazione del pacchetto pip Python. Questo componente installa poi varie dipendenze, tra cui PySocks, un client proxy inverso basato su Python che consente agli utenti di inviare traffico attraverso i server proxy SOCKS e HTTP.

Successivamente, lo script di PowerShell recupera un altro file di immagine che contiene uno script Python codificato base64 oscurato tramite steganografia. Lo script PowerShell salva lo script Python come "MicrosoftSecurityUpdate.py" e quindi crea ed esegue un file .bat che a sua volta esegue lo script Python.

La catena di attacco termina con la connessione a un URL abbreviato che reindirizza al sito Web della guida di Microsoft Office. Le immagini steganografiche utilizzate per nascondere gli script sono ospitate su quello che sembra essere un sito web giamaicano.

Una volta installata sul sistema target, la backdoor Serpent esegue i comandi impartiti dal server di comando e controllo e ne registra gli output. Oltre alle tecniche di evasione già descritte, l'attacco sfrutta anche quello che i ricercatori di Proofpoint hanno definito “un'applicazione mai vista prima” di esecuzione di proxy binario firmato, servendosi di un eseguibile Scheduled Tasks.

I ricercatori hanno pubblicato, insieme a una prima analisi, anche gli Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab