Purple Fox sfrutta una nuova variante di FatalRAT

Un nuovo malware per l'accesso iniziale e nuove tecniche di evasione potenziano Purple Fox rendendola una insidia difficile da rilevare e bloccare.

La rapida evoluzione degli strumenti e delle tattiche di attacco è una delle peculiarità del cybercrime. Fra le novità più rilevanti in ambito malware ci sono alcuni sviluppi relativi alla minaccia Purple Fox, da tempo monitorata dai ricercatori di Trend Micro. Da una recente ricerca emerge, infatti, che gli operatori di questa botnet hanno riorganizzato il proprio arsenale con una nuova variante del trojan di accesso remoto FatalRAT, e hanno anche aggiornato i propri meccanismi di evasione per bypassare i software di cybersecurity.

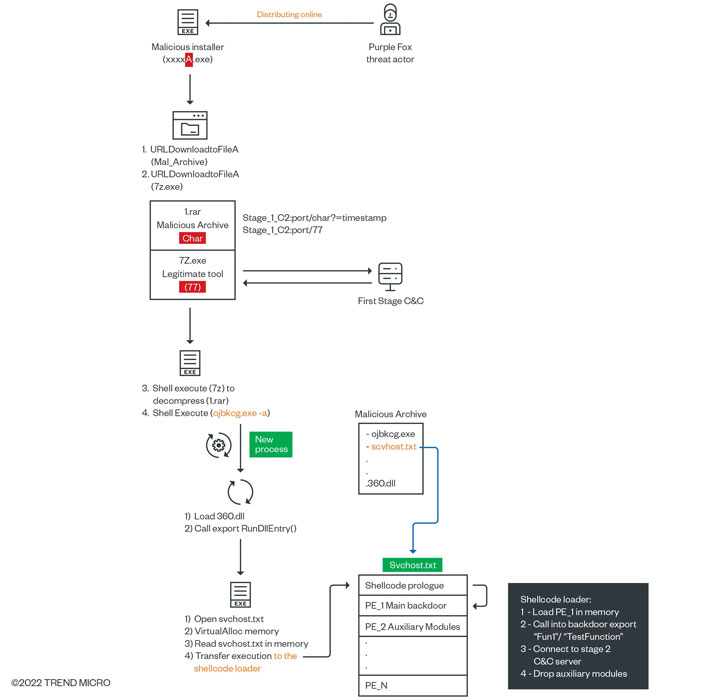

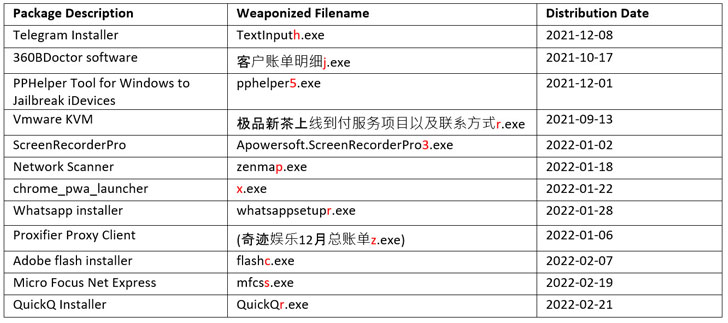

Partiamo proprio dal secondo punto: secondo Trend Micro "gli endpoint vengono attaccati tramite pacchetti software trojanizzati, mascherati da programmi di installazione di applicazioni legittime". Una precedente ricerca di Minerva Labs aveva appurato che gli installer vengono attivamente distribuiti online sfruttando Telegram, WhatsApp, Adobe Flash Player e Google Chrome per ingannare gli utenti e aumentare l'infrastruttura botnet complessiva.

Tali pacchetti fungono da loader di primo stadio, e innescano una sequenza di infezione che porta alla distribuzione di un payload di secondo stadio scaricato da un server remoto. L'attacco culmina nell'esecuzione di un binario che eredita le sue funzionalità da FatalRAT, un impianto basato su C++ progettato per eseguire comandi ed esfiltrare informazioni sensibili su un server remoto.

Una delle maggiori insidie è che gli autori del malware aggiornano in modo incrementale la backdoor con nuove funzionalità. Come specificato da Trend Micro, infatti, "il RAT è responsabile del caricamento e dell'esecuzione dei moduli ausiliari basati sui controlli eseguiti sui sistemi vittima". La scelta di tali moduli varia in funzione di una serie di elementi, come la presenza di antivirus specifici o di determinate chiavi di registro. I moduli ausiliari sono quindi un supporto per gli obiettivi specifici che gli attaccanti si sono prefissati.

Purple Fox viene anche fornita con un modulo rootkit e il supporto per cinque diversi comandi, tra cui la copia e l'eliminazione di file dal kernel e l'elusione di motori antivirus.

Una recente campagna intercettata da Avast ha coinvolto il framework Purple Fox che fungeva da canale di distribuzione per un'altra botnet chiamata DirtyMoe. Non è l'unico esempio di attività, tanto che i ricercatori mettono in guardia: "gli operatori della botnet Purple Fox sono ancora attivi e aggiornano costantemente il proprio arsenale con nuovo malware, aggiornando anche le varianti di malware in uso".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

09-02-2026

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI industrializza il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab