Malware ZuoRAT attacca router SOHO in Europa dal 2020

È in corso dal 2020 una campagna contro i router domestici e per piccoli uffici presenti in USA ed Europa. Gli attaccanti sono probabilmente sponsorizzati da uno stato nazionale.

Si chiama ZuoRAT il trojan di accesso remoto impiegato dal 2020 per attaccare router SOHO in Nord America ed Europa, senza che nessuno si accorgesse di nulla. A scoprire la sua esistenza sono stati i Black Lotus Labs di Lumen, che hanno individuato il malware, sono risaliti a comprenderne tattiche, tecniche e procedure, ma stanno ancora approfondendo gli studi.

Il forte sospetto è che gli autori degli attacchi siano stati sponsorizzati da uno stato nazionale; le vittime non erano utenti consumer, ma i lavoratori costretti al lavoro da casa dalla crisi sanitaria. Ricorre quindi la questione del dipendente colpito dagli attacchi in quanto anello più debole della catena. L’obiettivo è entrare in possesso delle informazioni sensibili che transitano nella LAN, ma non solo come vedremo più avanti.

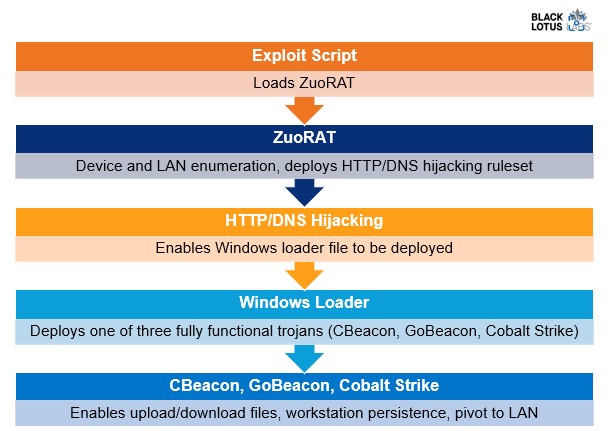

ZuoRAT è un trojan di accesso remoto multistadio che garantisce all'attaccante la possibilità di muoversi lateralmente nella rete locale e ottenere così l'accesso ad altri sistemi connessi. Dirotta le comunicazioni di rete per bypassare il rilevamento e si appoggia a infrastrutture remote di comando e controllo. Il monitoraggio delle attività è ancora in corso, quindi ci sono diversi punti ancora da chiarire.

Un punto fermo è che ZuoRAT è attivo dal 2020, ossia dall’avvio della pandemia, e ha colpito dispositivi a marchio Asus, Cisco, DrayTek e Netgear, fra gli altri. Sono tutti prodotti destinati al mercato consumer, quindi fuori dal controllo degli IT aziendali e spesso non aggiornati dai proprietari con le patch per le vulnerabilità note.

ZuoRAT infetta un router vulnerabile mediante un exploit di bypass dell'autenticazione quindi, sfruttando i suoi molteplici moduli, offre funzionalità di ricognizione della rete, sniffing del traffico e altro. Come accennato, ZuoRAT consente inoltre di spostarsi lateralmente per compromettere altri dispositivi sulla rete e distribuire payload dannosi aggiuntivi (come i beacon Cobalt Strike) utilizzando il dirottamento DNS e HTTP.

I ricercatori hanno trovato le tracce di altri due trojan personalizzati che sono stati recapitati sui dispositivi compromessi. Uno è CBeacon, basato su C ++ e progettato per colpire le workstation Windows. L’altro è GoBacon, scritto in linguaggio Go, probabilmente impiegato per infettare i sistemi Linux e Mac, oltre ai dispositivi Windows.

Sono i due malware appena descritti ad avere fornito agli attaccanti la possibilità di scaricare e caricare file, eseguire comandi arbitrari da remoto, dirottare il traffico di rete, iniettare nuovi processi e ottenere persistenza sui dispositivi compromessi.

L’impiego di moduli come quelli descritti, la capacità di attuare movimenti laterali dopo avere ottenuto l’accesso a dispositivi di diverse marche e modelli, la raccolta di informazioni su host e LAN, il campionamento e il dirottamento del traffico e la persistenza sono tutti indizi che convergono su un attore altamente sofisticato. L’analisi dei campioni e la telemetria portano a ipotizzare che siano stati colpiti almeno 80 obiettivi, ma è verisimile pensare che le vittime siano ben più numerose, datati il livello di sofisticazione della campagna.

Per proteggersi è consigliato di eseguire gli aggiornamenti di sicurezza più recenti pubblicati dai produttori dei router, così da chiudere le falle che permettono agli attaccanti di operare.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Telecamere EZVIZ 4G e Wi-Fi: videosorveglianza senza rete fissa

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab