Mandiant: rischi cyber del 2022, consigli e soluzioni pratiche

La profonda conoscenza di Mandiant sul mercato e sulle minacce cyber permette ai suoi esperti di formulare previsioni accurate e di offrire ai clienti una threat intelligence di alto livello.

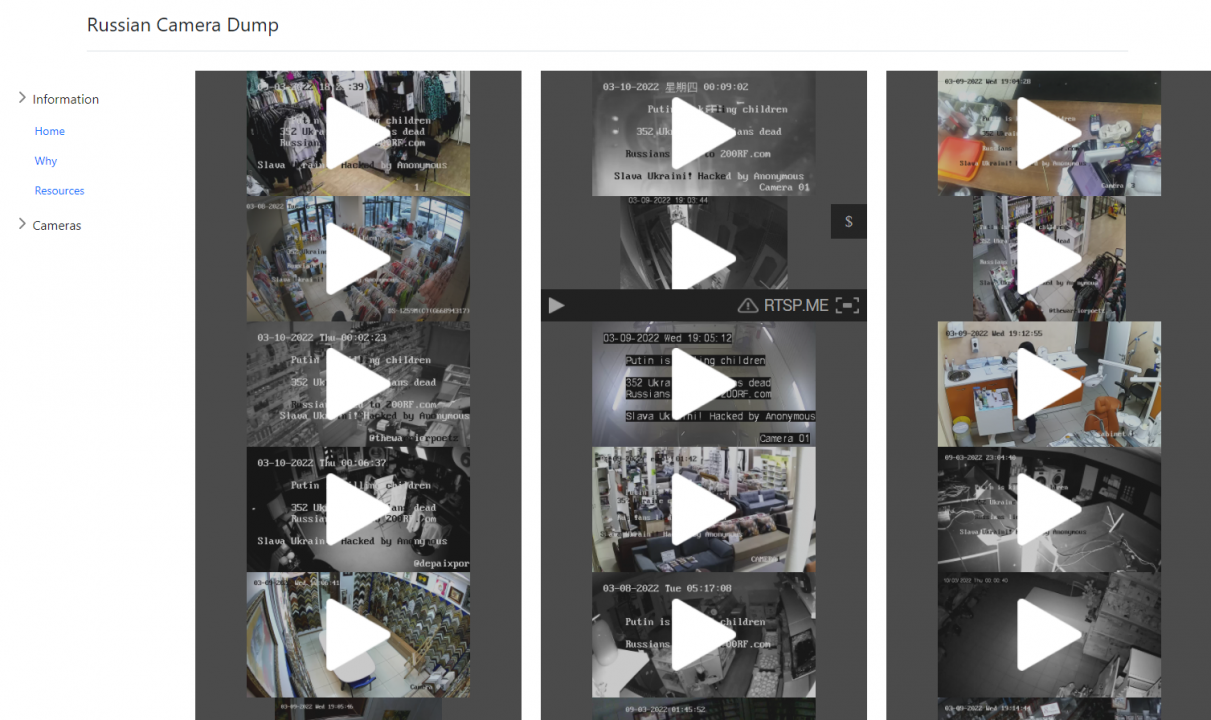

Il conflitto ucraino, scoppiato quando sembra di essere verso la conclusione della pandemia, sta influenzando in maniera determinante la cyber security e le scelte in ambito IT sotto il piano politico e strategico. Mandiant è una delle aziende globali con una threat intelligence e una threat analysis di alto livello, servizi di grande spessore e una forte presenza in Italia, grazie a cui può offrire un panorama della situazione e di quello che occorre per gestire questa emergenza nell’emergenza.

Security Open Lab ha fatto il punto con Giancarlo Marengo, Country Manager di Mandiant Italia, e Gabriele Zanoni, Consulting Country Manager di Mandiant Italia.

Marengo ci ha illustrato attività e servizi di Mandiant, che è focalizzata fondamentalmente su alcune aree: il 50% è incentrato sull’incident response, che interviene quando si verifica un tentativo di intrusione a fronte di un potenziale breach o di un attacco ransomware. Questa attività costituisce anche un importante serbatoio di informazioni da cui attingono sia le soluzioni, sia la threat intelligence di Mandiant.

Giancarlo Marengo, Country Manager di Mandiant Italia

Giancarlo Marengo, Country Manager di Mandiant Italia

La seconda attività è appunto quella dei servizi e soluzioni di threat intelligence, che si avvalgono delle competenze e delle conoscenze sia delle persone del gruppo di incident response, sia dei circa 300 analisti distribuiti in 26 Paesi, che interagiscono in oltre 30 lingue. Proprio la threat intelligence è maturata molto negli anni, e oggi ha due connotazioni: il profilo strategico sul rischio e il posizionamento geopolitico dei trend. Marengo sottolinea infatti l’importanza della comprensione del territorio e dell’ambito operativo delle aziende, per creare un profilo preciso relativo ai rischi di cyber security.

Questo complesso di competenze e attività è fondamentale per costruire l’azione difensiva mirata di Mandiant. Per ogni ambito, in un determinato territorio, ci sono vulnerabilità precise da gestire, sfruttate da attaccanti che si evolvono continuamente. Mandiant, con la sua azione di monitoraggio, profila tecniche e tattiche di attacco e il comportamento dei rispettivi threat actor, per tratteggiare un livello di rischio e le attività da portare avanti per abbatterlo e gestirlo al meglio, indicando dove e quando investire, quali skill occorrono, quali strumenti impiegare.

Questa attività di contrasto agli incidenti globali vale anche per l'Italia, grazie al lavoro svolto a livello di Agenzia per la cybersicurezza nazionale, alla stretta collaborazione di Mandiant con la Polizia Postale e al lavoro sul campo con i settori merceologici critici delle aziende che l’azienda segue, fra cui finance, PA, militare e Oil&Gas. Fil rouge delle attività di Mandiant è condividere sempre le proprie informazioni di Intelligence, finanche rendendo pubbliche le informazioni sugli attacchi – come accaduto con SolarWinds - per creare un patrimonio di threat intelligence a vantaggio di tutta la comunità.

Gabriele Zanoni, Consulting Country Manager di Mandiant Italia

Gabriele Zanoni, Consulting Country Manager di Mandiant Italia

Come vede Mandiant gli investimenti italiani di cybersecurity?

Le istituzioni governative, e in particolare l’Agenzia per la cybersicurezza nazionale, hanno iniziato a divulgare notizie e una serie di bollettini che hanno tenuto alta l’attenzione sulla cybersecurity, in particolare in relazione al conflitto ucraino. Per quella che è l’esperienza di Mandiant, il 90% dei clienti privati dei settori merceologici citati sopra è molto attento, come dimostrano anche gli investimenti effettuati negli ultimi 24 mesi in tecnologia e in intelligence, così come nelle figure professionali atte a potenziare la parte di cyber security.

Mandiant reputa quindi che il livello è in Italia si attesti su uno standard medio alto. Mandiant si sta concentrando sul Cyber Defense Center per scaricare a terra questi investimenti effettuati in tecnologia e personale: si tratta di una struttura focalizzata sulla threat intelligence, con priorità quali le vulnerabilità e l’ottimizzazione delle operazioni di SOC, che sfrutta il machine learning e l'intelligenza artificiale per analizzare velocemente milioni di log e segnalare ai clienti le priorità su cui focalizzare l’attenzione.

Che cosa dobbiamo aspettarci dal conflitto ucraino, che di fatto ha già assunto una guerra cyber?

Gabriele Zanoni ci spiega che per gli attaccanti sponsorizzati da una nazione è spesso importante non farsi scoprire o farsi scoprire il più in là possibile. Al contrario, gli attacchi più palesi – come quelli ransomware - hanno spesso la finalità di un ritorno economico. Sicuramente in questo periodo ci sono tanti attacchi e la difficoltà è riuscire a distinguere quali sono gli attacchi finalizzati alla raccolta di informazioni, che possono servire ad alcuni Governi per prendere delle decisioni politiche, quali sono quelli distruttivi volti a compromettere infrastrutture critiche per renderle non funzionanti, e quali quelli connessi al cybercrime, in cui gli attaccanti hanno come obiettivo il ritorno economico.

Dashboard Mandiant Advantage Threat Intelligence

Dashboard Mandiant Advantage Threat Intelligence

È importante valutare sempre l’attribuzione per comprendere chi è l'attaccante e qual è la sua motivazione, in un contesto in cui si sovrappongono direttrici differenti. Per forza di cose in questo momento molti attacchi sono concentrati sulla situazione in Ucraina e Russia, ma è bene ricordare che anche altre nazioni hanno gruppi sponsorizzati che stanno portando avanti le loro battaglie indipendentemente da quello che sta succedendo in Ucraina e Russia. Per esempio, la Cina nelle scorse settimane ha compromesso sei enti del Governo americano.

Parlando di gruppi state-sponsored, in passato la Russia ha sviluppato attacchi particolarmente mirati verso enti della NATO o di Paesi dell'ovest con l’obiettivo di prelevare informazioni utili a formulare decisioni politiche. Questo tipo di attacchi tende a rimanere nascosto il più a lungo possibile. Ogni Governo ha i suoi obiettivi e possono variare sensibilmente, gli attaccanti sponsorizzati dalla Cina, ad esempio, in passato erano interessati a rubare proprietà intellettuali in Occidente da usare poi per dare un vantaggio competitivo alle aziende cinesi, che potevano investire meno in ricerca.

Molto differente la situazione inerente gli attacchi finalizzati ad ottenere un ritorno economico: è noto che molti cybercriminali sono localizzati all’interno della Comunità degli Stati Indipendenti, come gli affiliati del ransomware Conti che hanno annunciato attacchi contro le nazioni europee e gli Stati Uniti per rappresaglia contro le sanzioni. In questo caso l’incognita è che non sono sponsorizzati dallo Stato, ma sappiamo che spesso la Russia in passato ha chiuso un occhio - questo potrebbe fruttarle competenze e strumenti di attacco utili per attività a supporto del Governo.

Quello che ci dobbiamo aspettare è sicuramente un intensificarsi degli attacchi verso le aziende che hanno preso una posizione contro la Russia. Attacchi non solo distruttivi, ma anche legati al filone della destabilizzazione e della disinformazione, che hanno giocato un ruolo fondamentale per la politica russa in Crimea, per esempio.

Questo distinguo, sottolinea Marengo, è possibile anche grazie al lavoro del sopraccitato Cyber Defense Center, che introduce concetti e strumenti di validazione degli ambienti che consentono di farsi trovare preparati allo scenario post bellico e ai rischi geopolitici ad esso legati. In una situazione come questa, infatti, l’atteggiamento migliore è avere la consapevolezza di se e come la propria organizzazione può far fronte a una situazione di rischio, mediante la validazione del proprio ambiente.

Questo è ancor più vero nel contesto attuale, in cui siamo reduci da due anni di cambiamento epocale da un punto di vista lavorativo, con la diffusione dello smart working e il massivo uso del cloud, che hanno reso il perimetro aziendale molto più fluido e flessibile. Oltre a investire in tecnologia e sistemi di controllo, occorre la consapevolezza del perimetro da coprire, che è un concetto strettamente legato al proprio ambito operativo. È in questo frangente che sono importanti skill e strumenti di validazione capaci di determinare se un'organizzazione è pronta a rispondere a un attacco e in quali tempi. La threat intelligence è un aiuto importante perché può dare informazioni due o tre mesi prima, ma l'imponderabile è sempre dietro l'angolo, quindi la miglior risposta per essere pronti alla prossima ondata di attacchi o di malware è la validazione del proprio ambiente e l’adozione di servizi managed che non aggiungano complessità, anzi semplifichino il lavoro dell’azienda.

Evoluzioni ransowmare

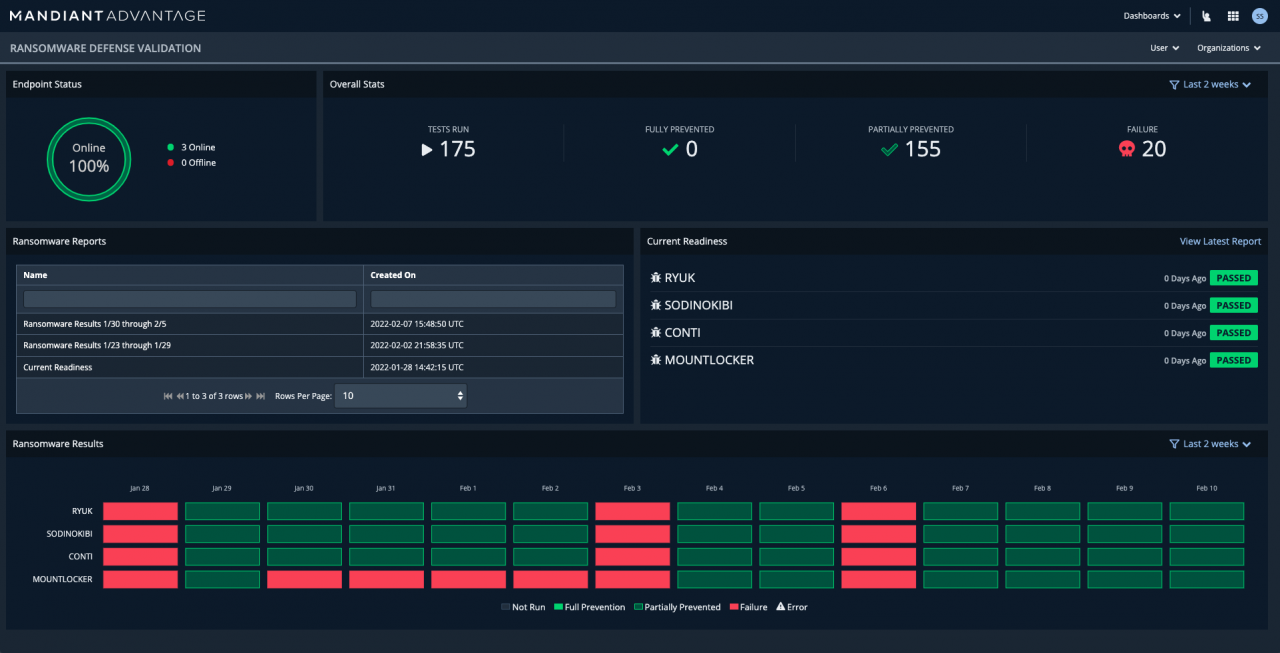

Fra gli attacchi che le aziende temono maggiormente ci sono i ransomware. A questo proposito Gabriele Zanoni ha fatto interessanti considerazioni, a partire da quanto accaduto all’interno del gruppo Conti. Mandiant aveva previsto che quest’anno si sarebbero verificati conflitti all'interno dei gruppi ransomware, che avrebbero portato a situazioni di stallo. Secondo Mandiant questa tipologia di problematica emergerà ancora di più.

Dashboard Ransomware Defense Validation

Dashboard Ransomware Defense Validation

Sul fronte degli attacchi, invece, i ransomware diventeranno minacce sempre più sfaccettate, con la diffusione di ulteriori leve di ricatto: oltre all’esfiltrazione e alla minaccia di pubblicazione dei dati, si diffonderanno, contro chi rifiuta di pagare, le “multifaceted extortion”, con attacchi DDos e coinvolgimento diretto dei clienti della vittima.

Altra tendenza ormai confermata è la violazione di una quantità crescente di dati dagli impianti di Operation Technology (OT). Questo crea molti problemi perché il reset delle impostazioni o delle credenziali su questi sistemi è molto più complessa che nell’ambito IT, di conseguenza richiede più tempo. Il che si converte per gli attaccanti in informazioni che rimarranno di valore per un periodo più lungo.

Supply chain attack

Chiudiamo con la complessa questione degli attacchi alle supply chain, che non sono certo una novità, ma negli ultimi due anni si sono intensificati e si sono affermati come un modo più semplice ed economico per sferrare attacchi contro obiettivi che sarebbero altrimenti inaccessibili.

Zanoni spiega che il trend degli attacchi alle supply chain è cominciato circa nel 2015, è cresciuto vistosamente fino al 2017 poi si è stabilizzato e ha iniziato a calare fino alla fine del 2019. A metà del 2020 ha ripreso, tanto che nel 2021 gli attacchi sono cresciuti del 48% rispetto al 2020. Buona parte di questi attacchi è condotto per collezionare informazioni strategiche, quindi proviene da gruppi sponsorizzati dai governi – in special modo quello cinese. L’altro filone dei supply chain attack è mirato a ottenere un vantaggio economico ed è legato al ransomware.

Nel 2021 gli aggressori hanno sfruttato per lo più tool ampiamente utilizzati e tecniche popolari come la condivisione di immagini docker malevole, l’uso di pacchetti dannosi per aggiornamenti delle librerie javascript e via dicendo. Questo ha comportato una notevole difficoltà per le aziende per rilevare gli attacchi. Un’attività preventiva e utile è senza dubbio l’assessment del cloud o multicloud. Inoltre, l’analisi forense e l’attribuzione sono fondamentali per capire la tipologia dell'aggressore le sue motivazioni. Ci sono gruppi che colpiscono preferenzialmente un settore di mercato con un particolare malware, quindi la threat intelligence può formulare alert verticali su un determinato cliente per aiutarlo a gestire e prioritizzare i rischi cyber.

Quello che è certo è che la gestione della supply chain gioca un ruolo determinante in questo caso, perché la sicurezza del sistema nel suo complesso è data dalla sicurezza dell’anello più debole, che spesso è il piccolo fornitore della grande azienda ben difesa.

In quest’ottica l’intelligence è importante anche per l’attività di Red Teaming. Test che Mandiant conduce tendo conto del contesto dell’attività dei clienti e, di conseguenza, delle minacce verticali a un particolare tipo di azienda e mercato, così da essere più precisi e utili non solo per l’attività quotidiana di monitoraggio, ma anche per la roadmap degli investimenti nel medio periodo.

Detto questo, in linea generale Zanoni indica alcuni consigli per mitigare i rischi da potenziali compromissioni nella supply chain di software e hardware in arrivo da provider esterni:

- Stabilire in processo per vagliare le pratiche di sicurezza dei fornitori prima di installare hardware o software. Parte di questo processo deve includere la verifica delle certificazioni di compliace eseguite da terze parti, la revisione dei programmi relativi alla privacy e l’implementazione di processi di riparazione/sostituzione degli asset e il processo di identificazione di elementi contraffatti per le componenti hardware.

- Stabilire un processo di gestione dei cambiamenti per tutti i software e hardware usati in azienda, questo dovrebbe includere un processo centralizzato di IT o di IT security per scaricare, verificare e installare aggiornamenti per tutti gli utenti.

- Usare una soluzione di protezione degli endpoint come i sistemi di endpoint detection and response (EDR) per individuare comportamenti malevoli se un software che è stato compromesso dovesse essere per qualche motivo scaricato ed eseguito.

- Assicurarsi che ci sia un processo di loggingg e di monitoraggio tra i software/hardware e Internet

- Implementare software/hardware applicando una segmentazione di rete e concedendo gli accessi internet solo dove strettamente necessario. Per esempio, se i sistemi SolarWinds Orion non avessero avuto accesso ad Internet, molto probabilmente non avrebbero potuto comunicare con i sistemi di Command&Control usati dagli aggressori.

Inoltre, per mitigare il rischio di un attacco supply chain che coinvolga impieganti che inconsciamente includano librerie o software di terze parti malevoli all’interno di software sviluppato all’interno della loro azienda, Mandiant suggerisce di:

- Stabilire delle policy formali incoraggiando l’uso di best practice che includano delle verifiche della sicurezza del codice durante le fasi di sviluppo.

- Supportare programmi di formazione per assistere gli impiegati nel seguire queste best practice.

- Implementare una segmentazione di rete per isolare gli ambienti di sviluppo.

- Usare una soluzione di protezione avanzata della rete e degli endpoint per individuare comportamenti malevoli in caso di compromissione.

- Stabilire un processo IT o di IT security per esaminare e approvare i pacchetti open-source richiesti dagli utenti e rendere le versioni approvate disponibili agli impiegati attraverso un repository.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab