Falla critica di WatchGuard: patch e chiusura della botnet

Un gruppo criminale russo ha sfruttato un bug critico nei firewall WatchGuard Firebox e XTM per creare una botnet. Le patch sono disponibili dal 2021 e la botnet è stata chiusa.

La Cybersecurity and Infrastructure Security Agency (CISA) ha esortato le agenzie federali e tutte le aziende statunitensi a correggere un bug attivamente sfruttato dei firewall WatchGuard Firebox e XTM. Nell’alert si legge che "le appliance WatchGuard Firebox e XTM consentono a un attaccante da remoto in possesso di credenziali non privilegiate di accedere al sistema con una sessione di gestione privilegiata”, sfruttando un bug critico.

Tale falla, monitorata con la sigla CVE-2022-23176 e chiusa da WatchGuard oltre un anno fa, può essere sfruttata se i prodotti indicati sono configurati per consentire l'accesso illimitato alla gestione da Internet, che è un’opzione disattivata per default nelle impostazioni di fabbrica.

Lo sfruttamento

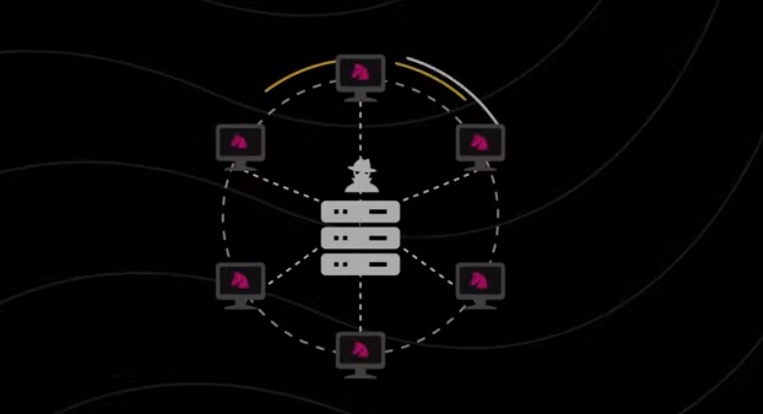

I tentativi di sfruttamento sono ricondotti a Sandworm, il gruppo sponsorizzato dalla Russia e ritenuto colluso con l’agenzia dell’intelligence militare russa GRU. Gli esperti di sicurezza reputano che abbia sfruttato il bug dei dispositivi WatchGuard in oggetto e quelli di diversi prodotti SOHO di altri brand, come per esempio i router di Asus, per costruire una botnet conosciuta come Cyclops Blink.

L’omino malware usato per colpire i dispositivi ha interessato l'1% delle appliance firewall WatchGuard. La sua azione è nota: sfruttando canali legittimi di aggiornamento del firmware dei dispositivi infetti stabilisce la persistenza sul dispositivo e fornisce ai suoi operatori l'accesso remoto alle reti compromesse.

Si tratta di una minaccia modulare, che semplifica l'aggiornamento e il coinvolgimento di nuovi dispositivi e vulnerabilità di sicurezza, attingendo a nuovi pool di risorse sfruttabili.

La nota ufficiale di WatchGuard

Nella dichiarazione ufficiale che WatchGuard ha fornito a Security Open Lab il produttore sottolinea che “la vulnerabilità che era stata identificata, divulgata e corretta in precedenza, e che poteva essere sfruttata solo nel caso in cui le policy di gestione dell'appliance firewall fossero risultate configurate per consentire l'accesso illimitato alla gestione da Internet. Questa vulnerabilità è stata completamente risolta da fix che sono stati implementati negli aggiornamenti software disponibili da maggio 2021.

Nel febbraio 2021, dopo che WatchGuard ha stabilito che il bug era stato sfruttato, e una volta ottenuta l’autorizzazione dal governo, WatchGuard ha rilasciato un Piano di Diagnosi e Remediation in 4 fasi per Cyclops Blink, in concomitanza con un avviso governativo congiunto, consentendo a clienti e partner di rilevare, correggere se necessario, ed eliminare facilmente la minaccia associata a Cyclops Blink. Da allora, l'azienda ha condotto un'assidua azione di sensibilizzazione verso clienti e partner per comunicare in modo ampio e tempestivo la minaccia rappresentata da Cyclops Blink, la vulnerabilità associata e la sovraesposizione delle porte di gestione. Questa non si limitava solo a includere il CVE nelle note di rilascio per le versioni software rilevanti, ma forniva inoltre dettagli sulla vulnerabilità sul sito Web aziendale di WatchGuard, sul sito Web di supporto e tramite avvisi e notifiche sul prodotto”.

L’allarme della CISA quindi è nuovamente riconducibile a una mancata gestione tempestiva delle patch, più che a alla recrudescenza degli attacchi.

La chiusura della botnet

Anche perché la botnet è stata chiusa. La stessa WatchGuard nel suo statement sottolinea infatti che “come risultato diretto di una forte collaborazione tra settore pubblico e privato, la botnet è stata interrotta prima che potesse causare danni. Le dichiarazioni dell'FBI sulla rimozione della botnet Cyclops Blink possono essere trovate qui, inclusa una dichiarazione del direttore dell'FBI Chris Wray: "Oggi annunciamo una sofisticata operazione autorizzata dal tribunale che ha interrotto una botnet di migliaia di dispositivi controllati dal governo russo, prima che potesse causare danni".

L'FBI ha anche rimosso il malware dai dispositivi WatchGuard che venivano sfruttati come server di comando e controllo. Tuttavia, prosegue l’FBI, i dispositivi che hanno agito come bot potrebbero essere vulnerabili ad attacchi futuri se non verranno installate le patch dai rispettivi gestori. Da qui l’imposizione ad aziende e istituzioni statunitensi di installare i fix entro il 2 maggio. Un consiglio che sarebbe bene eseguire anche in Europa.

La chiusura della botnet non comporta la cessazione delle attività di Sandworm, che proprio nelle scorse ore ha attaccato un grande fornitore di energia ucraino usando una nuova variante del malware Industroyer per i sistemi di controllo industriale (ICS) e una nuova versione del malware CaddyWiper.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab