CaddyWiper è l’ennesima variante malware scoperto in Ucraina

Un altro malware wiper scoperto da ESET e impiegato in Ucraina. È uno strumento distruttivo.

Dopo HermeticWiper e IsaacWiper, ESET ha trovato una nuova variante di malware wiper impiegata in Ucraina: è stata battezzata CaddyWiper ed è stata rilevata su alcune dozzine di sistemi in un "numero limitato" di organizzazioni. Il malware cancella i dati degli utenti e le partizioni dei sistemi collegati.

I ricercatori di ESET, che hanno pubblicato le prime informazioni via Twitter, sottolineano che il codice di CaddyWiper non mostra alcuna somiglianza con le varianti scoperte in precedenza da ESET. Inoltre, non è firmato digitalmente. Tuttavia, analogamente ad HermeticWiper, CaddyWiper viene distribuito tramite il controller di dominio Windows, il che indica che gli attaccanti avevano assunto il controllo della rete target e del server Active Directory prima di scatenare l’attacco.

https://twitter.com/ESETresearch/status/1503436423818534915?s=20&t=kkJ6WtO5Fg3_srZEeM_rYQ

Fra le informazioni finora emerse risulta poi che gli attaccanti che hanno usato CaddyWiper avevano probabilmente intenzione di mantenere l’accesso alle reti target, perché questo nuovo malware evita di distruggere i dati sui controller di dominio.

La detection di questa nuova minaccia risale al 14 marzo, e stando alle informazioni finora diffuse risulterebbe che il malware sia stato compilato poco più di due ore prima della sua distribuzione. È un’altra differenza importante rispetto a HermeticWiper e IsaacWiper, che a quanto pare erano stati sviluppati mesi prima del loro impiego.

Al momento è molto complesso fare attribuzioni. Quello che è certo è che il cybercrime sta opportunisticamente sfruttando il conflitto, mediante la progettazione di esche di phishing che fanno leva sull’assistenza umanitaria e varie iniziative di raccolta fondi, per diffondere backdoor. Anche Cisco Talos reputa che l'interesse globale per la guerra in corso in Ucraina la rende un evento conveniente ed efficace da sfruttare per i criminali informatici. "Se un certo argomento esca aumenta le possibilità che una potenziale vittima installi il proprio payload, lo useranno" reputano i ricercatori.

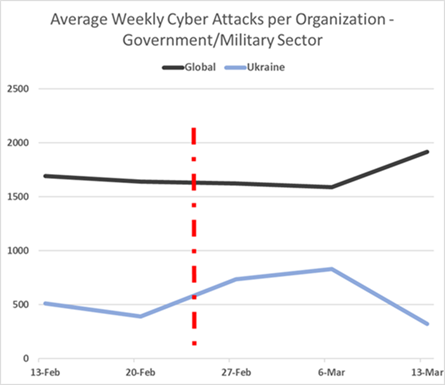

I malware wiper non sono l’unica minaccia informatica che circola in Ucraina. Lo scenario bellico sta portando con sé un’impennata di attacchi, come hanno sottolineato i ricercatori di Check Point Research: in Ucraina, CPR ha documentato un aumento del 20% negli attacchi informatici complessivi in tutti i settori dall'inizio del conflitto.

La scorsa settimana CPR ha conteggiato 1.466 attacchi settimanali medi per organizzazione in Ucraina, che equivale al 20% in più rispetto a prima dell'inizio del conflitto, e il 13% in più rispetto alle prime due settimane del conflitto. Questo mentre la quantità di reti attive nel paese è diminuita significativamente del 27% a causa della situazione di emergenza.

Non solo Ucraina

Non è solo l'Ucraina ad essere bersagliata da attacchi con malware wiper. La scorsa settimana Trend Micro ha divulgato i dettagli di un file .Wiper soprannominato RURansom che è stato usato per attaccare entità in Russia, crittografando i file con una chiave crittografica random.

I ricercatori hanno sottolineato che "Le chiavi sono uniche per ogni file crittografato e non sono memorizzate da nessuna parte, il che rende la crittografia irreversibile e contrassegna il malware come un wiper piuttosto che una variante ransomware", hanno sottolineato i ricercatori.

Tuttavia, gli attacchi di cui in questo momento è vittima la Russia sono una goccia nel mare. Come evidenza CPR, in Russia gli attacchi settimanali medi per organizzazione la scorsa settimana si sono attestati a 1.274, con un aumento dell'1% rispetto a prima dell'inizio del conflitto e del 4% rispetto alle prime due settimane del conflitto.

Fra gli attacchi da conteggiare rientrerà sicuramente anche l'hacking di Anonymous alla filiale tedesca della compagnia petrolifera statale russa Rosneft. L'attacco ha comportato l'esfiltrazione di 20 Terabyte di dati, testimoniati dalla pubblicazione di lacuni screenshot. Toby Lewis, Global Head of Threat Analysis di Darktrace, fa notare che il successo dell'attacco sia stato favorito dalle password deboli impostate sugli iPhone dei dipendenti e dall'utilizzo di un File Transfer Protocol (FTP) per esfiltrare i dati. Secondo Lewis è possibile che il wiping abbia portato direttamente alla chiusura della raffineria, o che - più probabilmente - sia stata una conseguenza dell’attuazione del protocollo di risposta agli incidenti, come accaduto con Colonial Pipeline.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab