Eternity, il kit malware modulare as-a-service

Una nuova minaccia modulare e ceduta in abbonamento può consentire a criminali informatici senza alcuna esperienza di sferrare attacchi di vario tipo, dal ransomware al malware passando per infostealer e coin miner.

Abbiamo spesso descritto nuove minacce modulari in uso ai cyber criminali con la formula as-a-service. Stanno diventando la norma, così come si sta ormai consolidando un mercato sommerso di strumenti per perpetrare attacchi informatici. Un esempio chiarificatore che dà la misura della potenzialità di questi strumenti è Progetto Eternity, un nuovo malware-as-a-service di cui i threat actor possono acquistare un toolkit personalizzabile con moduli diversi a seconda dell'attacco da attuare.

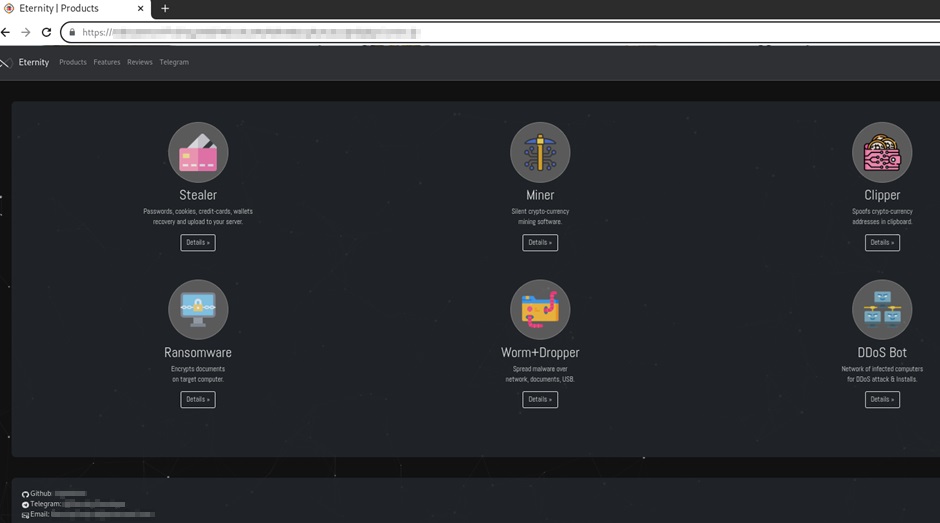

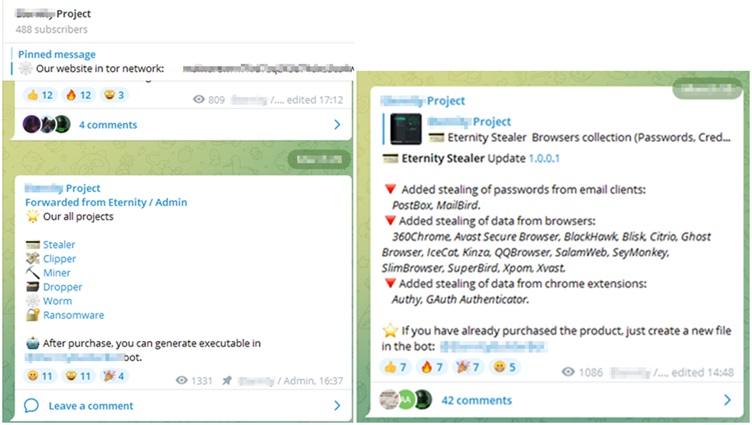

Il toolkit può includere un infostealer, un coin miner, un clipper, un ransomware, un worm spreader e, presto, anche un bot DDoS. Tutti sono acquistabili separatamente, come pubblicizzato su un canale Telegram dedicato che conta oltre 500 membri. Qui gli autori pubblicano note di rilascio per update, istruzioni per l'uso e altro. Gli acquirenti possono proporre suggerimenti sulle funzionalità e possono servirsi del bot Telegram per creare automaticamente il binario dopo aver selezionato quali funzionalità vogliono attivare – dopo avere corrisposto la cifra richiesta in criptovalute.

Listino prezzi

L'infostealer ha un costo in abbonamento di 260 dollari all’anno. Serve per estrarre password, numeri di carte di credito, bookmark, token, cookie e dati di compilazione automatica memorizzati in oltre venti browser web. Inoltre, può rubare informazioni da portafogli di criptovalute e dati da dieci programmi fra gestori di password, client VPN, messenger e client gaming.

Il codice di questo modulo ha rivelato diverse somiglianze con il Jester Stealer, tanto da far sospettare che si tratti di una copia del codice pubblicato in un progetto GitHub chiamato DynamicStealer, a cui sono state apportate delle modifiche.

Il modulo per il coin miner costa 90 dollari all’anno e dispone di oscuramento del task manager, riavvio automatico quando il processo viene terminato e persistenza tramite il riavvio automatico all'avvio del sistema.

Il clipper è venduto per 110 dollari e consiste in una utility che monitora gli indirizzi dei portafogli di criptovaluta per rimpiazzarli con quelli di portafogli sotto il controllo dell'operatore. Fra i componenti più costosi ci sono poi il worm e il ransomware. Il primo, Eternity Worm, costa 390 dollari e conferisce al malware la capacità di diffondersi da solo tramite driver USB, condivisioni di rete, file locali, unità cloud, progetti Python, account Discord e account Telegram.

Eternity ransomware costa invece 490 dollari, supporta la crittografia offline tramite una combinazione di AES e RSA e agisce su documenti, foto e database. Gli autori sostengono che è FUD (completamente non rilevabile): probabilmente questa affermazione è supportata da test condotti con successo tramite Virus Total. Da notare che questo modulo ransomware permette di impostare un timer che rende i file completamente irrecuperabili alla scadenza.

Minaccia vera o presunta?

Quando si ha a che vedere con il dark web bisogna sempre tenere presente che non è tutto oro quello che luccica. Le truffe ci sono anche nel mondo sommerso, e fino a quando non vengono raccolte prove forensi non si può dare per scontato che le promesse degli autori di malware vengano mantenuti dai prodotti.

Nel caso specifico di Eternity le prove non ci sono ancora perché finora non è stato possibile analizzare tutti i moduli. Tuttavia, gli analisti di Cyble, che hanno scoperto l'Eternity Project, hanno visto campioni del malware già attivi. Inoltre, i commenti degli utenti sula canale Telegram dedicato indicano che la minaccia è attiva. In tal caso la preoccupazione è giustificata, perché l’elevato livello di automazione e le istruzioni dettagliate per l’uso lo rendono uno strumento potente, accessibile anche a persone non qualificate e inesperte.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

11-02-2026

Italia, a gennaio 2026 circa 2.400 attacchi cyber a settimana

11-02-2026

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

11-02-2026

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

11-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab